#70 Kali Linux для продвинутого тестирования на проникновение. Сканирование уязвимостей и эксплуатация приложений в EC2. Часть 1.

Здравствуйте, дорогие друзья.

Первый шаг — оснастить наш Kali Linux для установки клиента AWS, запустив sudo apt install awscli из терминала, а затем мы можем использовать инструменты, чтобы понять, какие разрешения у нас есть с текущим API и секретными ключами.

Настройте профиль AWS, запустив sudo aws configure --profile <profilename> в терминале.

В этом случае мы настроим два профиля в нашей Kali Linux:

1. В демонстрационных целях изменим предлагаемое имя профиля к RCE (удаленное выполнение кода), с помощью ключа доступа и секретного ключа.

2. Мы создадим профиль mcduck, предложенный CloudGoat, с ключами, сгенерированными во время развертывания сценария CloudGoat.

|

1 |

sudo aws configure –-profile <profilename> |

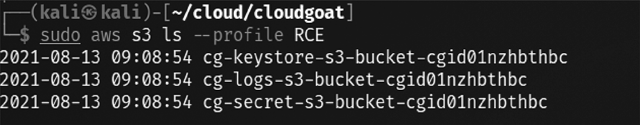

Чтобы убедиться, что наши профили работают, мы можем перечислить S3 (это Amazon Simple Storage Service), к которым эти профили могут получить доступ, выполнив следующую команду, и тестировщики должны видеть их, как показано на рисунке ниже:

|

1 |

sudo aws s3 ls –-profile <profilename> |

Злоумышленники могут использовать автоматизированные инструменты, такие как Scout Suite и Prowler, чтобы использовать неправильные конфигурации / чрезмерные разрешения быстро.

Scout Suite — это инструмент аудита облачной безопасности с открытым исходным кодом, который работает в мультиоблачных средах, таких как AWS, GCP и Azure. Кроме того, этот инструмент находится в стадии альфа-тестирования для Oracle и Alibaba. Этот инструмент написан на Python, и использует открытые API для сбора сведений о конфигурации, для обеспечения поверхности атаки данной облачной среды. Проект активно поддерживается компанией NCC Group. Существует также коммерческая услуга для этого инструмента. Scout можно установить на Kali Linux, клонировав репозиторий локально и установив зависимости, выполнив следующие действия, и команды в терминале:

|

1 2 3 4 5 |

sudo git clone https://github.com/nccgroup/ScoutSuite cd ScoutSuite sudo pip3 install –r requirements.txt sudo ./setup.py install sudo scout aws --profile <profilename> |

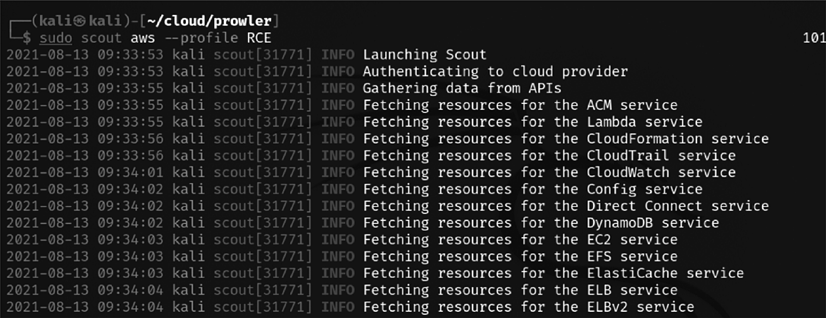

На рисунке ниже показан запуск инструмента аудита безопасности Scout на AWS, с использованием определенного профиля.

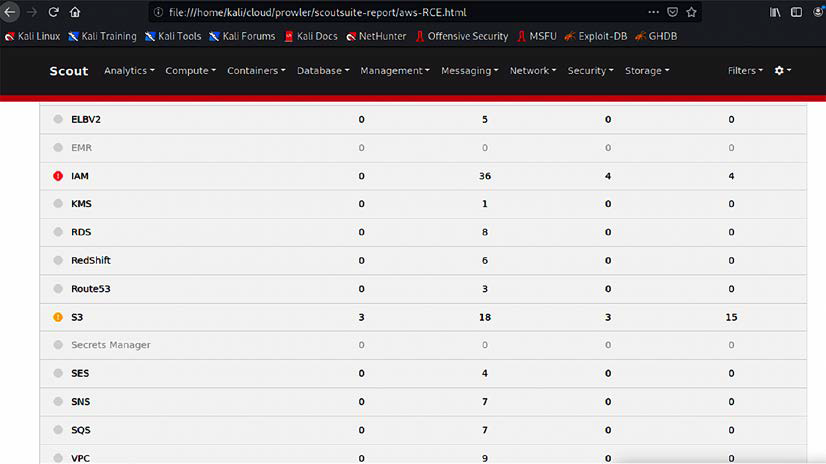

После завершения сканирования Scout создает отчет в формате HTML в той же папке, что и инструмент. Тестировщики смогут составить список неверных конфигураций/уязвимостей, связанных с профилем, который отсканировали. На рисунке ниже показан вывод отчета:

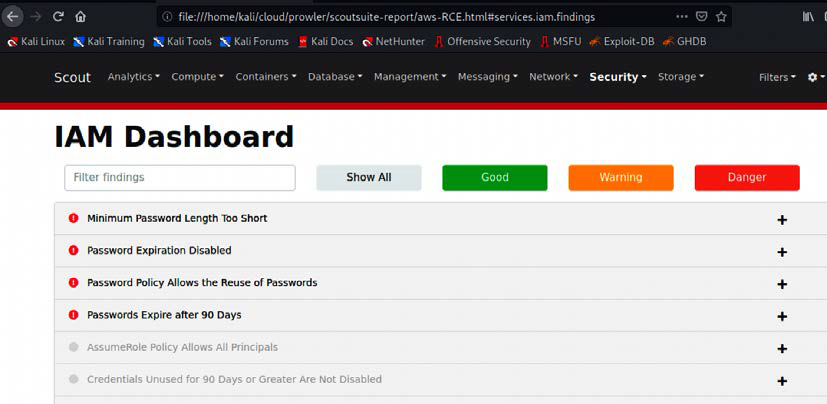

В следующих подразделах подробно описаны функции/параметры AWS и описания, которые помогут понять пентестерам, на чем им следует сосредоточиться, как показано на рисунке ниже:

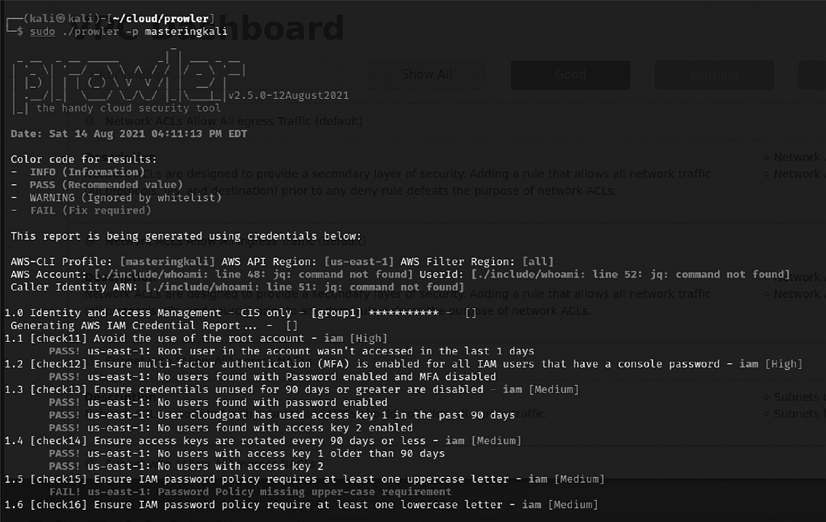

Prowler — это еще один инструмент безопасности, специально разработанный для проверки AWS, который охватывает рекомендации по обеспечению безопасности во всех регионах и группах AWS. Инструмент также имеет предварительно созданное сопоставление с различными бенчмарками (CIS, GDPR, HIPAA, PCI-DSS, ISO-27001, FFIEC, SOC2 и другие). Этот инструмент написан в виде комбинации нескольких сценариев Bash, которые выполняют локальные проверки с существующими привилегиями настроенного профиля. Его можно установить на Kali Linux, путем клонирования репозиториев, выполнив следующие команды в терминале:

|

1 2 |

sudo git clone https://github.com/toniblyx/prowler cd prowler |

Последняя версия Prowler — v2.5.0. Тестировщики могут проверить активность сканирования, просто запустив sudo ./prowler –p <имя профиля>, как показано на рисунке ниже:

Злоумышленники могут использовать шпаргалку по интерфейсу командной строки AWS по адресу https://www.bluematador.com/learn/aws-cli-cheatsheet

На этом все. Всем хорошего дня!

Полный цикл статей по Kali Linux для продвинутого тестирования на проникновение.