#25 Bug Bounty v.2 — Open Redirect

Здравствуйте, дорогие друзья.

Согласно Google, “Уязвимости с Open Redirect возникают, когда приложение небезопасным способом вводит контролируемые пользователем данные в целевой объект перенаправления”.

По сути, мы заставляем приложение перенаправляться на сайт, контролируемый злоумышленником. Обычно это считается уязвимостью с низкой степенью воздействия. Однако эта уязвимость может быть связана с другими ошибками, которые могут оказать на вас большее влияние.

Open Redirect

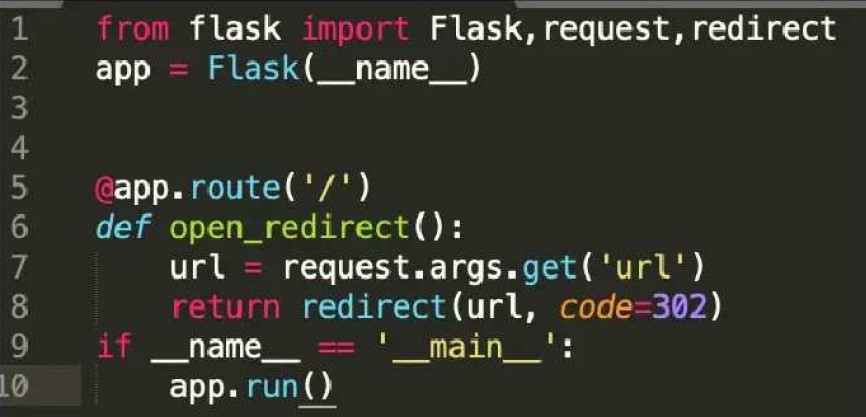

Как упоминалось ранее, наша цель — перенаправить приложение на наш сайт. Рассматривая в приведенном ниже коде мы можем ясно видеть, что вводимые пользователем данные передаются в функцию перенаправления.

В реальном мире вам, вероятно, не понадобится доступ к исходному коду, поэтому вам просто придется протестировать сайт по старинке.

Для этого я пытаюсь перенаправить сайт на Google, если это происходит, то приложение уязвимо.

Резюме

Open Redirect — это простая в обнаружении ошибка, которая практически не влияет на работу приложения. Возможно, вы сможете заработать несколько долларов, сообщив об этой ошибке, но вам лучше попытаться связать эту уязвимость с другими ошибками, такими как SSRF, обход OATH и другие.

На этом все. Всем хорошего дня!