#13 Bug Bounty v.2 — Базовый взлом с Burp Suite. Прокси

Здравствуйте, дорогие друзья.

Если и есть какой-то инструмент, который вам нужен, чтобы стать успешным охотником за ошибками, то это Burp Suite. Вы можете найти множество ошибок, даже не выходя из Burp. Это, безусловно, мой самый популярный и любимый инструмент. Почти все веб-атаки, которые я провожу, находятся в Burp. Если вы не знаете, что такое Burp, это инструмент для проведения тестов безопасности веб-приложений.

Инструмент действует как прокси-сервер и позволяет вам проверять, изменять, воспроизводить и т.д. веб-запросы. Почти каждый эксплойт, который вы собираетесь реализовать, будет выполнен с помощью Burp.

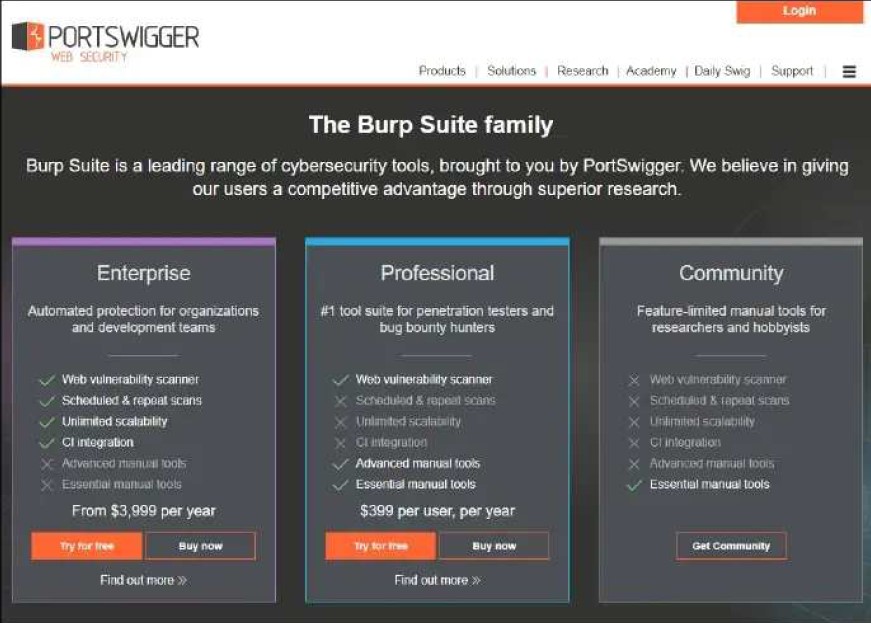

● https://portswigger.net/burp

Обратите внимание, что существует бесплатная версия (community), но я НАСТОЯТЕЛЬНО рекомендую приобрести профессиональную лицензию. Это обязательный инструмент!

Прокси

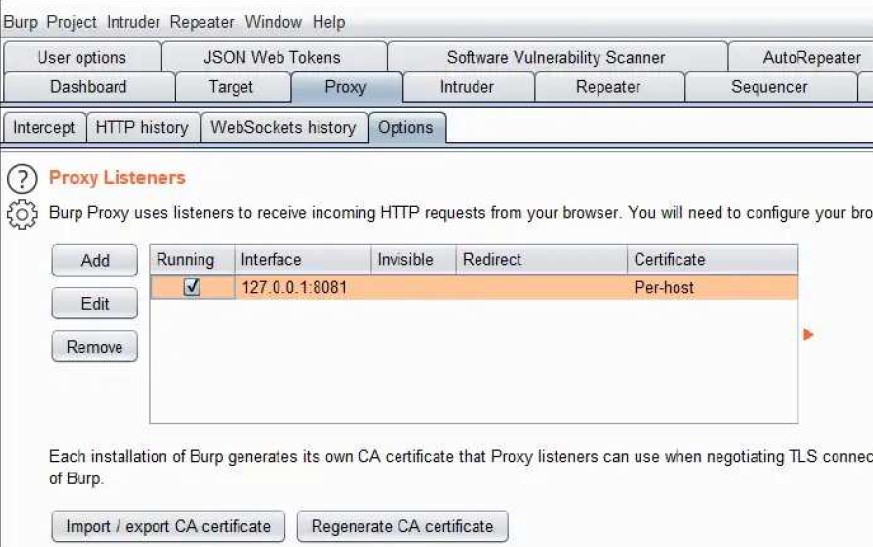

Вкладка прокси-сервер, вероятно, является самой важной вкладкой в Burp. Здесь вы можете видеть весь ваш трафик, проходящий через прокси-сервер Burp. Первое, что вам нужно сделать, когда Burp загрузится, это убедиться, что ваш прокси-сервер настроен и работает, как показано на рисунке ниже:

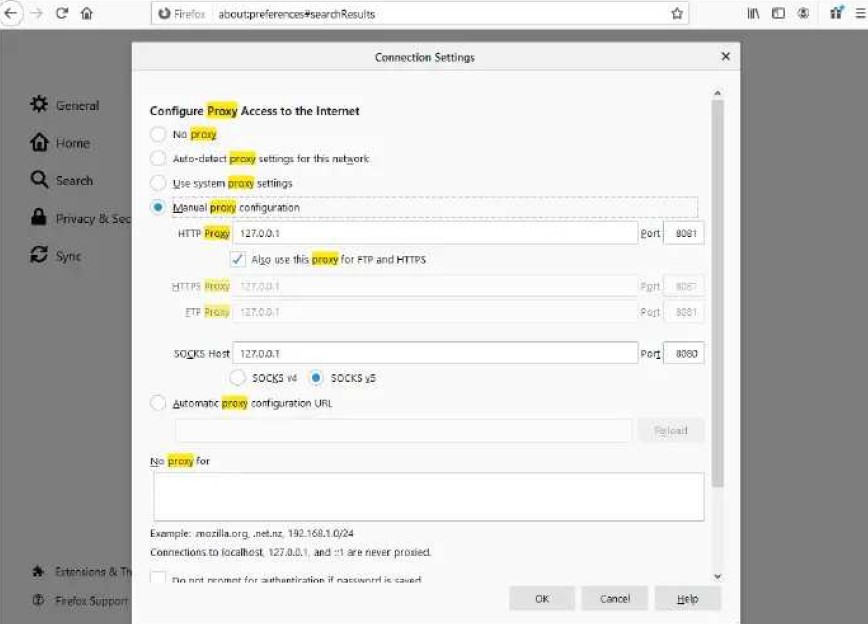

Следующий шаг — заставить ваш браузер перенаправлять свой трафик через прокси-сервер Burp, этого можно добиться, изменив настройки прокси-сервера вашего браузера, как показано ниже, обратите внимание, что это будет отличаться в зависимости от того, какой браузер вы используете:

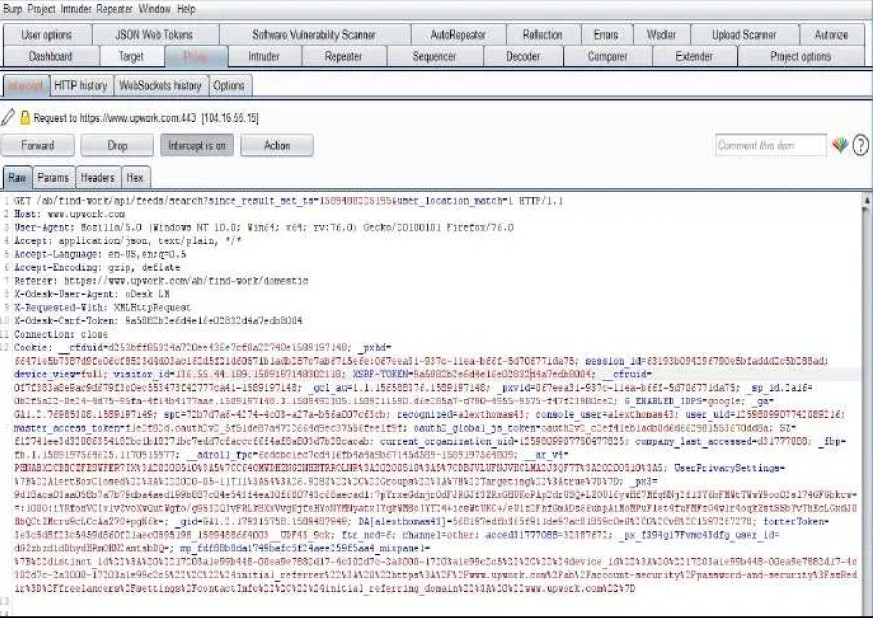

Как только вы настроите прокси-сервер Burp на прослушивание, браузер будет настроен на использование Burp, и вы импортируете сертификат Burp в свой браузер, все будет готово. Как только вы перейдете на веб-страницу, вы увидите, что запрос отображается в Burp, как показано ниже.:

Как вы можете видеть на изображении выше, вкладка “перехват” включена, это означает, что Burp будет перехватывать каждый HTTP-запрос, и вам придется вручную нажимать кнопку “переслать”, чтобы запрос перешел на сервер. Находясь на этой вкладке, вы также можете изменять запросы перед отправкой их на внутренний сервер. Однако я использую эту вкладку только тогда, когда пытаюсь изолировать запросы от определенной функции, обычно я отключаю “перехват” и просматриваю трафик на вкладке “История HTTP”, показанной ниже:

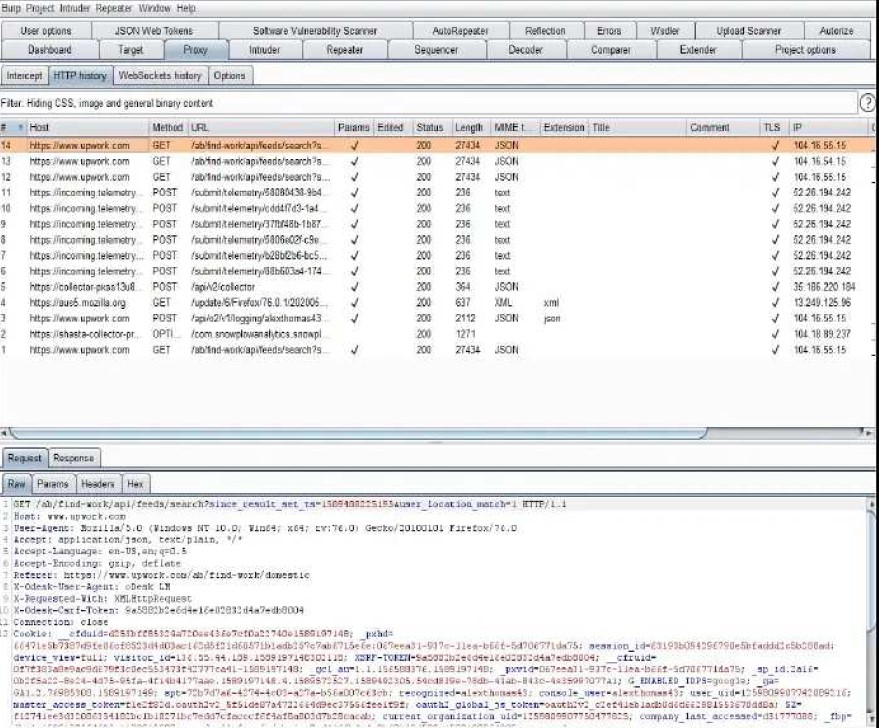

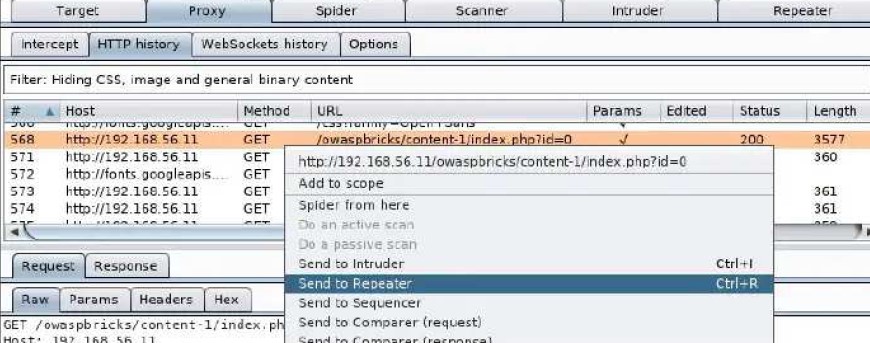

Как вы можете видеть, на вкладке “История HTTP” отображаются все HTTP-запросы и ответы, которые были сделаны нашим браузером и отправлены в него. Именно здесь я провожу 80% своего времени в поисках того, что вызывает у меня наибольший интерес. При анализе трафика я в основном обращаю внимание на поля method, url и MIME-тип. Почему? Потому что, когда я вижу, что используется метод POST, я думаю о сохраненном XSS, подделке межсайтовых запросов и многих других уязвимостях. Когда я вижу URL-адрес с адресом электронной почты, именем пользователя или идентификатором, я думаю, что это IDOR. Когда я вижу MIME-тип JSON, я думаю, что это внутренний API. Большая часть этих знаний о том, что такое поиск, приходит с опытом, когда вы тестируете так много приложений, что начинаете замечать похожие вещи и то, что кажется интересным. Нажав на HTTP-запрос, вы увидите запрос клиента и ответ сервера, это можно увидеть на изображении выше. Обратите внимание, что, хотя в данном представлении эти значения не могут быть изменены, вам придется отправить запрос на повторитель, если вы хотите изменить запрос и воспроизвести его, это будет обсуждаться более подробно позже.

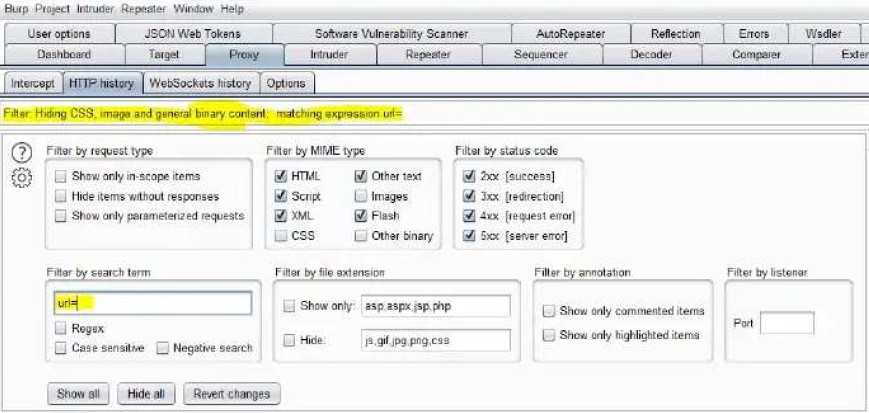

Одна из функций, которую я использую, чтобы найти множество уязвимостей и облегчить себе жизнь, — это функция поиска. В принципе, вы можете выполнять поиск по слову (-ам) во всем вашем трафике Burp.

Это чрезвычайно мощный инструмент, который непосредственно привел меня к поиску уязвимостей. Например, я могу выполнить поиск по слову “url=”, это должно показать мне все запросы, в которых есть параметр URL, затем я могу протестировать их на подделку запросов на стороне сервера (CSRF) или открытые уязвимости перенаправления. Я мог бы также поискать заголовок “Access-Control-Allow-Origin” или параметр получения “callback=” при тестировании обходов политики того же источника (SOP).

Это всего лишь несколько примеров, и ваш запрос будет меняться в зависимости от того, что вы ищете, но вы можете найти все виды интересных предложений. Также не волнуйтесь, если у вас их нет, знайте, что означает обход SSRF или SOP, эти атаки будут рассмотрены в следующих разделах.

Вкладка Burp Proxy — это то место, где вы будете проводить большую часть своего времени, поэтому убедитесь, что вы с ней знакомы. Любой трафик, отправляемый вашим браузером, будет отображаться на вкладке История HTTP, просто убедитесь, что у вас отключен перехват, чтобы вам не приходилось вручную пересылать каждый запрос

На этом все. Всем хорошего дня!