#7 Bug Bounty v.2 — Основы взлома GitHub

Здравствуйте, дорогие друзья.

GitHub — это веб-платформа для управления версиями и совместной работы для разработчиков программного обеспечения, и на данный момент это один из самых простых способов скомпрометировать организацию. Это один из моих приемов, к которому я прибегаю, когда хочу легко получить результат.

Поиск конфиденциальной информации

Взлом github с целью раскрытия конфиденциальной информации — один из самых простых способов скомпрометировать организацию. Не имеет значения, насколько защищен ваш внешний периметр, если ваши разработчики жестко прописывают учетные данные и размещают их в Интернете, вы будете скомпрометированы.

При написании программного обеспечения разработчики довольно часто используют учетные записи для тестирования программного обеспечения, ключи API или что-то еще. Это упрощает работу разработчика, поскольку ему не нужно вводить свои учетные данные каждый раз, когда он запускает / тестирует свою программу.

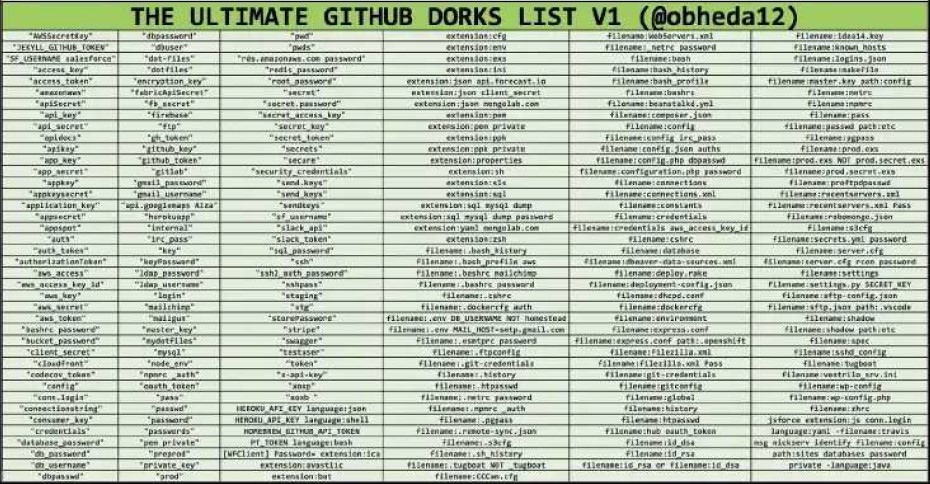

Однако чаще всего эти учетные данные остаются в исходном коде, когда они отправляют его на Github, и если этот репозиторий общедоступен, каждый может его просмотреть. Первое, что вам понадобится, — это список важных слов для поиска. Это может быть имя файла, расширение файла, имя переменной или что-то еще. Хороший список можно найти ниже благодаря “@obheda12”.:

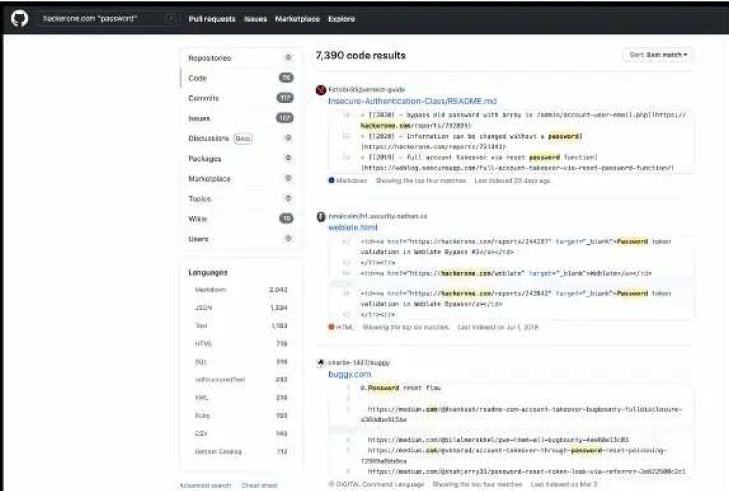

Как только у вас будет список важных объектов для поиска, вы будете готовы к охоте! Обычно я просто ввожу домен цели, за которым следует ответвление Github, как показано ниже:

● Domain.com “пароль”

Как вы можете видеть выше, поиск домена “hackerone.com ” и термин “пароль” дал нам 7390 результатов. В типичном случае я бы в конечном итоге прошел через 90% из них, и я работаю вручную в течение нескольких часов, прежде чем найду что-нибудь вкусненькое. Единственный недостаток этого метода — необходимость часами разбирать кучу мусора. Однако, когда вы что-то находите, это, как правило, приводит к мгновенному или критическому открытию.

Вывод

На данный момент Github — это один из самых простых способов обнаружить высокую или критическую уязвимость. Почти каждый разработчик использует Github, и этим же разработчикам также нравятся жесткие пароли в исходном коде. Если вы готовы потратить несколько часов на поиск в тысячах репозиториев, вы почти гарантированно найдете что-то стоящее.

На этом все. Всем хорошего дня!