#5 Bug Bounty v.2 — Поиск Proof of concept (POC)

Здравствуйте, дорогие друзья.

Вы определили, что целевое приложение содержит уязвимости, но для их использования вам нужен код эксплойта с подтверждением концепции (POC). Если у вас нет кода эксплойта, вам остается только создать его самостоятельно. Однако это выходит за рамки данной статьи.

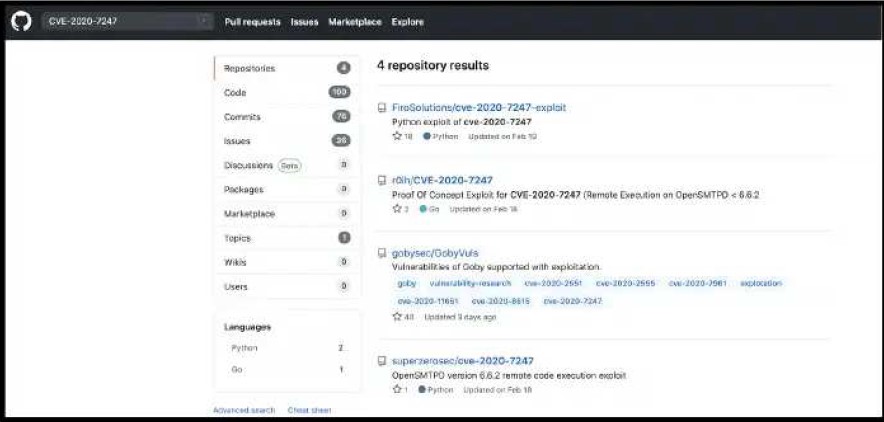

Github

Одним из лучших мест для поиска кода эксплойта является Github. GitHub – американская транснациональная корпорация, предоставляющая хостинг для разработки программного обеспечения и контроля версий с использованием Git. Он предлагает распределенный контроль версий и управление исходным кодом, а также его собственные возможности. Разработчики любят Github, и хакеры тоже.

Вы можете легко найти CVE на Github, как показано на рисунке выше. Если есть POC вы, скорее всего, найдете здесь. Однако БУДЬТЕ ОСТОРОЖНЫ С ПОДДЕЛЬНЫМ кодом, поскольку эти эксплойты не проходят проверку и исходят от ненадежных третьих лиц.

База данных эксплойтов

Я уже упоминал базу данных эксплойтов ранее, поэтому не буду говорить о ней снова, но это отличный ресурс для поиска POC.

● https://www.exploit-db.com/

Резюме

В 9 случаях из 10 вы найдете код эксплойта, который ищете, на Github или в базе данных эксплойтов. Если вы не можете найти его ни в одном из этих мест, вероятно, его не существует и вам придется создать свой собственный POC. Однако не бойтесь искать ресурсы.

Иногда код POC может быть спрятан глубоко в блоге на 5-й странице Google.

Эксплуатация

Как только у вас будет работающий POC, вы будете готовы протестировать его на своей цели. Я всегда рекомендую сначала настроить уязвимую машину для тестирования эксплойта, чтобы вы знали, чего ожидать от реальной цели. Как только вы будете готовы, просто запустите эксплойт на своей цели и просмотрите результаты, чтобы определить, уязвимы они или нет.

Вывод

Использование известных уязвимостей — один из самых старых приемов. Тем не менее, это по-прежнему одна из лучших методик для получения быстрых и легких побед. На самом деле есть только при использовании этого подхода необходимо выполнить три шага. Сначала определите целевой набор технологий, выполните поиск уязвимостей в этом наборе технологий и, наконец, запустите эксплойты.

На этом все. Всем хорошего дня!