#4 Bug Bounty v.2 — Выявление уязвимостей. Гугл. ExploitDB. CVE

Здравствуйте, дорогие друзья.

Вы знаете, на каком программном обеспечении работает ваша цель, но как определить, какие уязвимости в нем присутствуют? Весь смысл изучения целевого технологического стека заключается в том, чтобы вы могли использовать эту информацию для поиска связанных с ним уязвимостей.

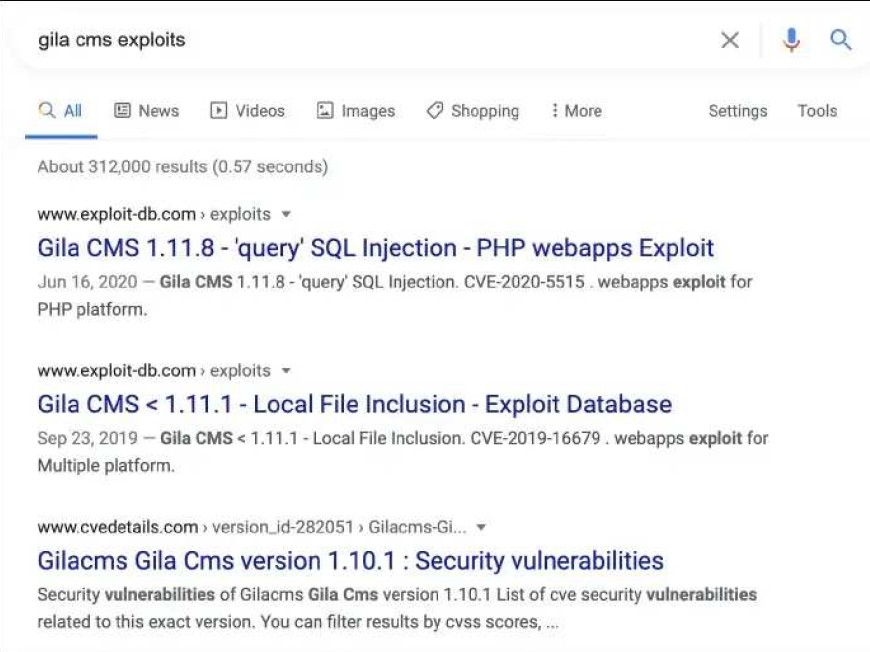

Гугл

Когда я хочу узнать, какие уязвимости есть в той или иной технологии, я в первую очередь обращаюсь к Гугл. На самом деле, когда у меня возникает вопрос о чем-либо, я первым делом обращаюсь к Google, поскольку это лучший ресурс из существующих. Попробуйте ввести в Google следующие поисковые запросы:

● Уязвимости <ТЕХНОЛОГИИ> <ВЕРСИИ>

● <ТЕХНОЛОГИЯ> <ВЕРСИЯ> эксплойты

Здесь есть все, что угодно! Я вижу эксплойты SQL-инъекций, LFI-эксплойты и многое другое. Я рекомендую вам перейти по первой паре ссылок, чтобы посмотреть, какие интересные уязвимости там есть. Вы были бы удивлены, узнав, сколько всего вы найдете в блоге, расположенном на 10 ссылок ниже по странице.

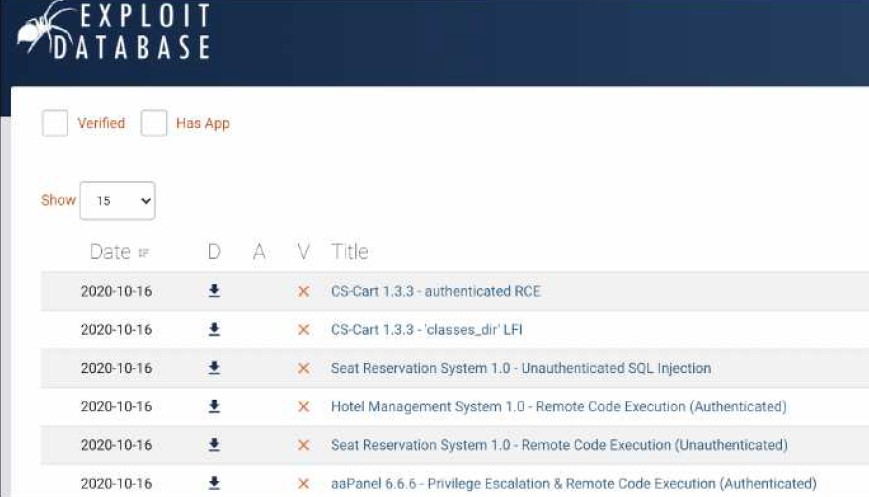

База данных эксплойтов

Еще одно место, где я люблю искать, — это ExploitDB. ExploitDB — это инструмент, используемый для поиска и загрузки кода эксплойта. Это, безусловно, один из моих любимых ресурсов для поиска уязвимостей, связанных со стеком технологий.

● https://www.exploit-db.com/

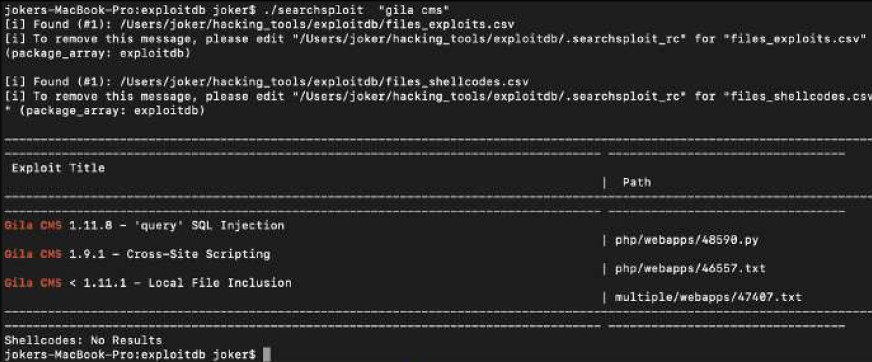

Вы можете использовать веб-сайт для поиска информации, но я обычно использую инструмент командной строки под названием searchsploit. Вы можете загрузить этот инструмент с Github, как показано ниже:

● https://github.com/offensive-security/exploitdb

● ./searchsploit “название технологии”.

Обычно, как только мы обнаруживаем уязвимости, которым подвержена цель, мы должны выполнить поиск кода эксплойта, но мы можем пропустить этот шаг, поскольку база данных ExploitDB также предоставляет нам код подтверждения концепции (POC).

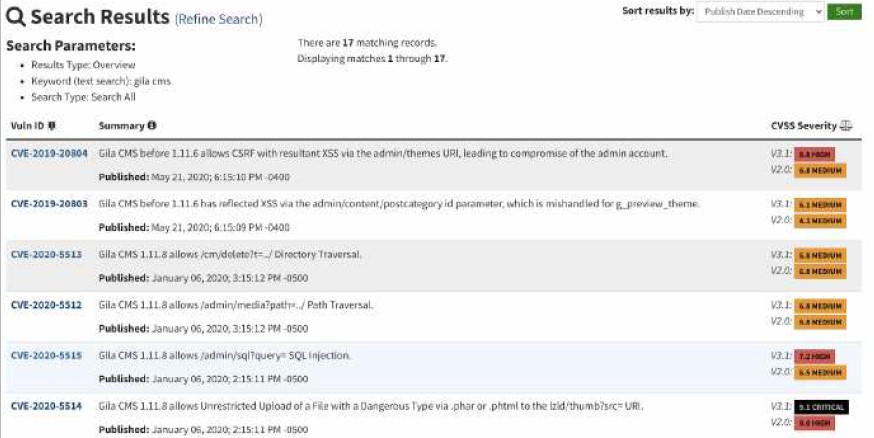

CVE

Согласно Google, система CVE (Common Vulnerabilities and Exposures) предоставляет справочный метод для выявления общеизвестных уязвимостей в области информационной безопасности. Если вы хотите узнать, какие CVE есть в технологическом стеке, нет лучшего места для поиска, чем NIST. ● https://nvd.nist.gov/vuln/search

Поиск по “Gila CMS” дает нам 17 CVE, чем новее CVE, тем лучше, так как есть вероятность, что цель еще не обновила свои системы. Обратите внимание, что если вы нашли ошибку, это не значит, что вы можете ее использовать. Чтобы использовать CVE, вам нужен код эксплойта proof of concept (POC), без которого вы застрянете.

Резюме

Обнаружить уязвимости, влияющие на технологический стек, относительно просто. Все, что вам действительно нужно сделать, это найти их. С помощью Google, Exploit DB и NIST вы сможете найти все, что ищете.

На этом все. Всем хорошего дня!