#2 Bug Bounty v.2 — Основные известные уязвимости для взлома.

Здравствуйте, дорогие друзья.

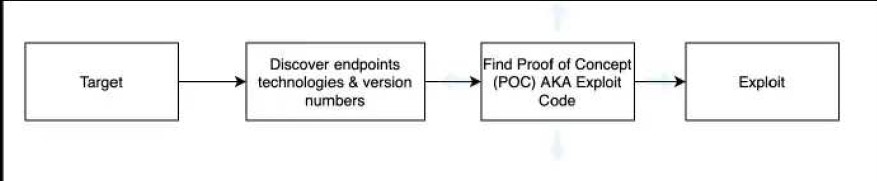

Одна из первых вещей, которой вы научитесь в школе хакеров, — это выявление и использование известных уязвимостей. Это может показаться относительно простым шагом, но вы будете удивлены количеством людей, которые полностью пропускают этот этап цикла использования.

Как показано выше, мы начинаем с посещения целевого приложения, затем пытаемся определить, какое программное обеспечение оно использует. Как только мы узнаем, какое программное обеспечение и версию использует конечная точка, мы проводим поиск в Google и других ресурсах, чтобы узнать, есть ли в нем уязвимости или CVE. После этого мы приступаем к поиску кода эксплойта и, наконец, запускаем код эксплойта против цели.

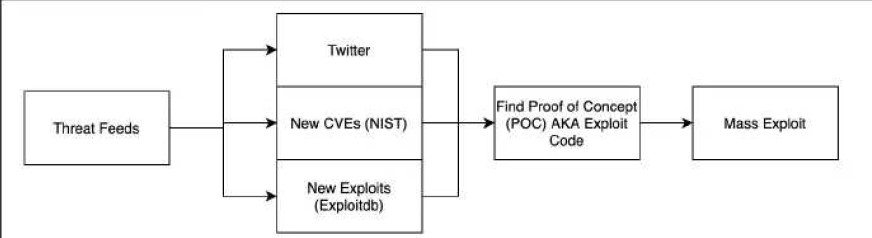

Другая версия этого метода рассчитана на 1-day уязвимости. В этом цикле мы начнем с просмотра наших источников угроз, таких как база данных эксплойтов и Twitter. Здесь мы ищем новые эксплойты и CVE, которые только что были удалены, они известны как 1-day. При продвижении по этому пути время является наиболее важным аспектом, поскольку, когда появляется новый эксплойт, вам нужно начать использовать свои цели до того, как у них появится шанс на исправление. Как только вы услышите о новом эксплойте, вам нужно будет быстро найти для него POC и начать массовое сканирование всех ваших объектов на наличие этой уязвимости.

Как вы можете видеть, обе эти методики очень похожи. С помощью первой мы находим цель и смотрим, есть ли у нее какие-либо известные уязвимости, и если да, то пытаемся их использовать. Во второй методологии мы ищем недавно выпущенные уязвимости. Когда удаляется новый эксплойт, мы немедленно начинаем сканировать и использовать все, прежде чем защитники успеют внести исправления.

На этом все. Всем хорошего дня!