Курс Ultimate Kali Linux — #60 Введение в тестирование на проникновение в сеть.

Здравствуйте, дорогие друзья.

Хотя многие организации инвестируют в приобретение новейших решений для обеспечения безопасности своих организаций, им также необходимо рассмотреть возможность привлечения квалифицированных специалистов с необходимым набором навыков в области кибербезопасности для защиты от кибератак и угроз следующего поколения. В то время как некоторые компании сосредоточат свое внимание на внедрении решений для сетевой безопасности, таких как брандмауэры, средства контроля доступа к сети и системы управления идентификационными данными, им также необходимо протестировать свою сеть, чтобы определить, существуют ли известные и скрытые уязвимости в системе безопасности.

Хотя наличие в организации устройств сетевой безопасности поможет снизить вероятность кибератак или угроз, нам необходимо учитывать следующие моменты:

- Соответствует ли конфигурация каждого устройства в нашей организации лучшим практикам?

- Постоянно ли организация использует защищенные сетевые протоколы при передаче данных между системами по сети?

- Есть ли в сети устройства, использующие конфигурации по умолчанию и учетные данные пользователя по умолчанию?

- Есть ли какие-либо устаревшие приложения на каких-либо узлах сети?

- Есть ли в сети какие-либо устройства, на которых запущены ненужные службы?

Во многих организациях в сети установлено множество сетевых устройств с конфигурациями по умолчанию. Конфигурации по умолчанию — это параметры, которые предварительно настраиваются на устройстве, когда оно поступает от производителя. Эти конфигурации создаются по умолчанию чтобы помочь вам подключиться к устройству для выполнения первоначальной настройки. Специалист по работе с сетями изменит настройки устройства по умолчанию, чтобы обеспечить правильную настройку методов безопасного доступа. Как специалист по борьбе с угрозами, вы можете провести онлайн-исследование, чтобы понять, каковы настройки устройства по умолчанию при его поставке от поставщика. Воображать если Telnet, небезопасный сетевой протокол, используемый для удаленного доступа, включен на маршрутизаторе в организации, которая, возможно, использует слабый пароль, такой как password123. Это означает, что злоумышленник может выполнить сканирование с использованием Nmap для определения запущенных служб на маршрутизаторе и, возможно, использовать некоторые учетные данные по умолчанию. В случае успеха злоумышленник может внести изменения в конфигурацию устройства и перенаправить исходящий трафик из организации на серверы в сети, зараженные вредоносным ПО.

В области сетевой инженерии вы будете поражены количеством пакетов, передаваемых между хостом и сетевыми устройствами. Вы будете удивлены количеством сетевых протоколов, которые обеспечивают непрерывную передачу сообщений между системами как в локальной, так и в удаленной сети. Хотя многие организации уделяют особое внимание защите своей внутренней сети с помощью решений для сетевой безопасности, им также необходимо учитывать необходимость использования защищенных сетевых протоколов для обмена данными по небезопасным протоколам. Представьте, что организация использует Telnet для удаленного доступа к системам и устройствам в своей сети. Если злоумышленник уже взломал сеть организации и, оставаясь незамеченным, может перехватывать все коммуникационные сообщения (пакеты) между системами и получать важные и конфиденциальные данные.

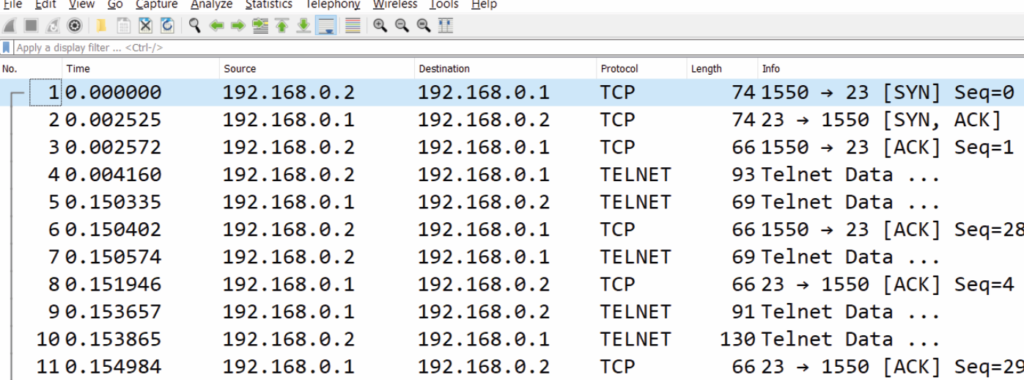

На следующем снимке экрана показан перехват Wireshark с помощью пакетов Telnet:

Как показано на предыдущем скриншоте, между двумя хостами в сети передается несколько пакетов Telnet. Одной из замечательных особенностей использования Wireshark является его способность фильтровать трафик для определенного потока сообщений между источником и получателем.

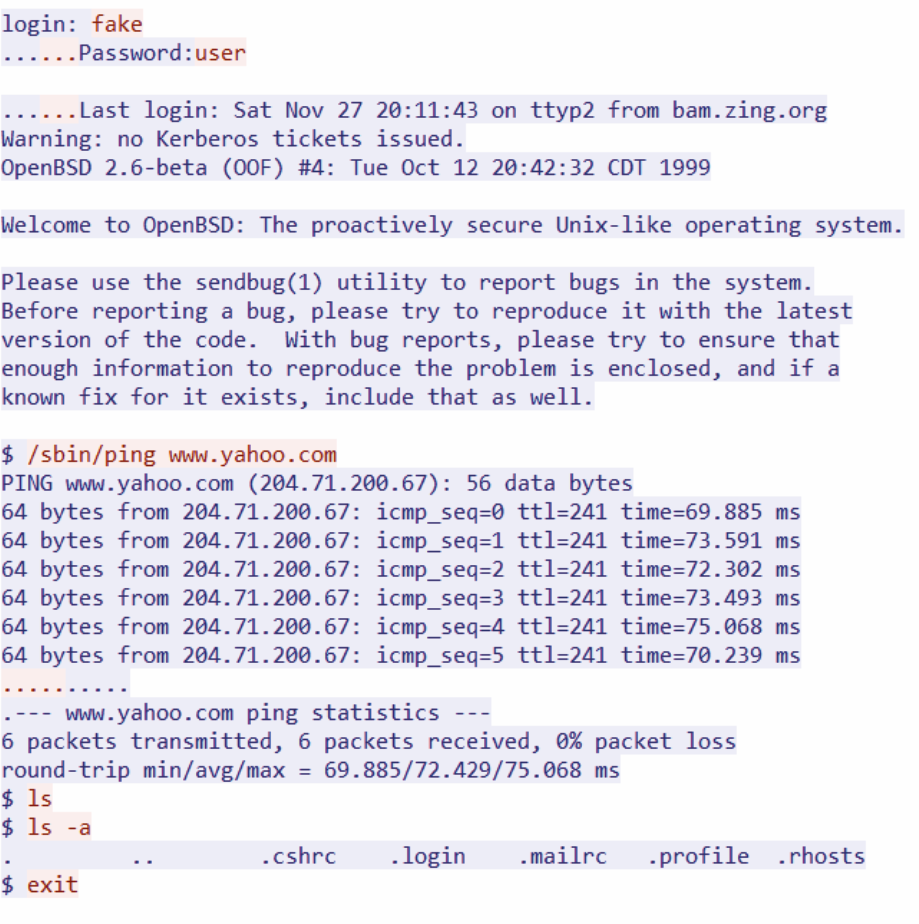

На следующем снимке экрана показаны результаты фильтрации Wireshark потока сообщений Telnet:

Как показано на предыдущем скриншоте, Wireshark смог предоставить поток сообщений Telnet, показывающих разговоры между клиентом Telnet и сервером Telnet. Обратите внимание, что имя пользователя и пароль, а также действия, которые были выполнены пользователем, были записаны в виде открытого текста. Это пример того, что может произойти при использовании небезопасных протоколов в сети: эти протоколы отправляют сообщения в виде открытого текста, который по умолчанию не зашифрован.

Итак, вы узнали, что, хотя многие сети считаются безопасными, это всего лишь это вопрос времени, когда злоумышленник обнаружит и воспользуется уязвимостью системы безопасности в сети организации, будь то слабый пароль в беспроводной сети или даже физически незащищенные сетевые устройства. Организации нанимают внешнюю сторону, например тестировщика на проникновение, который обладает навыками и ресурсами для моделирования реальной кибератаки на основе правил взаимодействия (scope), чтобы выявить любые скрытые уязвимости, которые, возможно, были упущены ИТ-командой организации. Ниже приведены некоторые цели тестирования на проникновение в сеть:

- Обход брандмауэра по периметру

- Обход систем обнаружения вторжений (IDSE)/Систем предотвращения вторжений (IPSE)

- Проверка на наличие неправильной конфигурации маршрутизатора и коммутатора

- Обнаружение неоправданно открытых сетевых портов и служб

- Поиск конфиденциальных каталогов и информации

- Обнаружение небезопасных протоколов и приложений

Кроме того, каждая организация и/или лицо, предоставляющие услуги по тестированию на проникновение для других компаний, обычно имеют методологию, которая лучше всего подходит для того типа тестирования на проникновение, который они проводят в сети своих клиентов. Ниже приведены шесть шагов, которые необходимо выполнить в процессе тестирования на проникновение в сеть:

- Сбор информации/разведка

- Сканирование служебных портов

- Снятие отпечатков пальцев с операционной системы и службы

- Исследование уязвимостей

- Проверка эксплойтов

- Создание отчетов

По окончании тестирования на проникновение в организации-клиенте тестировщик на проникновение должен предоставить отчет о тестировании на проникновение, который должен быть составлен в четком и легком для понимания формате. Этот отчет обычно используется для обоснования работы, проделанной тестировщиком на проникновение, перечисления уязвимостей в системе безопасности, которые были обнаружены в течение выделенного времени, и демонстрации того, как были использованы системы и сети. В нем также содержится список уязвимостей системы безопасности, а также их рейтинг риска с помощью системы подсчета очков и решения о том, как организация может внедрять контрмеры для смягчения и предотвращения будущих кибератак и угроз.

Во время тестирования на проникновение важно убедиться, что вы документируете все свои результаты, используя скриншоты, где это необходимо, в приложении для ведения заметок. Многие бесплатные и коммерческие инструменты широко доступны для тестировщиков на проникновение, например, следующие:

- Cherrytree: https://www.giuspen.com/cherrytree/

- Greenshot: https://getgreenshot.org/

- Diagram.net: https://app.diagrams.net/

- Пакет Microsoft Office: https://www.office.com/

При работе с приложениями для создания заметок убедитесь, что у вас есть резервная копия ваших заметок. Если у вас возникнут технические неполадки и вы потеряете свои заметки, у вас будет резервная копия. Кроме того, убедитесь, что ваши заметки и отчеты всегда зашифрованы, чтобы предотвратить несанкционированный доступ к работе, особенно к информации, собранной во время теста на проникновение.

Прочитав этот раздел, вы узнали о важности проведения тестирования на проникновение в сеть. Далее вы узнаете о том, как этичные хакеры и специалисты по тестированию на проникновение используют оболочки bind и reverse между своей целевой хост-системой и атакующей машиной.

На этом все. Всем хорошего дня!