Курс Ultimate Kali Linux — #59 Использование сканеров веб-приложений. Nikto. WPScan.

Здравствуйте, дорогие друзья.

Nikto — это сканер веб-приложений с открытым исходным кодом, который предустановлен в Kali Linux. Этот инструмент позволяет тестировщикам на проникновение легко автоматизировать процесс выявления уязвимостей в системе безопасности, которые могут существовать в веб-приложении на веб-сервере.

Чтобы начать использовать Nikto, используйте следующую команду для выполнения сканирования на нашей виртуальной машине OWASPBWA:

|

1 |

kali@kali:~$ nikto -h 172.30.1.23 |

Важное примечание

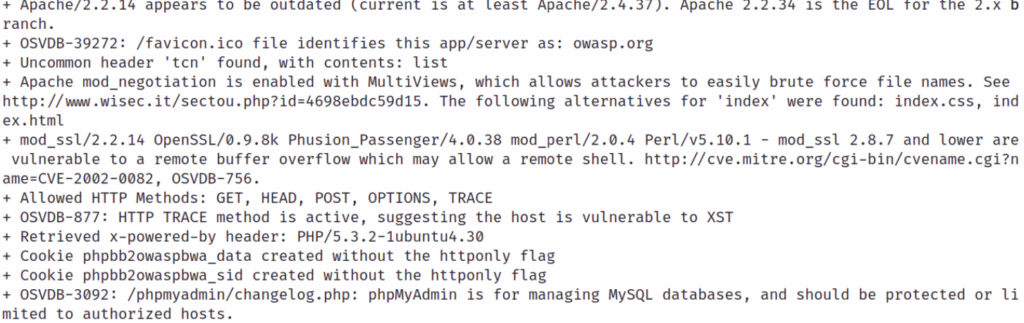

Использование синтаксиса –h позволяет указать имя хоста или IP-адрес целевой системы. Чтобы узнать больше о различных параметрах сканирования, воспользуйтесь командой nikto —help. На следующем снимке экрана показаны некоторые результаты сканирования нашей целевой системы:

Как показано на предыдущем скриншоте, Nikto может идентифицировать различные уязвимости безопасности в целевом веб-приложении. Они перечислены в виде маркера, а значок + используется для обозначения нового результата. Уделите некоторое время тщательному прочтению каждой строки, поскольку Nikto помогает специалистам по безопасности разобраться в деталях уязвимостей системы безопасности. В нем также содержатся ссылки на то, где были обнаружены недостатки и как их устранить.

Далее вы узнаете, как выполнить проверку на уязвимости в целевом веб-приложении WordPress с помощью WPScan.

WPScan

Несмотря на то, что в индустрии электронной коммерции существует множество веб-приложений, многие организации используют веб-приложение WordPress в качестве предпочтительной системы управления контентом (CMS). В то время как WordPress обеспечивает очень стильное и понятное представление веб-сайтов, многие организации не обновляют свои платформы и плагины WordPress, тем самым оставляя свои веб-серверы и веб-приложения уязвимыми для потенциальных кибератак со стороны злоумышленников в Интернете.

В рамках Kali Linux вы узнаете об инструменте WPScan, который позволяет тестировщикам на проникновение выполнять сканирование и перечисление уязвимостей в веб-приложении WordPress на целевом сервере. Для этого упражнения мы будем использовать виртуальную машину OWASP BWA, поскольку на ней предустановлено веб-приложение WordPress, расположенное по адресу http:///wordpress.

Чтобы начать работу с WPScan, пожалуйста, воспользуйтесь следующими инструкциями:

- Откройте терминал в Kali Linux и с помощью следующих команд выполните проверку на уязвимости на виртуальной машине OWASP BWA:

|

1 |

kali@kali:~$ wpscan --url http://172.30.1.23/wordpress --no-update |

Ниже приведено краткое описание синтаксиса:

—url: указывает целевой URL-адрес

—no-update: Выполняет сканирование без проверки наличия обновлений

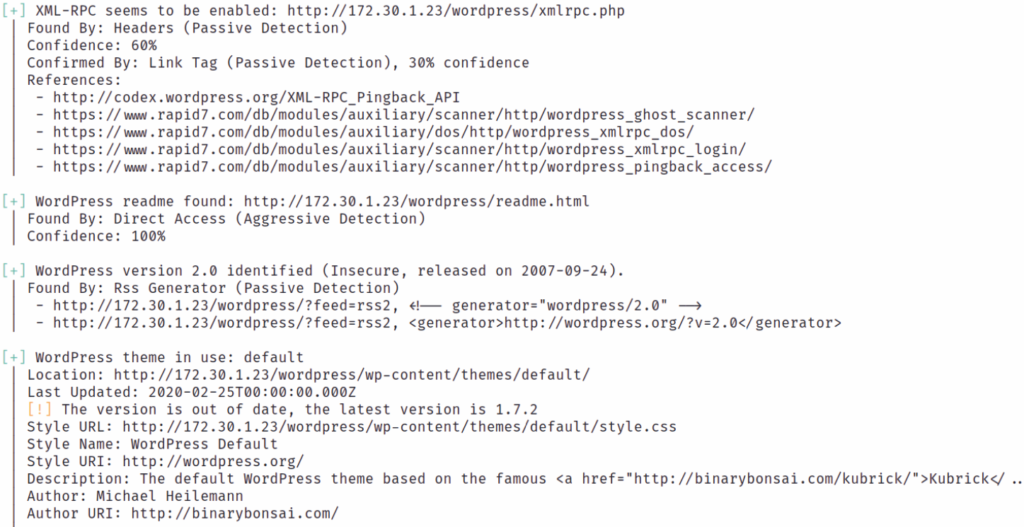

На следующем скриншоте показаны результаты сканирования уязвимостей:

Как показано на предыдущем скриншоте, WPScan проверит каждый компонент установки и настройки WordPress на удаленном сервере и предоставит подробную информацию о результатах.

- Далее, чтобы указать имя пользователя для входа в целевое веб–приложение WordPress, используйте синтаксис -eu, как показано здесь:

|

1 |

kali@kali:~$ wpscan --url http://172.30.1.23/wordpress --no-update -e u |

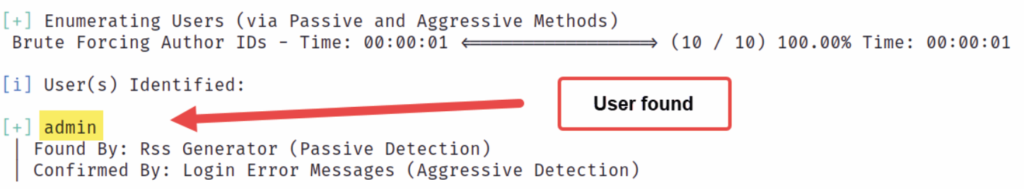

Как показано на следующем скриншоте, WPScan смог идентифицировать имя пользователя для входа на целевой веб-сервер:

Как вы уже видели, довольно просто выполнить сканирование уязвимостей на сервере WordPress и собрать список потенциально авторизованных имен пользователей на целевом сервере.

Совет

Чтобы узнать больше о WPScan и его возможностях, пожалуйста, ознакомьтесь с https://tools.kali.org/web-applications/wpscan.

Прочитав этот раздел, вы узнали, как выполнять веб-сканирование с использованием различных инструментов и техник в Kali Linux. Составив список уязвимостей в системе безопасности веб-приложений, проведя дополнительные исследования, вы сможете найти работающие эксплойты, чтобы проверить, действительно ли эти уязвимости можно использовать.

Резюме

В этой главе вы узнали о важности выявления уязвимостей в системе безопасности организации и ее активов. Вы также приобрели практический опыт и навыки использования различных инструментов, таких как Nessus, Nmap и Metasploit, для оценки безопасности систем. Вы также узнали, как можно использовать различные инструменты и методы для простого выявления недостатков безопасности в веб-приложениях.

Я надеюсь, что эта глава была для вас информативной и окажется полезной в вашем путешествии в качестве начинающего тестировщика на проникновение, который научится моделировать реальные кибератаки для обнаружения уязвимостей в системе безопасности и их использования с помощью Kali Linux. В следующем разделе 7 «Понимание тестирования на проникновение в сеть», мы сосредоточимся на том, как использовать различные методы и стратегии при проведении тестирования на проникновение в сеть.