Курс Ultimate Kali Linux — #58 Использование сканеров веб-приложений. Metasploit.

Здравствуйте. дорогие друзья.

В этом разделе вы узнаете, как использовать возможности Metasploit для обнаружения уязвимостей в системе безопасности сервера веб-приложений. Для нашей цели мы будем использовать виртуальную машину OWASP BWA. Чтобы приступить к выполнению этого упражнения, пожалуйста, воспользуйтесь следующими инструкциями:

- В Kali Linux откройте терминал и используйте следующую команду для запуска базы данных PostgreSQL и инициализации базы данных Metasploit:

|

1 2 |

kali@kali:~$ service postgresql start kali@kali:~$ sudo msfdb init |

2. Затем используйте следующую команду для запуска платформы Metasploit в Kali Linux:

|

1 |

kali@kali:~$ msfconsole |

- Затем с помощью следующей команды загрузите модуль веб-сканера уязвимостей MAP web в Metasploit:

|

1 |

msf6 > load wmap |

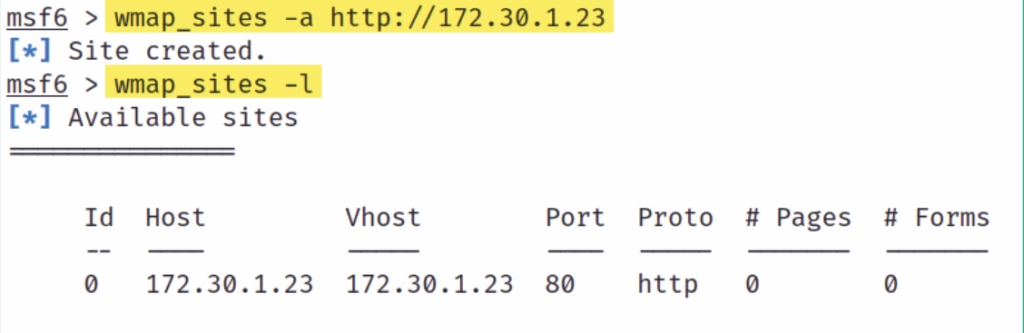

- Затем с помощью команды wmap_sites –a задайте целевой объект в качестве

IP-адреса виртуальной машины OWASP BWA:

|

1 |

msf6 > wmap_sites -a http://172.30.1.23 |

На следующем снимке экрана показано, как установить целевой хост в веб-сканере уязвимостей WMAP:

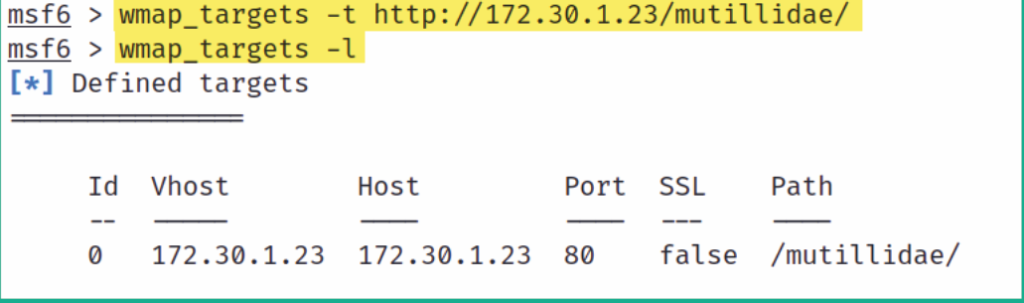

5. Затем используйте следующие команды, чтобы задать фактическое целевое веб-приложение. Мы будем использовать веб-приложение Mutillidae в виртуальной машине OWASP BWA.:

|

1 |

msf6 > wmap_targets -t http://172.30.1.23/mutillidae/ |

На следующем снимке экрана показаны ожидаемые результаты после установки цели:

Как показано на предыдущем скриншоте, целевое веб-приложение в хост-системе настроено на Mutillidae.

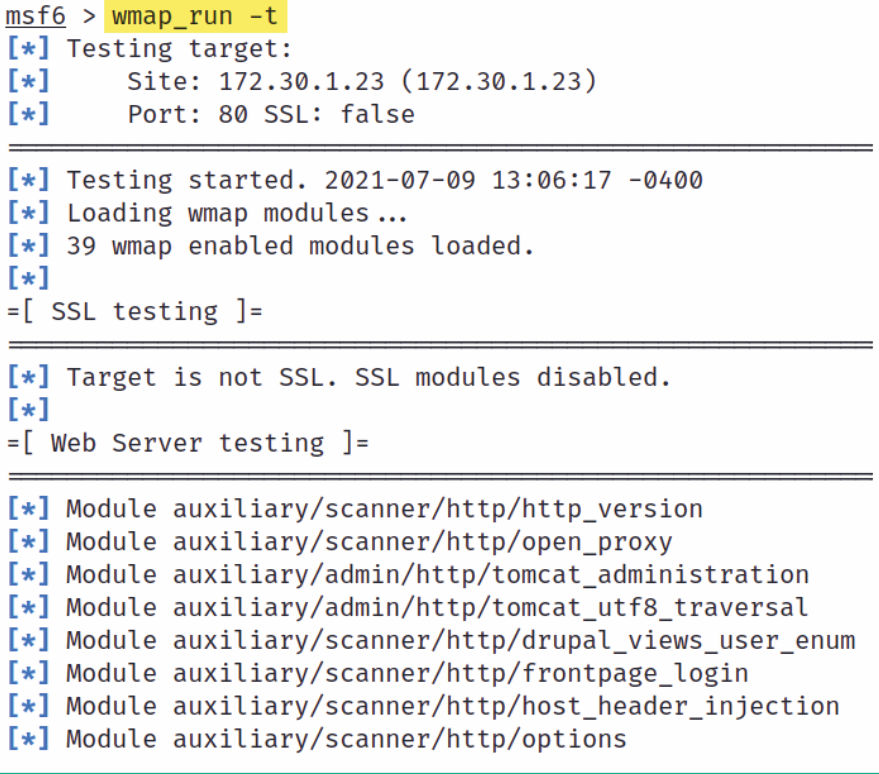

- Затем используйте следующую команду для автоматической загрузки различных модулей веб-сканирования из Metasploit для тестирования безопасности:

|

1 |

msf6 > wmap_run -t |

На следующем снимке экрана показано множество модулей веб-сканирования Metasploit, которые загружаются в веб-сканер уязвимостей WMAP:

7. После загрузки модулей веб-сканирования используйте следующие команды для выполнения тестирования веб-безопасности в целевом веб-приложении:

|

1 |

msf6 > wmap_run -e |

8. Как только WMAP завершит сканирование, используйте следующую команду, чтобы просмотреть список уязвимостей веб-безопасности, обнаруженных веб-сканером WMAP в Metasploit:

|

1 |

msf6 > wmap_vulns -l |

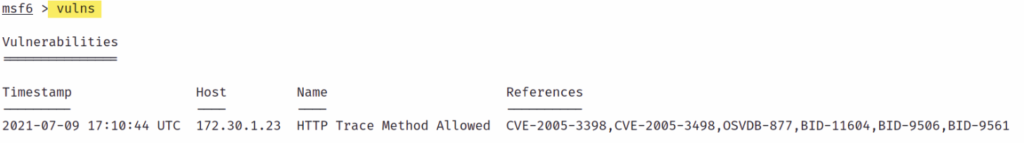

9. Наконец, используйте команду vulns, чтобы просмотреть общие результаты оценки безопасности с помощью WMAP:

|

1 |

msf6 > vulns |

На следующем снимке экрана показан краткий список уязвимостей системы безопасности, основанный на их ссылочных номерах CVE:

Используя информацию, полученную в результате анализа уязвимостей, этичные хакеры,специалисты по тестированию на проникновение и исследователи безопасности могут собрать подробные сведения о каждом уязвимом месте и о том, как объект может быть скомпрометирован, при этом понимая рейтинги рисков и уровни их серьезности.

Прочитав этот раздел, вы узнали, как выполнить веб-сканирование с помощью Metasploit в Kali Linux. В следующем разделе вы узнаете, как обнаружить уязвимости в системе безопасности с помощью Nikto.

На этом все. Всем хорошего дня!