#7 Реверс-инжиниринг. Типичное поведение вредоносного ПО.

Здравствуйте, дорогие друзья.

Вредоносное ПО просто определяется как вредоносное программное обеспечение. Вы ожидаете, что с Вашей системной средой произойдут неприятные события, как только вредоносное ПО проникнет в систему. Как только типичное вредоносное ПО попадает в систему, оно выполняет две основные функции: устанавливает себя и выполняет свою вредоносную работу. Для принудительной установки в систему вредоносной программе вообще не нужно уведомлять пользователя. Вместо этого она напрямую вносит изменения в систему.

Persistence

Одно из изменений, которое вредоносная программа вносит в систему, заключается в том, что она становится резидентной. Сохранение вредоносного ПО означает, что вредоносная программа по-прежнему будет работать в фоновом режиме и, насколько это возможно, постоянно. Например, вредоносное ПО запускается после каждой загрузки системы или в определенное время суток. Наиболее распространенный способ сохранения вредоносного ПО — это поместить свою копию в какую-либо системную папку и внести соответствующую запись в реестр.

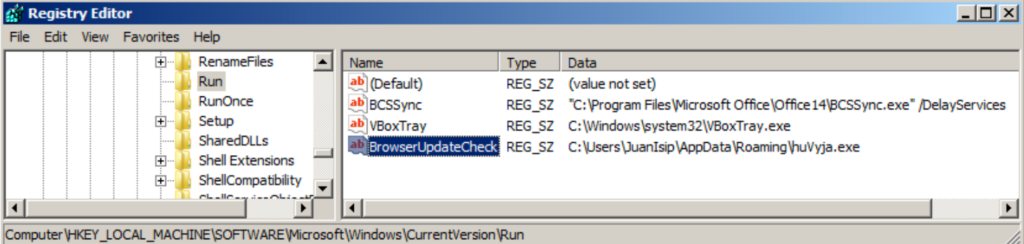

В следующем окне редактора реестра показана запись в реестре программы-вымогателя Globe Imposter:

Ожидается, что все записи, сделанные в разделе реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run, будут запускаться при каждом запуске Windows. В этом случае исполняемый файл программы-вымогателя Globe Imposter, хранящийся

в C:\Users\JuanIsip\AppData\Roaming\huVyja.exe, становится постоянным.

BrowserUpdateCheck — это значение реестра, а path — это данные реестра. В этом разделе реестра важны пути, независимо от имени значения реестра.

В реестре есть несколько областей, которые могут инициировать запуск вредоносного исполняемого файла.

Ключи запуска

Ввод пути к файлу в данных реестра в соответствии с этими ключами реестра запустит выполнение при запуске Windows, как показано в следующем пути к реестру для 64-разрядных версий Windows

• HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

• HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce

• HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnceEx

• HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServices

• HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\N\RunServicesOnce

• HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

• HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Windows\CurrentVersion\Run

Программы, перечисленные в этих разделах реестра, запускаются при входе текущего пользователя в систему, как видно из следующего пути к реестру:

• HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

• HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

• HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnceEx

• HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServices

• HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

• HKEY_CURRENT_USER\Software\Microsoft\Windows

• NT\CurrentVersion\Windows\Run

В названиях ключей, содержащих значение Once, будут указаны программы, которые запускаются только один раз. Вредоносная программа может по-прежнему сохраняться, если она продолжает указывать свой собственный путь к файлу под ключами RunOnce, RunOnceEx или RunServicesOnce.

На этом все. Всем хорошего дня!