Курс Ultimate Kali Linux — #53 Анализ результатов Nessus.

Здравствуйте, дорогие друзья.

Как Вы уже видели, использование сканера уязвимостей для выявления слабых мест в системе безопасности является очень сложной задачей. Однако важно понимать, как расставить приоритеты для устранения каждой уязвимости и риска с помощью наиболее подходящих средств контроля и решений для обеспечения безопасности. Как начинающий этичный хакер и тестировщик на проникновение, Вы обычно думаете о том, как проникнуть в систему, чтобы проверить, существует ли уязвимость в системе безопасности. В этом разделе Вы узнаете, как анализировать отчеты о сканировании от Nessus и получать представление о рейтингах уязвимостей.

Чтобы начать анализ результатов поиска уязвимостей в Nessus, пожалуйста, воспользуйтесь следующими инструкциями:

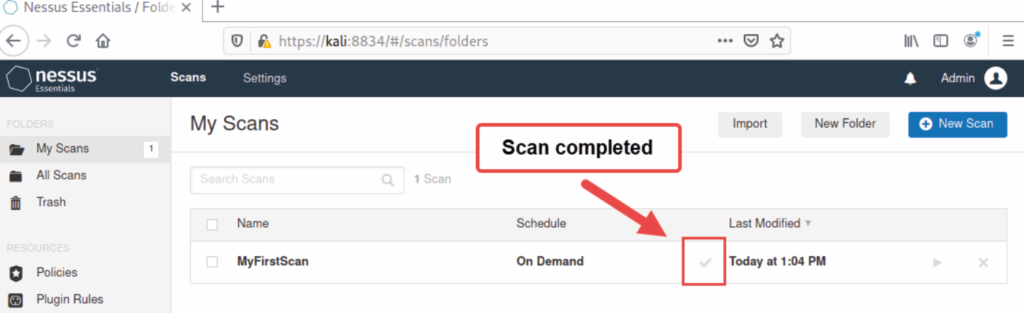

- Войдите в Nessus и нажмите «Мои проверки» (расположены в левой колонке), чтобы просмотреть список завершенных проверок.

Как показано на предыдущем скриншоте, значок галочки указывает на то, что сканирование завершено и результаты готовы к просмотру.

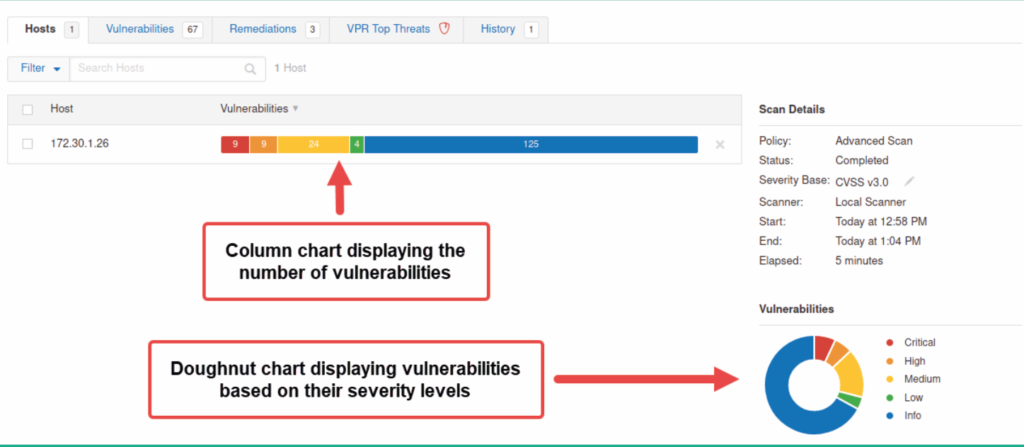

2. Чтобы просмотреть результаты сканирования, просто щелкните по строке или названию сканирования.

Как показано на предыдущем скриншоте, Nessus предоставляет очень наглядное и простое для понимания представление обо всех обнаруженных уязвимостях в системе безопасности. Как столбчатая, так и прямоугольная диаграммы дают общее представление о том, сколько уязвимостей в системе безопасности было обнаружено, в зависимости от степени их серьезности.

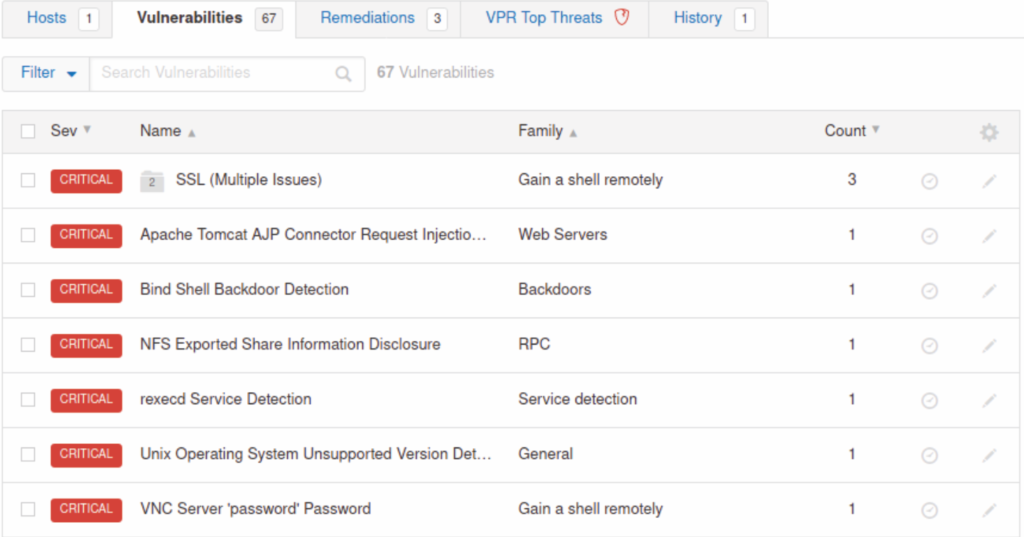

3. Чтобы просмотреть список всех уязвимостей системы безопасности, которые были обнаружены в целевой системе, перейдите на вкладку Уязвимости, как показано здесь:

Как показано на предыдущем скриншоте, Nessus перечислил уязвимости в системе безопасности в порядке от наиболее серьезных к наименее серьезным. Как тестировщик на проникновение, это указывает на уязвимости в системе безопасности, которые, скорее всего, будут легко использованы объектом.

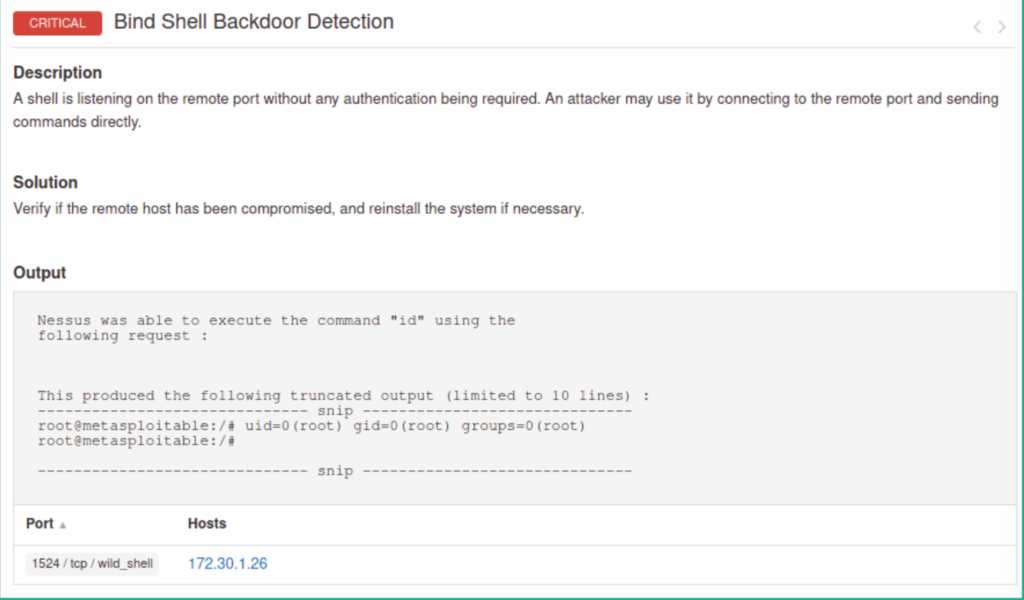

4. Затем нажмите на уязвимость, чтобы просмотреть ее подробную информацию, как показано здесь:

Как показано на предыдущем скриншоте, Nessus предоставляет четкое описание уязвимости и предлагает решение, которое специалист по кибербезопасности может применить для устранения этого недостатка. Кроме того, Nessus предоставляет результаты тестирования уязвимости в системе безопасности и сервисного порта на объекте.

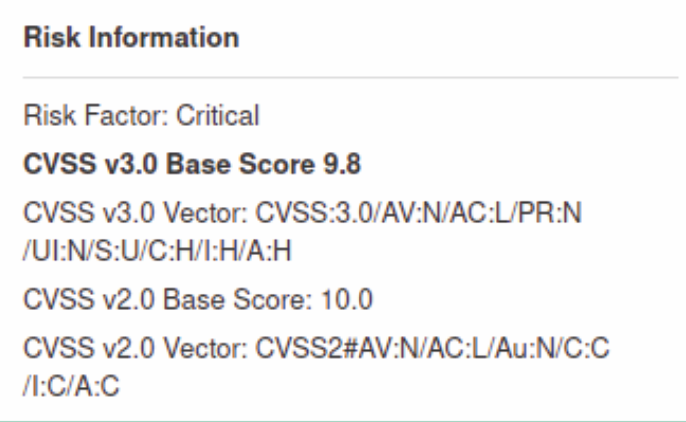

На следующем снимке экрана показана дополнительная информация об уязвимости, такая как ее фактор риска и оценка уязвимости:

Как показано на предыдущем скриншоте, Nessus также предоставляет общие

Базовые оценки по системе оценки уязвимостей (CVSS), которая основана на оценке от 0 до 10, где 10 является наиболее критичной и требует немедленного внимания.

Важное примечание

Специалисты по кибербезопасности в отрасли используют калькулятор CVSS по адресу https://www.first.org/cvss/ для определения количества уязвимостей в своих системах, сетях и организациях. Этот расчет помогает экспертам определить факторы риска при определении степени серьезности.

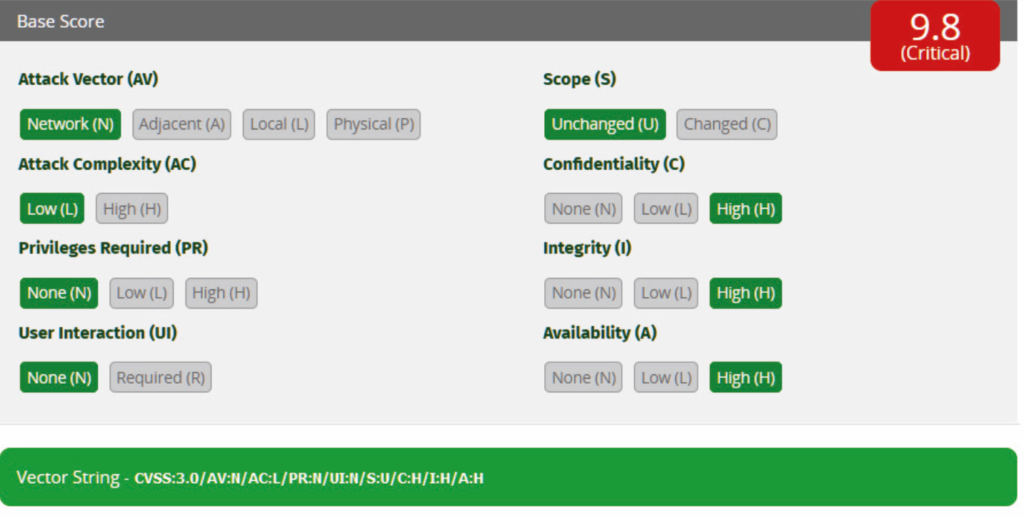

- Далее, давайте возьмем вектор CVSS 3.0 и введем его в калькулятор, чтобы определить, как злоумышленник может скомпрометировать систему с этой уязвимостью:

CVSS:3.0/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H - Затем вставьте вектор CVSS 3.0 в качестве суффикса в следующий URL-адрес:

https://www.first.org/cvss/calculator/3.0#

Ниже приведен окончательный URL-адрес с вектором CVSS 3.0 в качестве суффикса:

https://www.first.org/cvss/calculator/3.0#CVSS:3.0/AV:N/

AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

Перейдя по этому URL-адресу в веб-браузере, Вы увидите следующий экран, на котором показаны показатели, которые использовались для определения степени уязвимости:

Как показано на предыдущем скриншоте, злоумышленнику необходимо создать эксплойт, который должен быть передан по сети (N) с использованием атаки низкой сложности (L), для успешной реализации которой не требуется никаких (N) привилегий. Кроме того, не требуется никакого (N) взаимодействия с пользователем, благодаря чему масштаб атаки останется неизменным (U). Как только эксплойт воспользуется уязвимостью в системе безопасности, уровень конфиденциальности, целостности и доступности системы будет высоким (H).

Важное примечание

Чтобы узнать больше о резюме, пожалуйста, посетите их официальный сайт по адресу https://www.first.org/cvss/.

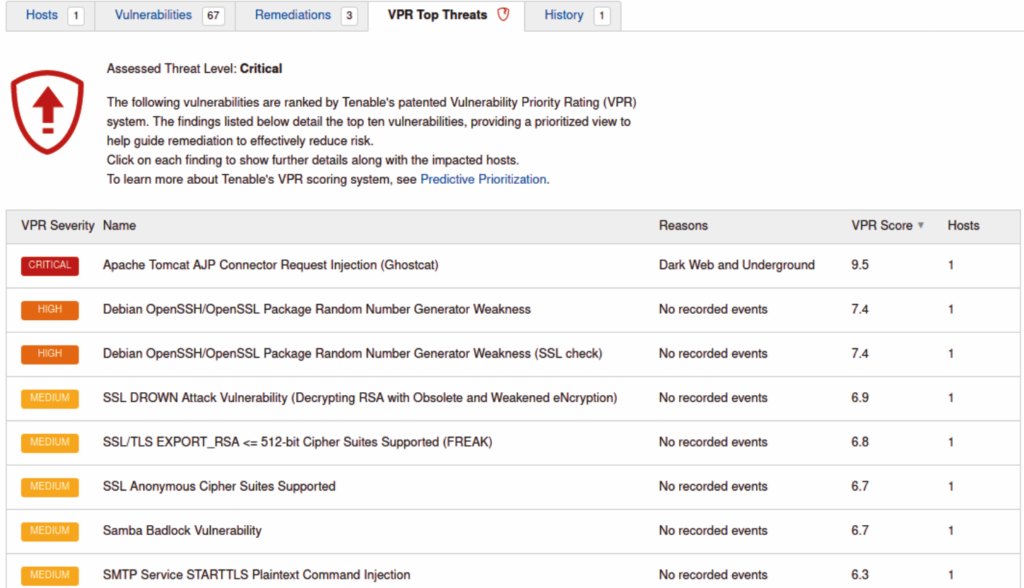

7. Далее, чтобы просмотреть систему оценки приоритета уязвимостей Tenable (VPR), перейдите на вкладку «Основные угрозы VPR«, как показано на следующем скриншоте:

Как показано на предыдущем скриншоте, система оценки VPR — это запатентованная Tenable система оценки, которая помогает специалистам в области кибербезопасности расставлять приоритеты и выделять больше ресурсов на более серьезные уязвимости в сети. Для тех, кто занимается тестированием на проникновение, поиск наиболее уязвимых систем или приложений в сети означает просто поиск наиболее слабых систем или приложений в сети.

В следующем разделе Вы узнаете, как создавать и экспортировать отчеты из Nessus.

На этом все. Всем хорошего дня!