Курс Ultimate Kali Linux — #27. Профилирование ИТ-инфраструктуры целевой организации. Сбор данных с использованием WHOIS.

Здравствуйте, дорогие друзья.

Ключевым аспектом разведки является сбор информации о внутренней сетевой инфраструктуре Вашей цели. Организации обычно сливают много данных о своих внутренних процессах, технологиях и даже конфиденциальных контактных данных на различных платформах. В этом разделе Вы узнаете, как собирать контактные данные и данные сетевой инфраструктуры объекта, используя общедоступные источники.

Сбор данных с использованием WHOIS

Что, если Вы сможете получить доступ к базе данных, содержащей записи зарегистрированных доменов в Интернете? Многие регистраторы доменов позволяют широкой публике просматривать общедоступную информацию о доменах. Эту информацию можно найти в различных базах данных WHOIS в Интернете.

Ниже приводится краткий список некоторых типов информации, которые обычно хранятся в общедоступных документах:

- Контактная информация регистратора

- Административная контактная информация

- Техническая контактная информация

- Серверы имен

- Важные даты, такие как дата регистрации, обновления и истечения срока действия.

- Зарегистрировать идентификатор домена

- Информация о регистраторе

Получить доступ к базе данных WHOIS довольно просто: Вы можете использовать свою любимую поисковую систему в Интернете, чтобы найти различные базы данных WHOIS. Ниже приведены некоторые популярные веб-сайты WHOIS:

- https://whois.domaintools.com

- https://who.is

- https://www.whois.com

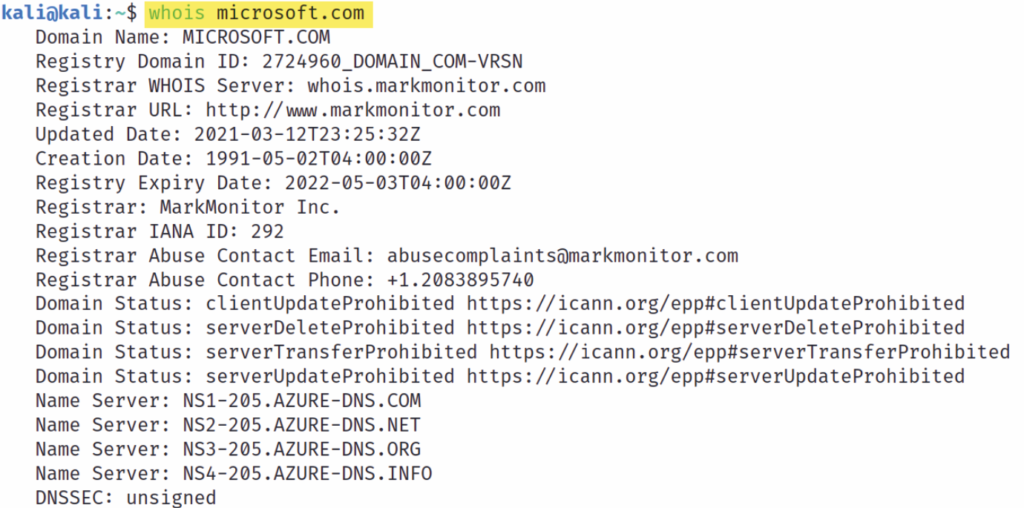

Однако Kali Linux содержит встроенный инструмент WHOIS. Чтобы выполнить поиск WHOIS в домене, откройте терминал в Kali Linux и используйте синтаксис whois <имя-домена>, чтобы начать поиск, как показано здесь:

Как показано на предыдущем снимке экрана, инструмент WHOIS смог получить общедоступные данные о целевом домене, просто запросив надежный онлайн-источник. Имейте в виду, что по мере того, как потребность в конфиденциальности в Интернете возрастает во всем мире, регистраторы доменов и организации платят дополнительную плату, чтобы гарантировать, что их контактные данные не будут раскрыты базами данных WHOIS для широкой публики. Это означает, что Вы обычно не будете находить личные контактные данные о доменах, которые больше не отображаются в базах данных WHOIS, если владелец домена платит дополнительную плату за дополнительные функции конфиденциальности.

Однако не упускайте из виду этот инструмент, поскольку в мире все еще существует множество организаций, которые не ценят конфиденциальность в Интернете. Поскольку у многих людей и организаций нет проблем с безопасностью в цифровом мире, тестеры на проникновение могут использовать эту возможность для легкого сбора информации о своих целях.

Завершив этот раздел, Вы узнали, как можно собрать информацию о доменах цели с помощью баз данных WHOIS. Далее Вы узнаете, как хакеры и тестеры на проникновение могут анализировать объявления о вакансиях на сайтах по подбору персонала.

Утечка данных на сайтах вакансий

За прошедшие годы я заметил множество веб-сайтов по поиску работы и даже некоторые платформы социальных сетей, где рекрутеры размещали вакансии на технические должности в своих компаниях, а рекрутер указывал, какой опыт и сертификаты в конкретных технологиях требуются от идеального кандидата. Это может быть хорошо для компании и заявителя; однако эта информация может быть использована злоумышленником против организации.

Ниже приведены плюсы и минусы компаний, размещающих свои технологии на сайтах по подбору персонала.

Вот плюсы:

- Потенциальный кандидат будет иметь представление об окружающей среде и технологиях, с которыми ему следует работать, если он успешно пройдёт собеседование.

- Потенциальный кандидат может заранее определить, обладает ли он набором навыков, необходимых для данной работы.

Вот минусы:

- Компания частично раскрывает свои технологии широкой публике, и эта информация может быть использована злоумышленником.

- Хакер может определить инфраструктуру и выбрать эксплойты и инструменты для проведения кибератаки на целевую организацию.

Как тестеры на проникновение, когда рекрутеры раскрывают такую информацию, мы можем легко создать портфолио внутренней инфраструктуры организации, зная операционные системы клиентов и серверов, поставщика сетевых устройств, а также поставщика устройств и технологий безопасности в сети компании.

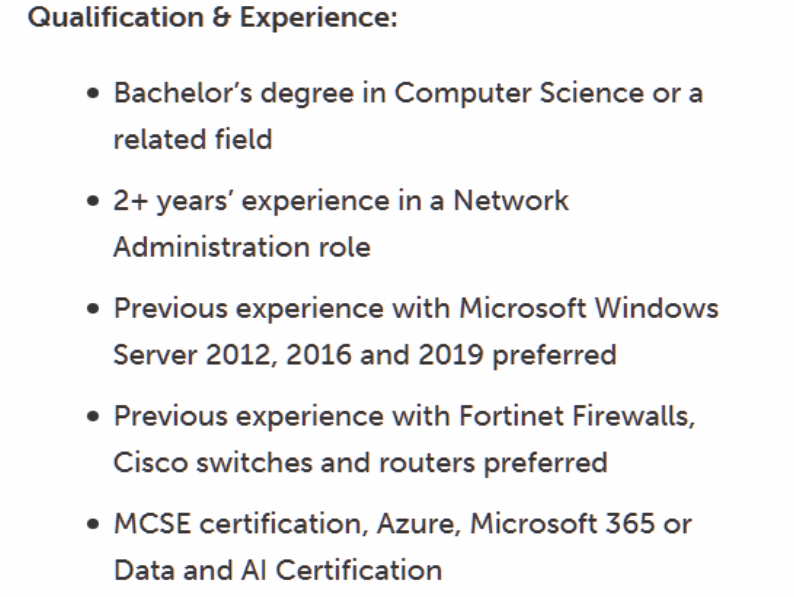

Чтобы лучше понять, как развивается хакерское мышление в качестве тестера на проникновение, давайте посмотрим на следующий снимок экрана:

Как показано на предыдущем скриншоте, рекрутер перечислил основные квалификации

идеального кандидата. Проанализируем предоставленную информацию, внимательно присмотревшись к желаемому опыту. В объявлении о вакансии ищется человек, имеющий опыт работы с Microsoft Windows Server 2012, 2016 и 2019. Из этой информации можно сделать следующее:

- Нанимающая организация использует среду Microsoft Windows с некоторыми более старыми версиями Windows Server, в частности 2012 и 2016.

- Существует вероятность того, что либо старые системы, либо все серверы Windows в организации не полностью исправлены и имеют уязвимости.

- Возможно, организация еще не развернула Windows Server 2019 в своей сети или планирует развернуть более новую версию (2019).

- Компания-наниматель указала поставщиков существующих сетевых устройств и решений безопасности, а именно маршрутизаторов и коммутаторов Cisco, а также межсетевых экранов Fortinet. Это дает злоумышленнику четкое представление об имеющихся системах предотвращения угроз.

- Организация также использует облачные службы Microsoft, такие как Azure. Существует вероятность того, что их облачные серверы и приложения небезопасны.

Как начинающий тестер на проникновение, Вы можете использовать свою любимую поисковую систему для поиска известных уязвимостей и узнать, как использовать каждую из этих технологий. Как вы видели, рекрутер, раскрывающий слишком много данных об организации, также может быть использован против этой же организации злоумышленниками в злонамеренных целях, а также тестировщиками на проникновение, которые были наняты для имитации реальной кибератаки.

Прочитав этот раздел, Вы узнали, как смотреть глазами субъекта угрозы и использовать эти знания в качестве тестера на проникновение, чтобы легко собирать данные об инфраструктуре организации, не взаимодействуя напрямую с целью. В следующем разделе Вы узнаете, как собирать данные о сотрудниках, которые можно использовать в последующих атаках, таких как социальная инженерия.

На этом все. Всем хорошего дня!