#79 Kali Linux для продвинутого тестирования на проникновение. Обход антивируса с файлами. Использование фреймворка Veil. Часть 1.

Здравствуйте, дорогие друзья.

Этап эксплуатации kill chain является наиболее опасным для тестировщика на проникновение или злоумышленника, поскольку он напрямую взаимодействует с целевой сетью или системой, и существует высокий риск регистрации его активности или раскрытия личности пентестера, либо злоумышленника. Опять же, скрытность должна быть использована, чтобы свести к минимуму риск для тестировщика. Хотя конкретная методология или инструмент могут быть обнаружены, существуют некоторые изменения конфигурации и специальные инструменты, которые усложняют обнаружение.

При рассмотрении удаленных эксплойтов, большинство сетей и систем используют различные типы защитных средств управления, чтобы свести к минимуму риск нападения. К сетевым устройствам относятся маршрутизаторы, брандмауэры, средства защиты от вторжений, системы обнаружения и предотвращения атак, а также программное обеспечение для обнаружения вредоносных программ.

Для облегчения эксплуатации большинство фреймворков включают в себя функции, делающие атаку несколько скрытной. Фреймворк Metasploit позволяет Вам вручную устанавливать факторы уклонения от эксплойта, определяя, какие факторы (например, шифрование, номер порта, имена файлов и другие), могут быть трудно идентифицированы, и они будут меняться для каждого конкретного идентификатора. Фреймворк Metasploit также позволяет шифровать связь между целью и атакующими системами (the windows/meterpreter/reverse_tcp_rc4), что затрудняет полезную нагрузку эксплойта к обнаружению.

Metasploit Pro (Nexpose), доступный как версия для сообщества в дистрибутиве Kali, включает в себя следующие действия, для обхода систем обнаружения вторжений:

• Скорость сканирования можно отрегулировать в настройках Discovery Scan, уменьшив скорость сканирования, и взаимодействия с целью.

• Реализация уклонения от передачи, отправляя меньшие TCP-пакеты и увеличивая время передачи между пакетами.

• Уменьшение количества одновременных эксплойтов, запускаемых против целевой системы.

• Для эксплойтов, использующих DCERPC, HTTP, и SMB, которые могут быть установлены автоматически, большинство антивирусных программ полагаются на сопоставление сигнатур, для обнаружения вирусов, программ-вымогателей или любых других вредоносных программ. Они проверяют каждый исполняемый файл на наличие строк кода, которые, как известно, присутствуют в вирусах, и создают сигнал тревоги, при обнаружении подозрительной строки. Многие атаки Metasploit полагаются на файлы, которые могут иметь сигнатуру, которая со временем была идентифицирована поставщиками антивирусных программ.

В ответ на это платформа Metasploit позволяет кодировать автономные исполняемые файлы в обнаружение обхода. К сожалению, обширное тестирование этих исполняемых файлов на общедоступных сайтах, таких как virustotal.com и antiscan.me снизили эффективность обхода антивирусного программного обеспечения. Однако это привело к тому, что были созданы такие фреймворки, как Veil и Shellter, которые могут обходить антивирусное программное обеспечение путем перекрестной проверки исполняемого файла, путем загрузки его непосредственно на VirusTotal перед установкой бэкдора в целевой среде.

Использование фреймворка Veil

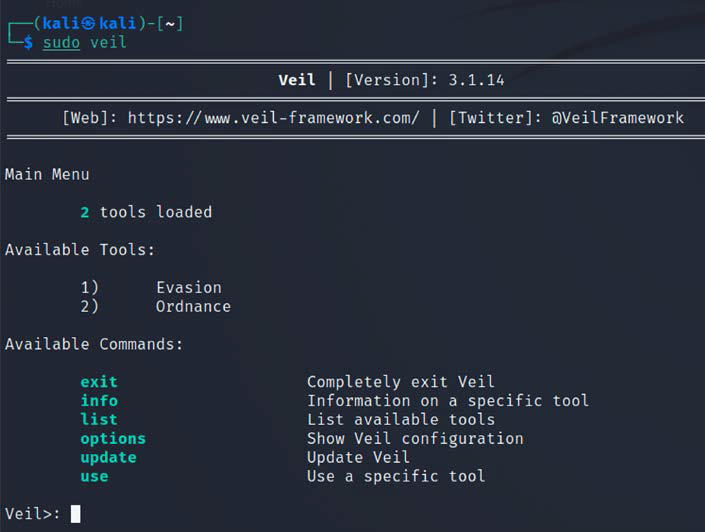

Фреймворк Veil — это еще один фреймворк для обхода антивирусов, написанный Крисом Трансером и названный Veil-Evasion, который обеспечивает эффективную защиту и обнаружение любых автономных эксплойтов, для конечных точек и серверов. Хотя этот фреймворк не поддерживается создателем, это инструмент, который по-прежнему может использоваться злоумышленниками, чтобы сделать полезные нагрузки необнаруживаемыми, путем дальнейшей модификации полезных нагрузок, созданные инструментами. Последняя версия фреймворка Veil по состоянию на август 2021 года — 3.1.14.

Данный фреймворк состоит из двух инструментов: Evasion и Ordnance. Фреймворк Veil доступен на Kali, и автоматически устанавливается простым вводом sudo apt install veil в терминале.

Если во время установки вы получаете какие-либо ошибки, перезапустите /usr/share/veil/config/setup.

sh —force —silent.

Evasion объединяет различные методы в структуру, упрощающую управление, в то время как Ordnance генерирует шелл-код для поддерживаемых полезных нагрузок, для дальнейшего создания новых эксплойтов в известных уязвимостях.

В качестве платформы, Veil использует несколько функций, в том числе следующие:

• Он включает в себя собственный шеллкод на различных языках программирования, включая C, C#, и питон.

• Он может использовать шелл-код, сгенерированный Metasploit, или Вы можете создать свой собственный, с помощью Ordnance.

• Он может интегрировать сторонние инструменты, такие как Hyperion (который шифрует EXE-файл с помощью AES 128-битное шифрование), PEScrambler и BackDoor Factory.

• Полезные нагрузки могут быть сгенерированы и легко заменены во всех PsExec, Python и .exe.

• Пользователи могут повторно использовать шелл-код или применять собственные методы шифрования.

• Его функциональность может быть запрограммирована для автоматизации развертывания.

Veil может генерировать полезную нагрузку эксплойта; автономные полезные нагрузки включают следующие параметры:

• Минимальная установка Python для вызова шеллкода; он загружает минимальный Python.zip установщик и бинарный файл 7Zip. Далее происходит распаковка, вызывая шеллкод. Поскольку единственными файлами, которые взаимодействуют с жертвой, являются доверенные библиотеки Python и переводчика, AV жертвы не обнаруживают необычной активности.

• Бэкдор Sethc настраивает реестр жертвы для запуска бэкдора с ключами RDP.

• Инжектор шелл-кода PowerShell.

Когда полезные нагрузки созданы, их можно доставить к цели одним из следующих способов двух путей:

• Загружать и выполнять с помощью Impacket и инструментария PTH.

• UNC-вызов

Veil представляет пользователю главное меню, в котором есть два инструмента для выбора и ряд загруженных модулей полезной нагрузки, а также доступных команд. Ввод использования Evasion будет приведет нас к инструменту Evasion, а команда list выведет список всех доступных полезных нагрузок. Начальный экран запуска фреймворка показан на рисунке ниже:

На этом все. Всем хорошего дня!

Полный цикл статей по Kali Linux для продвинутого тестирования на проникновение.