#12 Bug Bounty v.2 — Базовый взлом методом брутфорса

Здравствуйте, дорогие друзья.

Брутфорсинг — это классическая атака, которая существует уже целую вечность и не дает никаких признаков того, что от нее можно избавиться. Пароли — это слабое место в системе безопасности, и вам, как злоумышленнику, следует в полной мере воспользоваться этим преимуществом. Легко угадываемые пароли, использование паролей по умолчанию и повторное использование паролей — это простые способы взлома организации. Практическое правило заключается в том, что если есть экран входа в систему, он должен быть взломан.

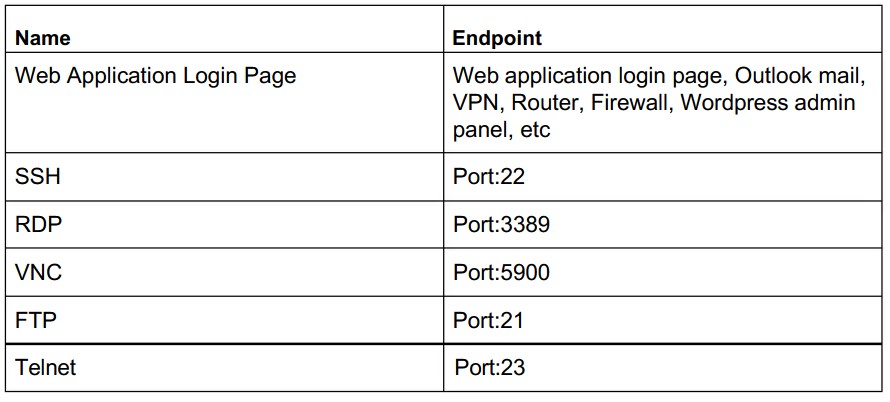

Страницы входа в систему

Есть три вещи, которые вам нужно иметь, если вы хотите провести атаку методом перебора. То вам нужны три вещи: конечная точка со страницей входа, именем пользователя и паролем. Сначала вам нужно найти конечную точку, на которую вы хотите настроить таргетинг.

Учетные данные по умолчанию

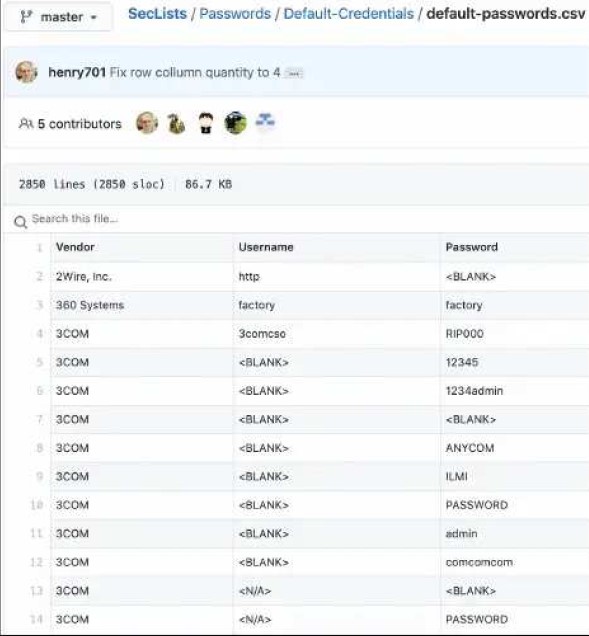

Теперь, когда вы знаете, на какие конечные точки обращать внимание, вам нужно получить список имен пользователей и паролей. Этот метод может быть простым, но вы были бы удивлены, узнав, сколько раз iv взламывал организацию из-за использования учетных данных по умолчанию.

Как показано выше, одним из лучших мест для поиска паролей по умолчанию является SecList:

● https://github.com/danielmiessler/SecLists/tree/master/Passwords/Default-Credentials

На рисунке выше приведен пример файла, содержащего имена пользователей и пароли по умолчанию для сотен маршрутизаторов. Все, что вам нужно сделать, это найти целевого поставщика и попробовать все пароли по умолчанию, которые он использует, этот метод работает очень хорошо, поскольку люди часто забывают изменить учетные данные по умолчанию.

Если вы используете SSH-сервер или что-то другое, а не маршрутизатор, процесс будет немного отличаться. На самом деле, эти службы также поставляются с учетными данными по умолчанию. В зависимости от сервиса, к которому вы подключаетесь, вам может потребоваться найти или создать список учетных данных, адаптированных для этого. Вы также можете обнаружить, что в списке sec нет паролей по умолчанию, влияющих на целевую технологию. С помощью одного-двух поисковиков Google, я обычно нахожу эти данные в первых нескольких ссылках.

Принудительный поиск

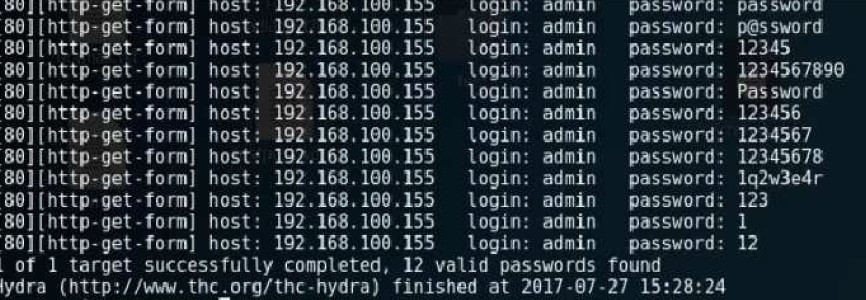

Как только у вас будет хороший набор учетных данных, вы сможете начать сам процесс принудительного поиска. Вы могли бы сделать это вручную, но я бы на 100% рекомендовал использовать инструмент для этой работы, если только вы не тестируете только 5 паролей или что-то в этом роде.

● https://github.com/vanhauser-thc/thc-hydra

Если вы проводите атаку методом перебора, вы, вероятно, захотите использовать инструмент “hydra”. Этот инструмент поддерживает множество различных протоколов и никогда меня не подводил. Как только у вас будет целевая конечная точка и учетные данные, вы сможете использовать любой инструмент для выполнения атаки методом перебора, просто выберите тот, который вам нравится.

Вывод

Атаки методом перебора — это простой способ скомпрометировать целевое приложение. При использовании паролей по умолчанию, легко угадываемых паролей и возможности повторного использования паролей найти объект, уязвимый для этого, не должно быть так сложно. Все, что вам нужно, — это хороший список учетных данных, и вы готовы к работе.

На этом все. Всем хорошего дня!