#116 Kali Linux для продвинутого тестирования на проникновение. Клонирование RFID с помощью ChameleonMini.

Здравствуйте, дорогие друзья.

RFID означает радиочастотную идентификацию, которая использует радиоволны для идентификации предметов. Как минимум, система RFID содержит метку, считыватель и антенну. Различают активные и пассивные RFID-метки. Активные RFID-метки содержат собственный источник питания, что дает им возможность передавать данные с дальностью считывания до 100 метров. Пассивные RFID-метки не имеют собственного источника питания. Вместо этого они питаются от электромагнитной энергии, передаваемой от считывателя RFID.

NFC означает Near-Field Communication, которая является разновидностью RFID, но с высокой частотой. И NFC, и RFID работают на частоте 13,56 МГц. NFC также предназначен для работы в качестве устройства чтения NFC и тега NFC, что является уникальной функцией устройств NFC, позволяющей им взаимодействовать с одноранговыми узлами. В этом разделе мы рассмотрим одно из устройств, которое пригодится во время физического тестирования цели/социальной инженерии или упражнений красной команды для достижения поставленной цели. Например, если Вы зарегистрировались для демонстрации реальных угроз организации, включая получение доступа к офисным помещениям организации, центрам обработки данных или залам заседаний, Вы можете использовать ChameleonMini для хранения шести различных UID на портативном устройстве размером с кредитную карту:

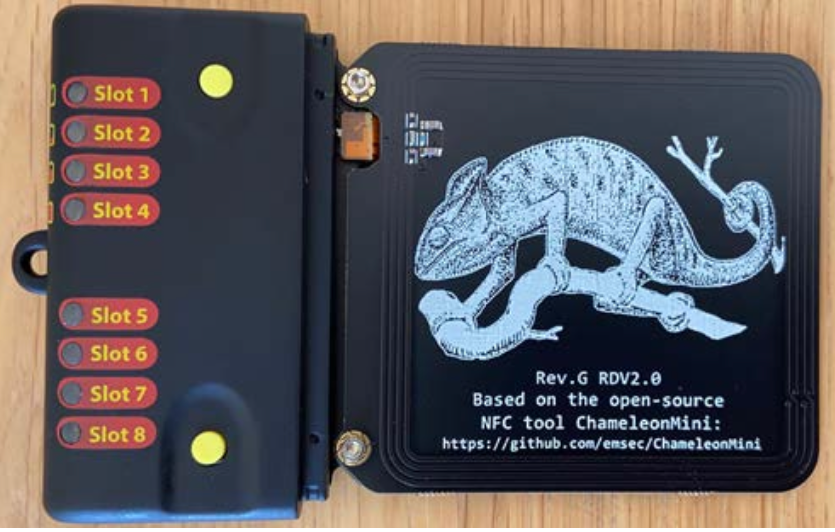

ChameleonMini — это устройство, созданное ProxGrind, предназначенное для анализа проблем безопасности, связанных с NFC, для эмуляции и клонирования бесконтактных карт, считывания RFID-меток, а также перехвата радиочастотных данных. Для разработчиков он свободно программируется. Это устройство можно приобрести онлайн по адресу https://lab401. com/. В этом примере мы использовали ProxGrind ChameleonMini RevG для демонстрации клонирования UID.

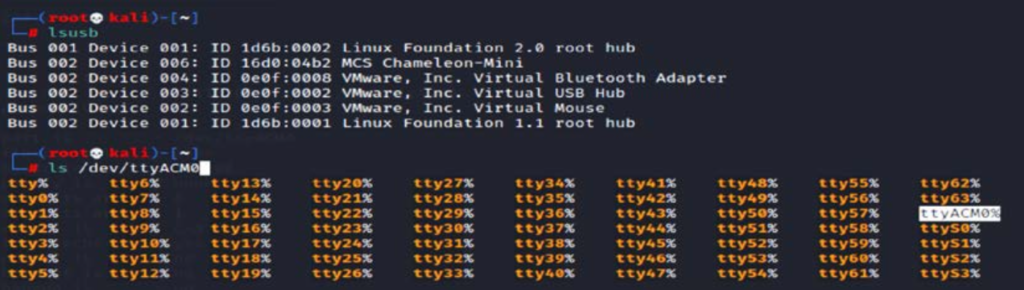

В Kali Linux мы можем проверить устройство, напрямую подключившись к USB. Команда lsusb должна отображать ChameleonMini как MCS, и каждое последовательное устройство, подключенное к Kali Linux, будет указано в /dev/. В этом случае наше устройство отображается как последовательный порт с именем ttyACM0, как показано на рисунке ниже:

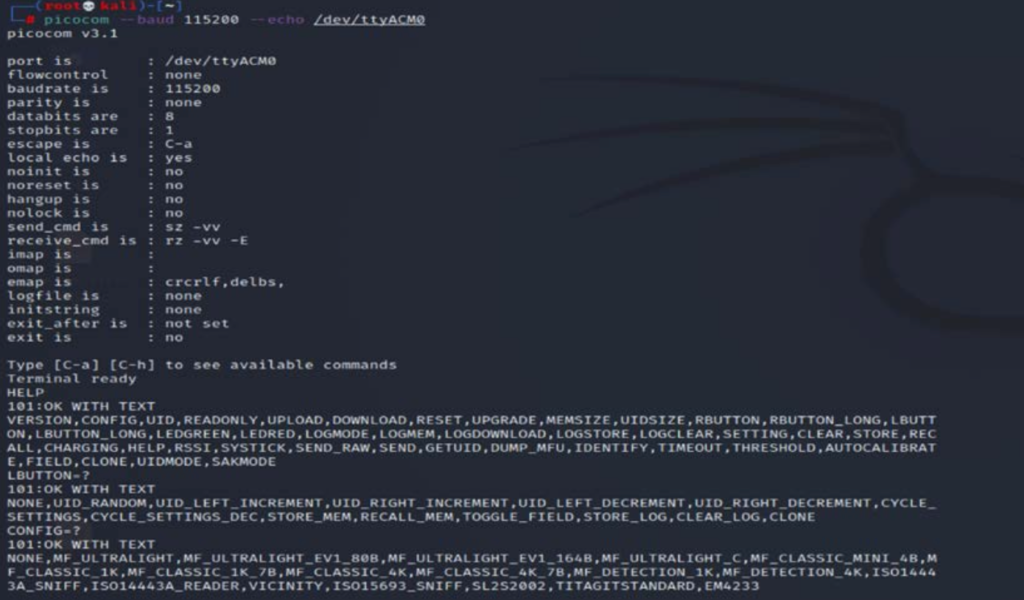

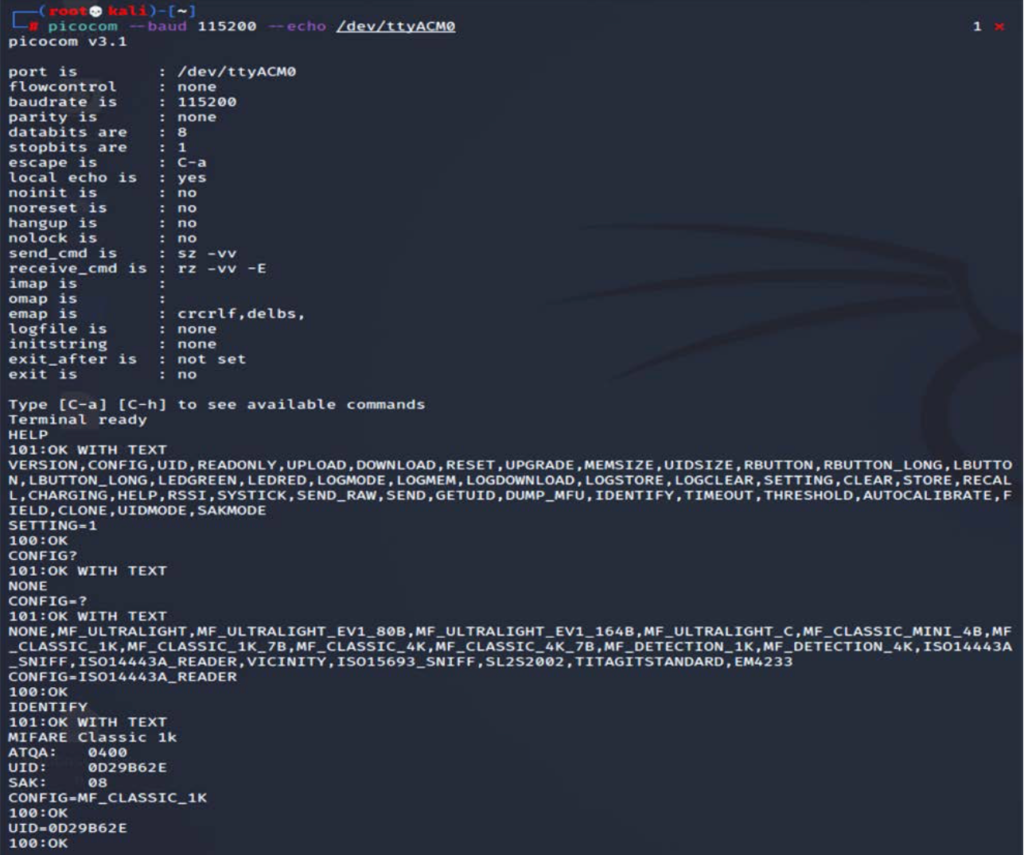

Мы можем напрямую связаться с последовательным портом, используя picocom, запустив: picocom --baud 115200 --echo /dev/ttyACM0, как показано на рисунке ниже. picocom можно установить, запустив: apt-get install picocom:

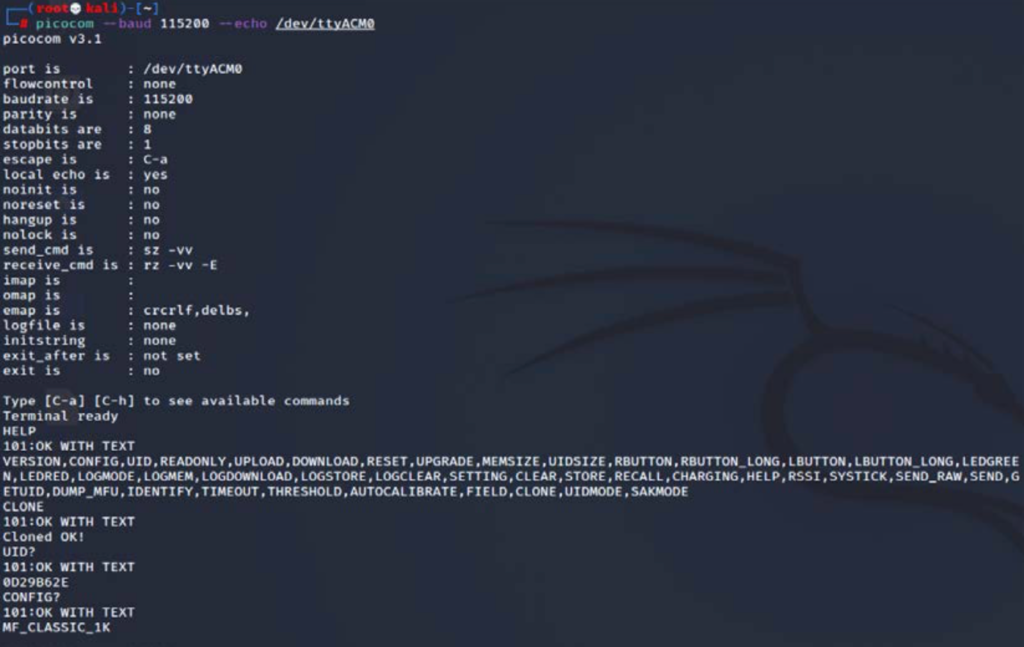

Вам потребуется карта, которую Вы хотите клонировать. Вы можете использовать одношаговое действие, чтобы клонировать карту, поместив ее на ChameleonMini. Введите CLONE, и работа завершена, как показано на рисунке ниже:

Следующие сведения описывают способ сделать это вручную:

1. Используя командную строку, выполните следующие действия:

- Как только между Kali Linux и устройством будет установлено соединение по последовательному порту, введите команду HELP, чтобы отобразить все доступные команды для ChameleonMini.

- ChameleonMini имеет восемь слотов, каждый из которых может работать как отдельная карта NFC. Слоты можно настроить с помощью команды SETTINGS=. Например, мы можем установить слот на 2, введя команду settings=2; он должен вернуть 100:ОК.

- Запустить CONFIG? чтобы увидеть текущую конфигурацию. Новое устройство должно вернуть следующее:

|

1 2 |

101:OK WITH TEXT NONE |

- Следующим шагом будет перевод картридера в режим считывания. Этого можно добиться, набрав CONFIG=ISO14443A_READER.

- Теперь мы можем поместить карту, которую необходимо клонировать, в устройство чтения карт и ввести команду «Определить».

- Как только вы определите тип карты, вы можете установить конфигурацию с помощью CONFIG. Команда: в нашем случае это MIFARE Classic 1K, поэтому мы запустим CONFIG= MF_CLASSIC_1K.

- Теперь мы установили конфигурацию, можем украсть UID с карты и затем добавить его в наш ChameleonMini, запустив UID=CARD NUMBER, как показано на рисунке ниже:

- Теперь все готово для использования ChameleonMini в качестве карты.

- Пентестеры также могут заранее запрограммировать его для выполнения задач клонирования, с помощью двух кнопок на устройстве во время движения. Например, в ходе социальной инженерии тестировщики, разговаривая с сотрудниками компании-жертвы, нажимают кнопку и клонируют свои (NFC) удостоверения личности. Это можно выполнить следующими командами:

- LBUTTON=CLONE: нажатие левой кнопки позволит клонировать карту.

- RBUTTON=CYCLE_SETTINGS: это установит щелчок правой кнопки для вращения слотов. Например, если КАРТА А клонирована в слот 1, и Вы хотите клонировать другую карту, это можно выполнить, нажав правую кнопку, которая переместит данные КАРТЫ А в слот 2. Затем вы можете продолжить и нажать левая кнопка, чтобы клонировать новую карту.

Другие инструменты

Существуют и другие инструменты, такие как HackRF One, представляющий собой программно-определяемую радиосвязь, которую пентестеры также могут использовать для выполнения любого вида радиоперехвата или передачи ваших собственных сигналов или даже воспроизведения захваченных радиопакетов.

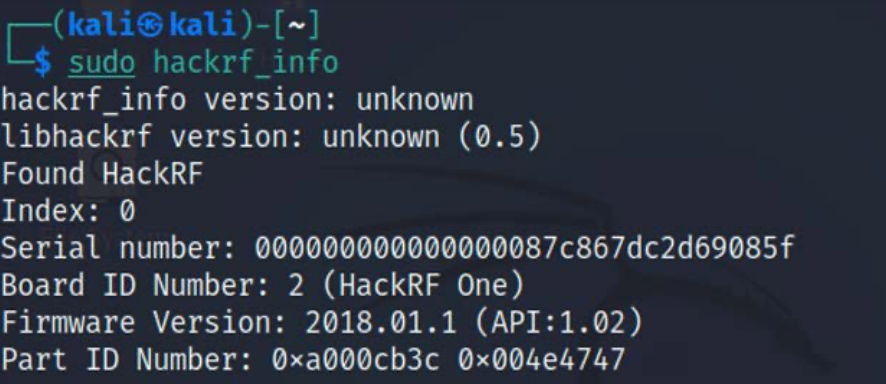

Мы возьмем краткий пример перехвата радиочастоты в Kali Linux с использованием HackRF One SDR. Библиотеки HackRF необходимо установить, запустив в терминале: sudo apt install hackrf gqrx-sdr. Тестировщики должны иметь возможность идентифицировать устройство, запустив: sudo hackrf_info из терминала. Если устройство распознано, Вы увидите следующий снимок экрана с подробной информацией о прошивке, идентификатором детали и т. д.:

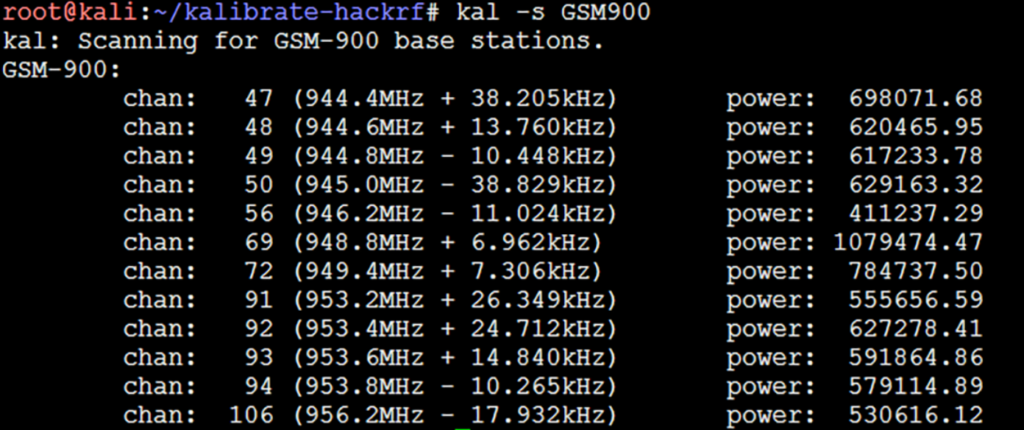

Пентестеры могут использовать инструмент калибровки для сканирования любых базовых станций GSM. Этот инструмент можно загрузить с https://github.com/scateu/kalibrate-hackrf, и его можно собрать с помощью следующих команд:

|

1 2 3 4 5 |

git clone https://github.com/scateu/kalibrate-hackrf cd kalibrate-hackrf ./bootstrap ./configure ./make && make install |

После завершения установки sudo, kal станет инструментом, который можно будет использовать для сканирования определенного диапазона. Мы будем использовать корневой терминал для запуска команд, поскольку он должен вызывать аппаратное обеспечение, и мы можем запустить инструмент, указав частоту (kal –s GSM900), как показано на рисунке ниже:

Если тестировщики смогут определить тип периферийных устройств во время оценки на месте и обнаружить, что компания использует определенное уязвимое оборудование, они также могут использовать Crazyradio PA, USB-радиоадаптер дальнего действия с частотой 2,4 ГГц, который может доставлять полезную нагрузку на любой компьютер, который использует уязвимое устройство посредством беспроводных радиосигналов.

Резюме

В этой главе мы совершили краткое путешествие по базовым встроенным системам и их архитектуре, а также узнали о различных типах прошивок, загрузчиках, UART, радиоперехвате и распространенных инструментах, которые можно использовать во время взлома оборудования. Также мы научились распаковывать прошивку и загружать новую прошивку на роутер с помощью USB JTAG NT. Кроме того, мы изучили использование RouterSploit для выявления конкретных уязвимостей во встроенных устройствах. Наконец, мы узнали, как клонировать физическую карту RFID/NFC с помощью ChameleonMini, которую можно использовать во время учений красной команды.

Я надеюсь, что эти статьи помогли Вам понять фундаментальные риски и то, как злоумышленники используют эти инструменты для взлома сетей/устройств за несколько секунд, а также то, как Вы можете использовать те же инструменты и методы для понимания уязвимостей Вашей инфраструктуры, а также важность исправления и управления исправлениями до того, как Ваша собственная инфраструктура будет скомпрометирована. На этой ноте данный раздел завершается.

На этом все. Всем хорошего дня!

Полный цикл статей по Kali Linux для продвинутого тестирования на проникновение.